核点点

核点点- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

本文由

核点点 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

核点点 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

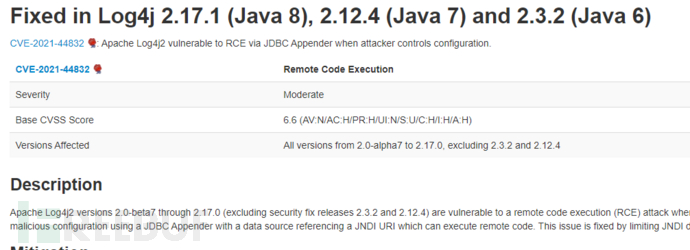

几天前更新的log4j 2.17.0版本又被爆出了RCE漏洞,对于使用java8的用户来说,有必要再次将log4j升级到2.17.1版本。而对于这种频繁的高危漏洞修复工作如何才能在核电厂的那么多信息系统中快速的完成呢?

回到12月9日晚上,朋友圈开始纷纷发出dnslog的截图,关于log4j2的远程执行漏洞陆续被公开复现了,很容易的就可以利用这个漏洞拿下服务器的权限,一经公开便具备有影响面极广、利用门槛极低以及危害极大的特征,对于这样的“核弹”级别的漏洞,最好是连夜修复和加固。因为在第二天天亮之后会有越来越多的人开始研究如何利用这个漏洞,其中不乏有许多黑灰产群体,如果信息资产被挖矿或者传播勒索病毒,对企业造成影响和损失都将是不可估量的。忐忑的过了一夜,12月10号一大早,根据奇安信CERT发布的关于Apache Log4j任意代码执行漏洞安全风险通告,准备好预警的材料,在部门早会上通报高危漏洞信息,建立排查行动项,通过内部管理工具,将这次的漏洞摸排和修复工作布置下去,至此,我们立足于核电厂本身的网络安全岗位职责,可以说是比较迅速的启动了关于log4j2高危漏洞的响应,并且也比较好的完成排查工作。

回顾这次log4j2远程执行漏洞预警处置过程,结合今后能够做好漏洞管理工作提升的考虑,有一些值得思考的地方。

1、爆发通用性高危漏洞应该尽早获取到情报

类似Log4j这样能够由工信部发布官方通报的重大安全漏洞必然是少数,并不是所有的漏洞都会有上级单位逐级的下达排查工作指令,而在实际的系统运行过程中,任何一个不经意的漏洞都可能导致信息资产失陷,网络安全“木桶原理”是指整体网络安全水平由安全级别最低的部分所决定,这样也凸显了全面且早期的识别系统的漏洞以及掌握行业中有关漏洞的威胁信息的重要性。如何获取行业中公开的或者在野利用的漏洞威胁信息呢,利用身边的可用资源,通过把企业网络安全工作做的极致的细,建立适合于个人工作习惯或者符合组织管理要求的威胁情报网络,都有助于第一时间掌握最新的安全事件、攻击趋势以及漏洞等信息,有了这些情报可以使得安全预警、检测和应急响应的工作变得更加主动,通过培养主动防御能力解决防御中”敌暗我明“、”敌众我寡“的这种”攻防不对等“的问题。

2、建立全天候有效的高危漏洞事件响应机制

对于在半夜爆发出来的高危漏洞事件,要想能够实现“N+0”的响应及时度,按照目前的经验来看,还需要一定的努力,相信将来一定能够实现24小时待命的核电厂网络安全应急响应中心。根据行业内不完全统计,漏洞攻击通常发生在晚上,当大多数人进入了梦乡的时候,另一拨人则开始忙碌的“工作”,通过不断寻找各种系统的漏洞,侵入服务器盗取有价值的数据。现在网络安全防御常常会强调事前防控的建设思路,做到可防可控,形成事前事中事后闭环管理的防控体系,如何在半夜有序召集各岗位人员和调集所需物资,做到应急响应有人指挥、有章可循?面向后半夜网络安全高危漏洞事件响应的问题真的值得思考,可以畅想一下,像核电厂这样的大型国企,依然能够将漏洞事件化整为零,在天亮之前全部修复或加固完毕,抵挡住成千上万上亿的网络黑客攻击,让大多数人睡的安心,连后半夜的问题都解决掉了,正常工作时间的响应就更加不是问题了。

3、建立畅通网络产品安全漏洞信息接收渠道

在2021年7月份工业和信息化部、国家互联网信息办公室、公安部关于印发网络产品安全漏洞管理规定的通知中宣布了《网络产品安全漏洞管理规定》自2021年9月1日起施行,目的是规范网络产品安全漏洞发现、报告、修补和发布等行为,管理对象包括网络产品提供者、网络运营者、从事网络产品安全漏洞发现等活动的组织或个人,明确了相关部门的管理职责,鼓励网络产品提供者建立漏洞奖励机制,对发现并通报所提供网络产品安全漏洞的组织或者个人给予奖励。可以开展一些尝试,比如在核电厂设置漏洞报告平台,或者联合多家核电厂共同建立核电行业的漏洞报告平台,提供开放的漏洞上报入口,组织专业团队确认收到的漏洞报告并跟进评估问题,对漏洞信息进行测评研究并给出结论,对报告者进行奖励,保持网络产品安全漏洞信息接收渠道畅通,汇聚多方力量,帮助提升核电厂乃至整个核电行业的信息系统安全性,为推进核电信息化建设保驾护航。

4、从阿里云挨罚吸取漏洞报送管理工作教训

虽然没有找到工信部网络安全管理局的通报原文,但从已公开的消息中可以洞察出阿里云没有及时将log4j2安全漏洞信息报送给工信部的问题之严重性。工信部网络安全管理局12月17日发布的关于阿帕奇Log4j2组件重大安全漏洞的网络安全风险提示中提到召集阿里云开展研判,12月22日由《21财经》独家发布阿里云被暂停工信部网络安全威胁信息共享平台合作单位的消息,12月23日阿里云通过微信公众号发布漏洞情况说明,坦诚阿里云因在早期未意识到log4j2漏洞的严重性,未及时共享漏洞信息,将强化漏洞报告管理、提升合规意识。网络安全不仅仅是网络本身的安全,而是关涉到国家安全和社会稳定,是国家安全在网络空间中的具体体现,阿里云将log4j2漏洞信息第一时间报送给了Apache开源社区,间隔17天后Apache发布补丁才对公众公布此事,在这17天时间里如果美对我国发动网络攻击渗透,造成信息被窃取或者服务器、系统被植入木马等损失直接影响到国家安全层面,因此阿里云的一名研发工程师发现log4j2组件的一个安全bug而引起一系列连锁反应,产生的“蝴蝶效应”远比阿里云被暂停平台合作单位要严重。工程师向软件开发方报告软件bug寻求帮助是业界惯例,而2021年9月1日施行的《网络产品安全漏洞管理规定》对网络产品安全漏洞管理义务有了更明确的要求,在国家标准《信息安全技术 信息安全漏洞管理规范》中给出了漏洞处理时间表。因此,开展漏洞管理工作一定要讲究合规性,依法依规、照章操作,合规性可以给上级机构留出充足的决策时间,监管单位在处置漏洞时也更加的从容不迫,在整个漏洞管理链条环节中做好上传下达的作用,互相有序配合,共同筑建坚强安全漏洞防线。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)