AI小蜜蜂

AI小蜜蜂- 关注

微软近日发布了一款PowerShell脚本,旨在帮助Windows用户和管理员更新可启动媒体,使其在BlackLotus UEFI启动工具包的缓解措施于今年晚些时候生效之前,能够使用新的“Windows UEFI CA 2023”证书。

BlackLotus UEFI启动工具包的威胁

BlackLotus是一种UEFI启动工具包,能够绕过安全启动(Secure Boot)并控制操作系统的启动过程。一旦获得控制权,BlackLotus可以禁用Windows的安全功能,如BitLocker、Hypervisor-Protected Code Integrity(HVCI)和Microsoft Defender Antivirus,从而在最高权限级别部署恶意软件,同时保持不被检测到。

2023年3月和2024年7月,微软发布了针对CVE-2023-24932漏洞的安全更新,该漏洞允许BlackLotus绕过安全启动。这些更新撤销了BlackLotus使用的易受攻击的启动管理器。

分阶段推出安全更新

然而,此修复程序默认情况下是禁用的,因为错误地应用更新或设备上的冲突可能导致操作系统无法加载。因此,分阶段推出修复程序允许Windows管理员在2026年之前的某个时间点强制执行之前进行测试。

启用后,安全更新将把“Windows UEFI CA 2023”证书添加到UEFI的“安全启动签名数据库”中。管理员随后可以安装使用此证书签名的新启动管理器。

此过程还包括更新安全启动禁止签名数据库(DBX),以添加“Windows Production CA 2011”证书。该证书用于签署较旧的、易受攻击的启动管理器,一旦被撤销,这些启动管理器将不再受信任且无法加载。

更新可启动媒体的必要性

如果在应用缓解措施后遇到设备启动问题,必须首先更新可启动媒体以使用Windows UEFI CA 2023证书来排查Windows安装问题。

微软在关于CVE-2023-24932分阶段修复的支持公告中解释道:“如果在应用缓解措施后遇到设备问题且设备无法启动,您可能无法从现有媒体启动或恢复设备。恢复或安装媒体需要更新,以便在应用了缓解措施的设备上正常工作。”

微软发布PowerShell脚本

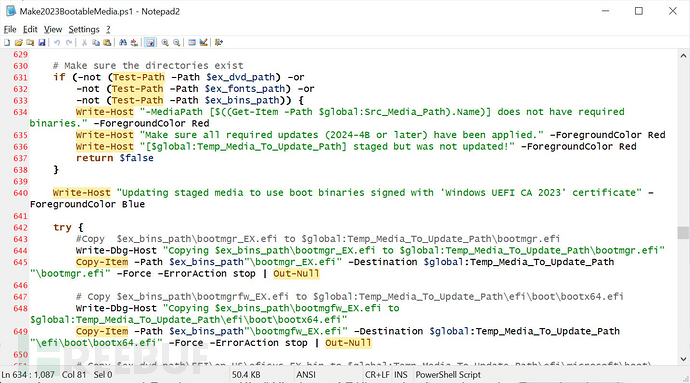

昨日,微软发布了一款PowerShell脚本,帮助用户更新可启动媒体,使其使用Windows UEFI CA 2023证书。

用于将CVE-2023-24932缓解措施应用于可启动Windows媒体的脚本 来源:BleepingComputer

用于将CVE-2023-24932缓解措施应用于可启动Windows媒体的脚本 来源:BleepingComputer

微软解释道:“本文中描述的PowerShell脚本可用于更新Windows可启动媒体,以便该媒体可以在信任Windows UEFI CA 2023证书的系统上使用。”

该PowerShell脚本可从微软下载,并可用于更新ISO CD/DVD映像文件、USB闪存驱动器、本地驱动器路径或网络驱动器路径的可启动媒体文件。

要使用此工具,必须首先下载并安装Windows ADK,这是脚本正常运行所必需的。

运行时,脚本将更新媒体文件以使用Windows UEFI CA 2023证书,并安装由该证书签名的启动管理器。

强烈建议Windows管理员在安全更新强制执行阶段之前测试此过程。微软表示,强制执行将在2026年底之前进行,并在开始前提前六个月通知。

参考来源:

Microsoft script updates bootable media for BlackLotus bootkit fixes

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)