identYwaf:一款基于盲推理识别技术的WAF检测工具

Alpha_h4ck

Alpha_h4ck- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

identYwaf:一款基于盲推理识别技术的WAF检测工具

关于identYwaf

identYwaf是一款功能强大的Web应用防火墙识别与检测工具,该工具基于盲推理识别技术实现其功能,可以帮助广大研究人员迅速识别目标Web应用程序所使用的保护防火墙类型。

功能介绍

identYwaf所实现的盲推理通过检查一组预定义的测试性(非破坏性)Payload触发的响应来完成,这些响应仅用于触发中间的 Web 保护系统,例如“http://<host>?aeD0oowi=1 AND 2>1”。

当前版本的identYwaf支持80多种不同的Web应用程序安全保护产,其中包括但不限于:

aeSecure

Airlock

CleanTalk

CrawlProtect

Imunify360

MalCare

ModSecurity

Palo Alto

SiteGuard

UrlScan

Wallarm

WatchGuard

Wordfence

...

工具要求

Python 3.x

工具安装

由于该工具基于Python 3开发,因此我们首先需要在本地设备上安装并配置好最新版本的Python 3环境。

接下来,广大研究人员可以直接使用下列命令将该项目源码克隆至本地:

git clone --depth 1 https://github.com/stamparm/identYwaf.git

除此之外,我们还可以直接点击【这里】下载最新的zipball。

值得一提的是,identYwaf可与任何平台上从2.6.x到3.x 的任何 Python 版本兼容。

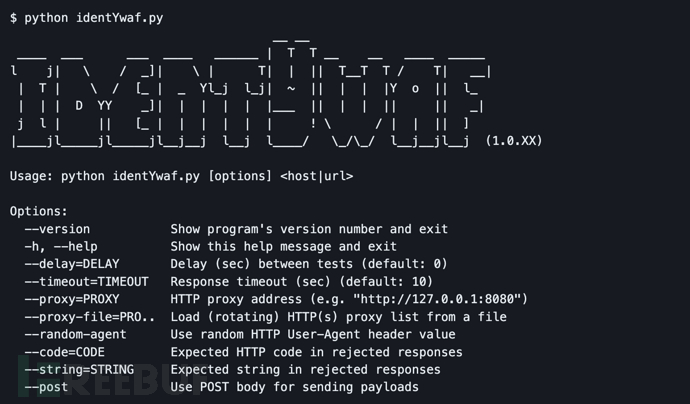

工具使用

python identYwaf.py [options] <host|url>

命令详解

--version 显示工具版本信息和退出 -h, --help 显示工具帮助信息和退出 --delay=DELAY 每次测试的时间间隔(秒) (默认: 0) --timeout=TIMEOUT 响应超时(秒) (默认: 10) --proxy=PROXY HTTP代理地址 (例如"http://127.0.0.1:8080") --proxy-file=PRO.. 从一个文件中加载HTTP(s)代理列表 --random-agent 使用随机HTTP User-Agent Header值 --code=CODE 拒绝响应中期望的HTTP状态码 --string=STRING 拒绝响应中期望的字符串内容 --post 使用POST请求Body发送Payload

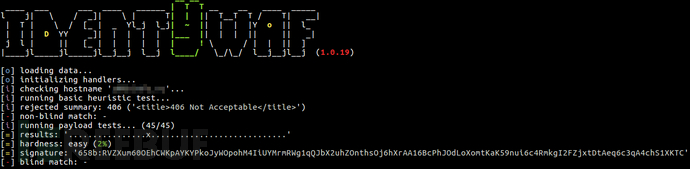

工具运行演示

许可证协议

本项目的开发与发布遵循MIT开源许可协议。

项目地址

identYwaf:【GitHub传送门】

参考资料

https://www.slideshare.net/stamparm/blind-waf-identification

免责声明

1.一般免责声明:本文所提供的技术信息仅供参考,不构成任何专业建议。读者应根据自身情况谨慎使用且应遵守《中华人民共和国网络安全法》,作者及发布平台不对因使用本文信息而导致的任何直接或间接责任或损失负责。

2. 适用性声明:文中技术内容可能不适用于所有情况或系统,在实际应用前请充分测试和评估。若因使用不当造成的任何问题,相关方不承担责任。

3. 更新声明:技术发展迅速,文章内容可能存在滞后性。读者需自行判断信息的时效性,因依据过时内容产生的后果,作者及发布平台不承担责任。

本文为 Alpha_h4ck 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

Tetragon:一款基于eBPF的运行时环境安全监控工具

2025-01-21

DroneXtract:一款针对无人机的网络安全数字取证工具

2025-01-21

CNAPPgoat:一款针对云环境的安全实践靶场

2025-01-21

文章目录

![[Meachines] [Easy] BoardLight Dolibarr17.0.0-RCE+Enlightenment v0.25.3权限提升](https://image.3001.net/images/20240826/1724666355_66cc51f3eabb70b3c4982.png)

![[Meachines] [Easy] Remote NFS备份文件泄露+Umbraco-RCE+TeamViewer权限提升](https://image.3001.net/images/20240829/1724921749_66d03795ac367883155cc.png!small)