Alpha_h4ck

Alpha_h4ck- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

关于drs-malware-scan

drs-malware-scan是一款功能强大的恶意软件扫描工具,该工具可以利用AWS服务对本地部署的服务器执行基于文件的恶意软件扫描任务。

项目背景

由于预算和资源限制,安全团队很难持续监控所有本地服务器。由于现代恶意软件使用各种混淆技术,仅靠基于签名的防病毒软件是不够的。服务器管理员可能无法了解所有服务器历史上的安全事件。如果没有集中监控和警报,确定受感染的系统和事件发生时要恢复的安全备份将是一项挑战。服务器管理员很难设置和维护用于高级威胁检测的额外安全工具。快速检测和修复感染的平均时间至关重要,但如果没有正确的自动化解决方案,则很难实现。

在没有全面威胁情报的情况下,确定在事件发生期间从哪个备份映像恢复是安全的,这是另一个难题。即使有备份可用,如果不知道系统何时被入侵,盲目从备份中恢复也是有风险的。这将增加了在事件响应期间恢复恶意软件和丢失更多宝贵数据和系统的可能性。

当前社区急需一种自动化解决方案,可以精确定位渗透的时间线并推荐安全的备份进行恢复。因此,drs-malware-scan便应运而生!

运行机制

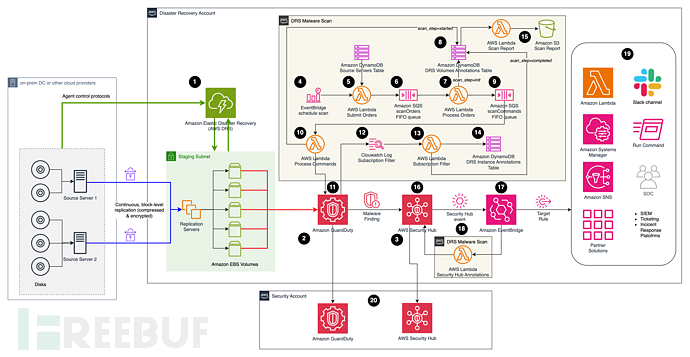

该解决方案利用了AWS Elastic Disaster Recovery (AWS DRS)、Amazon GuardDuty和AWS Security Hub来解决本地服务器的恶意软件检测挑战。

这套服务组合提供了一种经济高效的方式,可以在不影响性能的情况下持续监控本地服务器是否存在恶意软件。它还通过集中威胁分析确定入侵时间线,帮助确定安全的恢复时间点备份以进行恢复:

1、AWS Elastic Disaster Recovery (AWS DRS)使用经济实惠的存储、最少的计算和时间点恢复快速、可靠地恢复本地和基于云的应用程序,从而最大限度地减少停机时间和数据丢失;

2、Amazon GuardDuty是一种威胁检测服务,可持续监控您的AWS账户和工作负载是否存在恶意活动,并提供详细的安全发现以供查看和补救;

3、AWS Security Hub是一种云安全态势管理(CSPM)服务,可执行安全最佳实践检查、聚合警报并实现自动修复;

该工具体系架构如下图所示:

工具要求

1、一个AWS账号;

2、配置了 Amazon Elastic Disaster Recovery (DRS),至少同步了 1 个服务器源。如果没有,请查看此文档。复制配置必须考虑使用来自 AWS Key Management Service (AWS KMS) 的自定义托管密钥 (CMK) 进行 EBS 加密。Amazon GuardDuty 恶意软件保护不支持 EBS 的默认 AWS 托管密钥;

3、部署此解决方案组件的 IAM 权限;

4、已启用 Amazon GuardDuty;

5、已启用 Amazon Security Hub;

工具安装

在您的 AWS 账户中创建一个带有 Ubuntu 映像(至少 t3.small 以获得更好的性能)的 Cloud9 环境。打开您的 Cloud9 环境并克隆此存储库中的代码:

git clone https://github.com/aws-samples/drs-malware-scan cd drs-malware-scan sh check_loggroup.sh

通过在 Cloud9 终端中运行以下命令来部署 CDK 栈并确认部署:

npm install cdk bootstrap cdk deploy --all

清理部署:

cdk destroy --all

工具运行演示

确定要扫描的源服务器

更新 DynamoDB 表

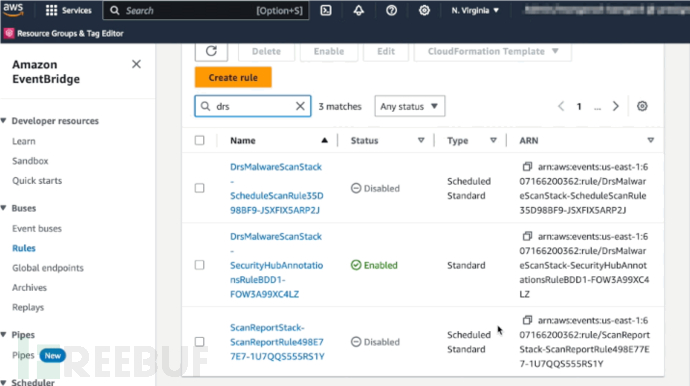

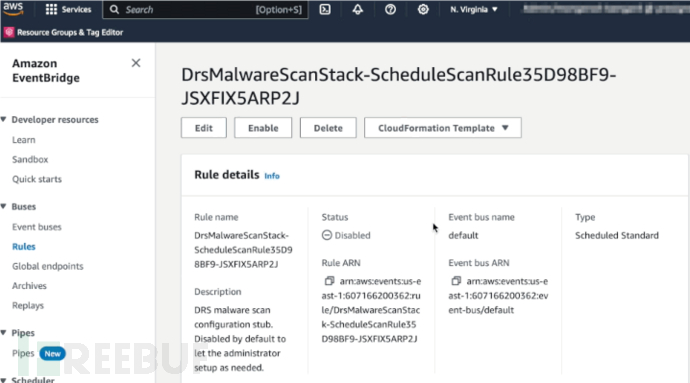

安排恶意软件扫描作业

检查 Amazon GuardDuty 是否触发了恶意软件扫描操作

检查 AWS SecurityHub 中是否存在本地服务器上的潜在恶意软件

许可证协议

本项目的开发与发布遵循MIT开源许可协议。

项目地址

drs-malware-scan:【GitHub传送门】

参考资料

https://aws.amazon.com/disaster-recovery/

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)