一、简介

accesskey_tools是一款专为云环境渗透设计的红队利用工具。本文将介绍accesskey_tools的功能和用途,并探索其在安全评估和渗透测试中的价值和实际应用。

二、工具下载

git clone https://github.com/kohlersbtuh15/accesskey_tools.git

三、安装依赖

cd aws/aliyun/tencentcloud #进入相应的云服务平台

pip3 install -r requirements.txt

四、功能描述

IAM 查询当前aksk的用户权限,输入"enum"可进行接口服务爆破。

EC2 查询aws各地区的ec2机器实例的详情信息,指定实例可执行系统命令,痕迹清理:删除创建的策略和绑定的iam。

RDS 查询aws所有rds详情信息,以及IP白名单限制信息。

S3 查询所有s3 bucket存储桶信息,可指定bucket以及bucket的文件夹。

ROUTE53 查询aws所有地区创建的域名DNS记录。

URL_CONSOLE 使用aksk申请联邦令牌,获取控制台权限(有效时间:15分钟)

五、快速上手

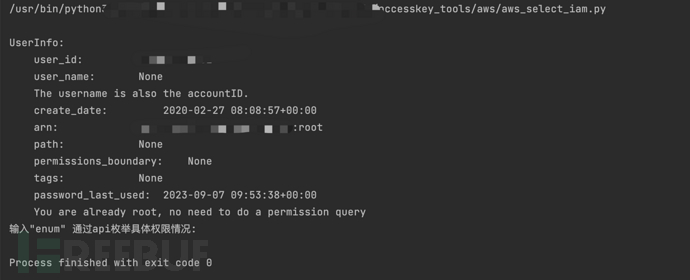

1、IAM权限查询

使用场景:拿到aksk后对其权限进行查询。

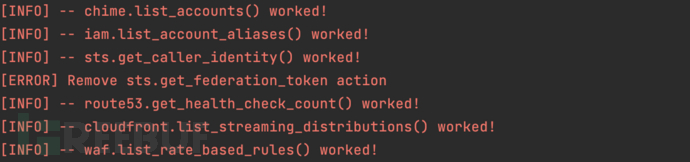

输入“enum”可对api进行枚举。例如s3 list_buckets API接口。(只爆破查询服务list get describe)

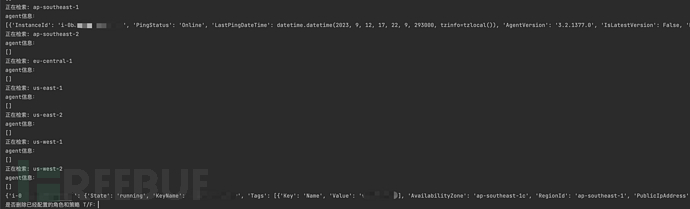

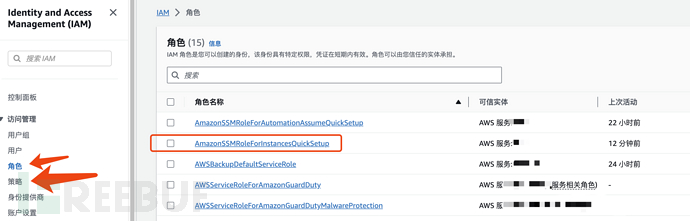

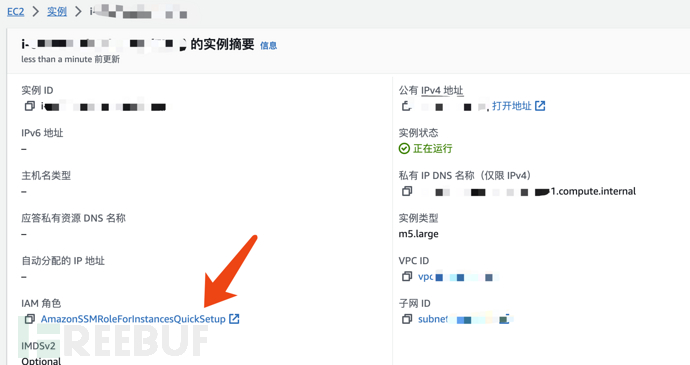

2、ec2机器实例查询并执行命令。

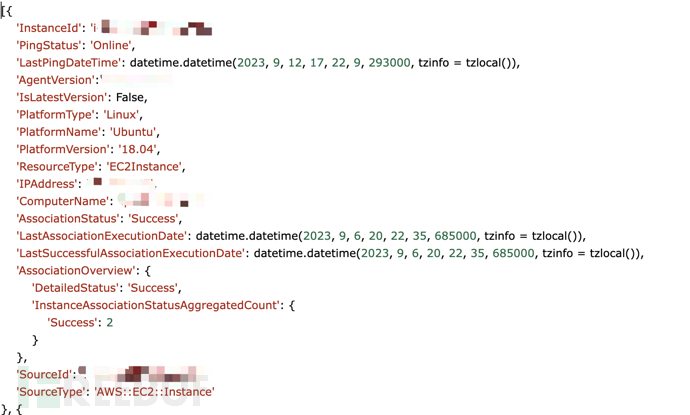

执行脚本后会自动检索各个地区的ec2机器实例情况以及agent情况,并返回json。

可进行选择是否删除 创建的角色和策略。

也可删除 绑定ec2机器的iam。

输入机器实例,进行执行命令。会根据json中的数据自动选择执行命令的类型:

"Linux": "AWS-RunShellScript",

"windows": "AWS-RunPowerShellScript",

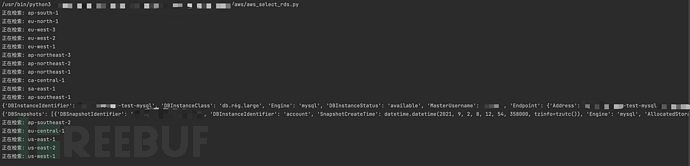

3、RDS 查询

aws所有rds详情信息、快照详情、IP白名单限制信息。

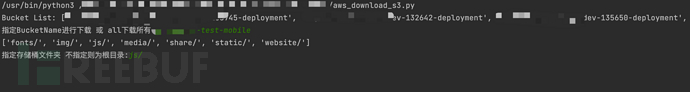

4、S3 查询所有s3 bucket存储桶信息

all模式下载所有桶子中的所有文件。

可指定bucket以及bucket的文件夹。

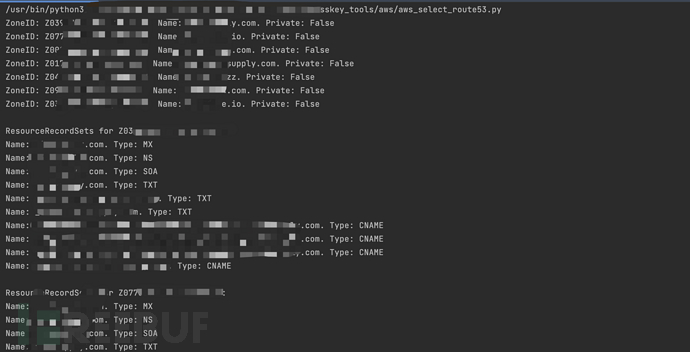

5、ROUTE53

查询aws所有地区创建的域名DNS记录。

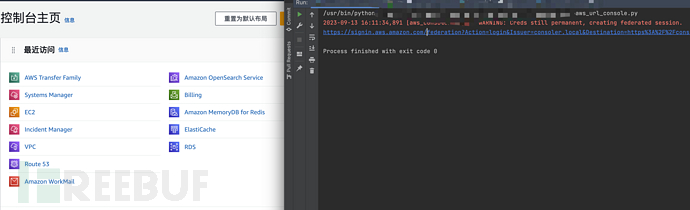

6、URL_CONSOLE

使用aksk申请联邦令牌,获取控制台权限(有效时间:15分钟)

六、后续更新

后续会更新其他云平台的accesskey自动运维工具,以及扩充其他功能,敬请期待。有其他关于功能上的建议也可以在github提交issus。

项目地址:accesskey_tools

其他文章:accesskey阿里云利用

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)