本文由

Hnucm_Security 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

Hnucm_Security 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

# Nmap脚本引擎的基本使用

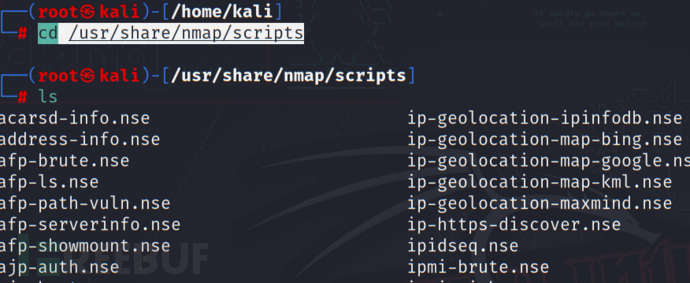

- 在今天的渗透测试学习中,我第一次了解到,原来还有不止于Metasploit渗透测试框架的Nmap脚本引擎渗透测试框架,发现其功能十分强大,同时可以完成信息搜集、主动式漏洞评估和检测遗留问题在内的各种任务。默认安装的kali系统收录的NSE脚本如下所示

- `cd /usr/share/namp/scripts`

- 如图

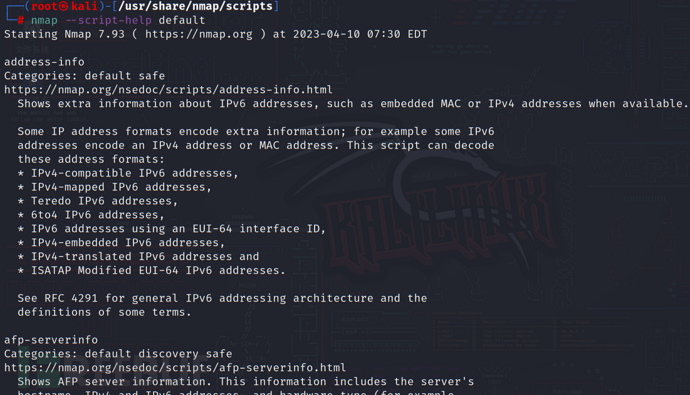

- 如需了解特定脚本或某类脚本的详细信息,可以使用Nmap 的--script-help 选项进行查询。举例来讲:`nmap --script-help default`命令可以查看default(默认)类脚本的详细信息。命令查询结果清单如下:

归属default类的NSE脚本必须符合很多先决条件,例如它必须稳定可靠,必须是进行安全操作的脚本,且==不会破坏目标主机的安全性==

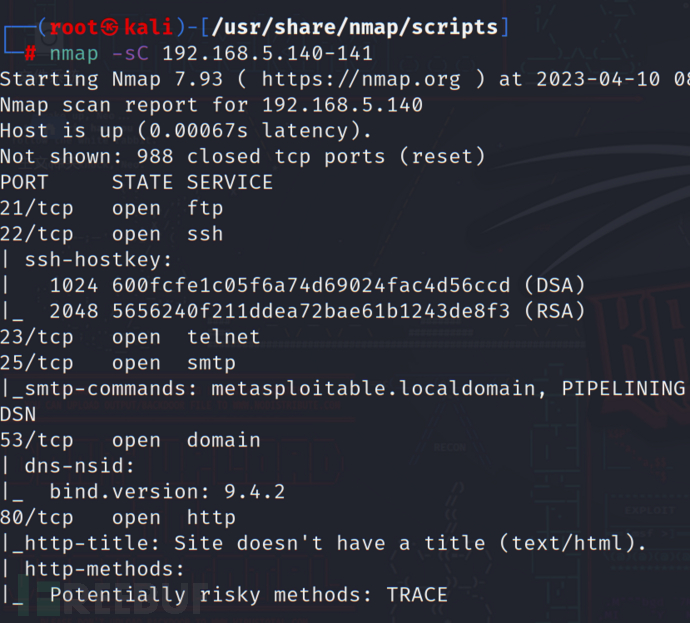

- Nmap的 ==-sC==选项将令Nmap在完成端口扫描之后运行default类中的全部脚本,清单如下

- 可以看到,NSE挖掘出了大量有用信息。以==OWASP Broken==靶机为例,打开了25号端口的SMTP服务端程序允许使用==VRFY==命令。VRFY命令是验证用户名存在与否的命令。若通过这条命令确定某个用户名实际存在,那么猜测该用户的密码就很有可能会成功。![]()

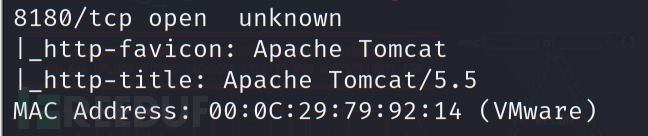

- 另外,8180端口上的Web服务器貌似是Apache Tomcat/5.5。现在最新的Apache Tomcat 的版本为11.0.现在我们知道这个版本的Apache Tomcart 已经有些年头了,它应该存在某种安全问题。

- 除了列出服务端程序的潜在安全问题之外,NSE还能够替我们排除系统服务。以上述主机为例,3306端口的MySQL服务端程序禁止我们连接,因为IP地址还未被登记。若能够在深度渗透阶段控制该网络中的其他主机,那么我们或许可以回过头来渗透MySQL服务。

- 本此学习中,阐述我对这个NSE脚本引擎使用的一些思路,欢迎广大猿友与我进行讨论啦!

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)