最佳实践:如何固化IP画像流程

FofaBot

FofaBot- 关注

最佳实践:如何固化IP画像流程

前言

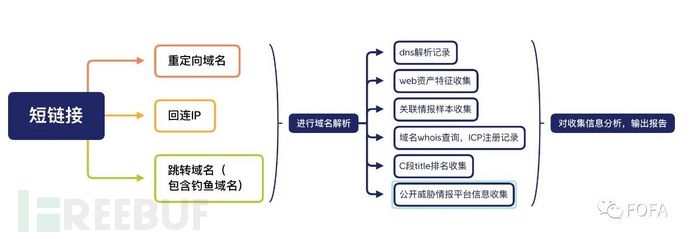

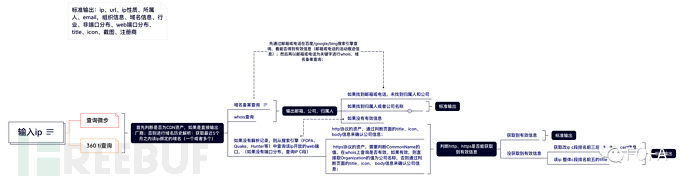

IP 画像对于安全人员来说是一个很普遍且通用的场景。以一个真实的钓鱼事件为例:得到钓鱼短链接后,整个溯源的流程如下图所示: 在这个过程中,对违法 IP 对应资产进行全面分析,是后续处理动作的关键一环。然而,不同的团队、网络安全人员水平由于知识与经验的差异,对于 IP 资产理解有很大的差异,导致 IP 资产分析的结果及效果有很大的差别。行业需要一个规范通用的 IP 资产画像流程,让画像效果更好。以下是我们团队对于 IP 资产画像的实践总结,供大家参考。

在这个过程中,对违法 IP 对应资产进行全面分析,是后续处理动作的关键一环。然而,不同的团队、网络安全人员水平由于知识与经验的差异,对于 IP 资产理解有很大的差异,导致 IP 资产分析的结果及效果有很大的差别。行业需要一个规范通用的 IP 资产画像流程,让画像效果更好。以下是我们团队对于 IP 资产画像的实践总结,供大家参考。规范

输入输出规范使一个工作得以广泛地分享与交流;正确地使用规范可以有效节省沟通成本、开发成本,也可以保证我们的工作可以有序顺利地进行,从而极大地提高我们的协作效率。输入规范:输入目标 IP 或者上传包含有 IP 的文件;

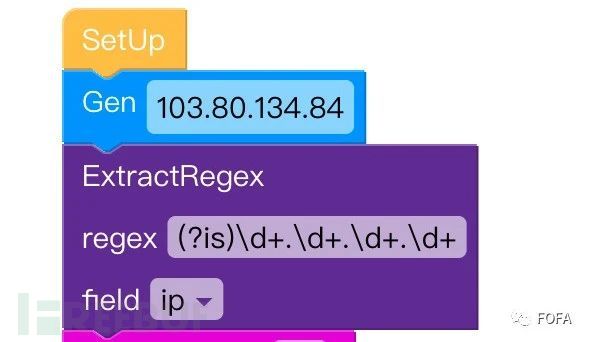

可通过

可通过 "Gen"块直接输入 IP; 也可通过

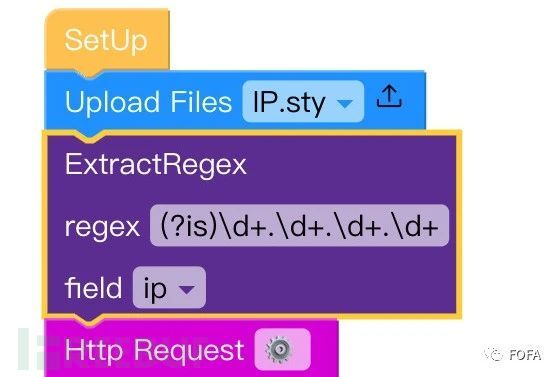

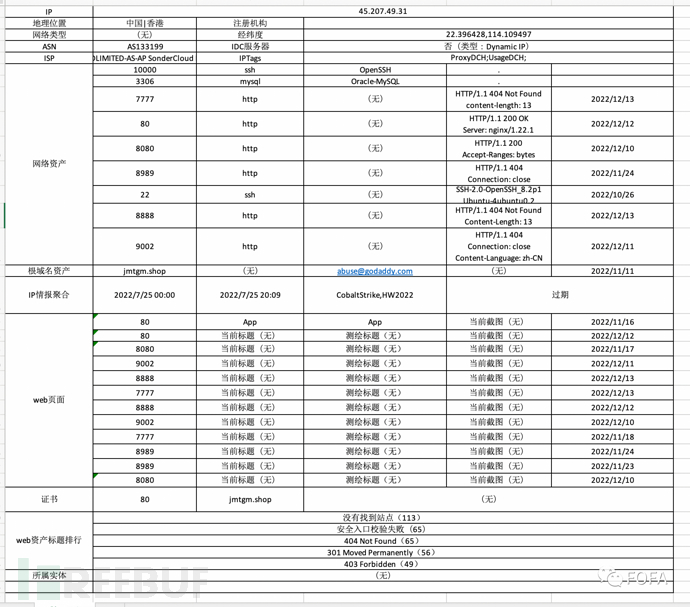

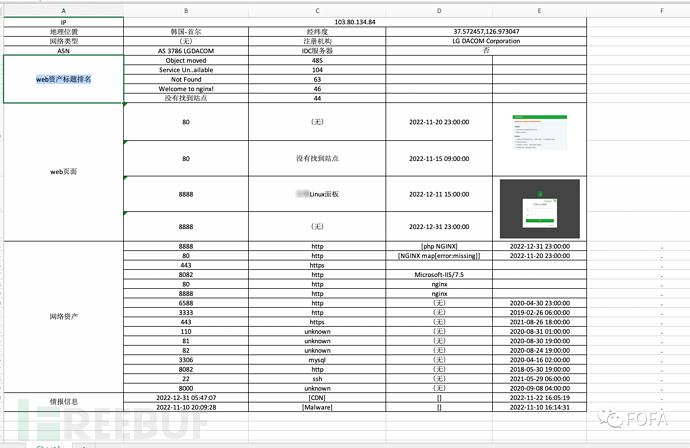

也可通过 "Upload Files"上传包含 IP 的以 .txt/.csv/.excel为后缀的文件输出规范:整体压缩包,有输出结果的 JSON 文件、生成的 Excel 表格文件、还有 Web 资产的截图文件;输出结果规范:以 Excel 表格为例,输出内容包含:IP、IP 地理位置、Web 端口分布(IP C 段端口分布)、注册商、IP 关联域名信息(包含邮箱、注册公司名称、注册时间等信息)、威胁情报信息、网络资产信息(端口、协议、产品信息、CERT、更新时间)、Web 页面信息(端口、title、更新时间、截图);字段详情如下图所示:

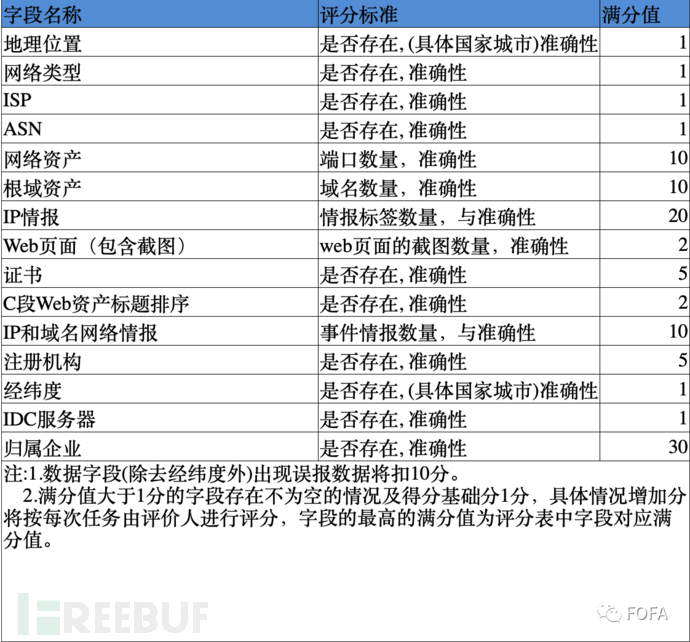

效果评估

我们对工作流输出的数据有一套评分标准以保证输出质量。评估标准:标准输出字段覆盖度、字段数据准确性、情报标签数量、情报标签准确度得分明细:

流程

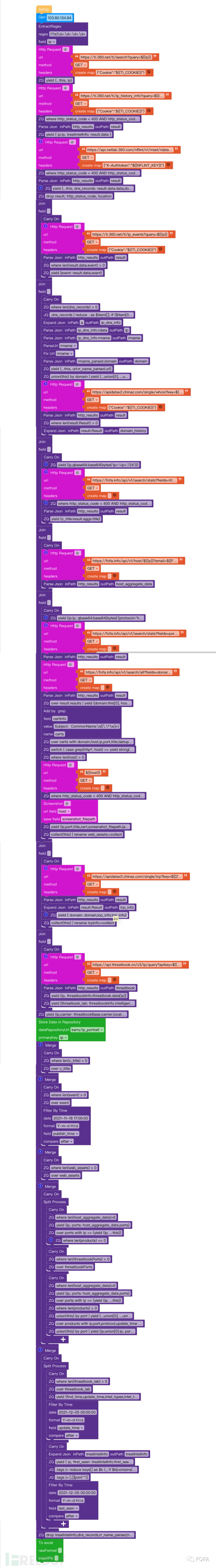

流程执行动画:视频链接

以此视频为例,该次执行输入为日本钓鱼事件中的其中一个目标 IP,通过自动化流程输出的结果分析可发现此 IP 为韩国首尔的一台服务器,同时开通了“ XX ”,而且有可能是攻击者资产。IP 画像工作流主要有四部分内容来实现:

信息收集:查询 IP 的基本信息,以及 DNS 解析记录;

威胁信息查询:通过威胁情报平台数据聚合查询;

测绘信息查询:通过 FOFA API 查询 IP 的测绘信息(host 聚合信息、Web 资产信息等);

数据整合:对以上收集的数据进行分析、过滤整合,输出更有效的画像信息;

简介:通过输入 IP 进行自动化画像:基于目标 IP,通过威胁情报平台查询获取威胁信息;通过 FOFA 来采集测绘数据;

简介:通过输入 IP 进行自动化画像:基于目标 IP,通过威胁情报平台查询获取威胁信息;通过 FOFA 来采集测绘数据;输入数据:目标 IP,输入可以为

.txt/.json/.csv为后缀的文件;使用流程:1. 按照工作流文档来设置工作流需要的环境变量和 Secret;2. 输入目标 IP 或者上传包含有 IP 的文件;3. 执行并等待流程结束;4. 执行结束后下载右侧最上方的打包文件,解压后可看到画像结果,包含最终 JSON,Excel 表格,以及 Excel 表格中对应的截图。

适用场景:1. 对攻击 IP 进行总结分析;2. 对有恶意或者有违法行为的 IP 进行归属定位进行监管;3. IP 溯源反制;4. IP 信息收集。

输出截图:

效率优先

人工完成完成一个复杂的 IP 画像流程至少需要大半天去分析搜集,而此工作流完成则只需不到一分钟的时间,极大地提高了 IP 画像的效率。Reference

《针对日本网络钓鱼活动溯源分析》《最佳实践:仿冒站点一键自动化拓线(修订版)》

免责声明

1.一般免责声明:本文所提供的技术信息仅供参考,不构成任何专业建议。读者应根据自身情况谨慎使用且应遵守《中华人民共和国网络安全法》,作者及发布平台不对因使用本文信息而导致的任何直接或间接责任或损失负责。

2. 适用性声明:文中技术内容可能不适用于所有情况或系统,在实际应用前请充分测试和评估。若因使用不当造成的任何问题,相关方不承担责任。

3. 更新声明:技术发展迅速,文章内容可能存在滞后性。读者需自行判断信息的时效性,因依据过时内容产生的后果,作者及发布平台不承担责任。

本文为 FofaBot 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐

对Log4j活动及其XMRig恶意软件的发现

2024-05-22

大模型竟成为犯罪帮凶?

2024-03-21

FOFA资产拓线实战系列:COLDRIVER

2024-03-14

文章目录