过去一年,全球网络空间经历了一场漫长的网络战,核心参与国是俄罗斯和乌克兰,其他西方国家因各种原因,也参与了这场网络战。从攻击频率、攻击范围、攻击影响、参与者角度看,俄乌网络战无疑是2022年的重磅网络攻击事件。弄清其中使用的网络武器和数字技术,有助于帮助我们提前识别风险并合理规避风险,以免在面临网络攻击时深陷网络泥潭,防患于未然。

俄乌网络战的标志性开端是2022年2月24日,俄罗斯军事情报部门攻击Viasat卫星通信网络。这次攻击时间恰恰是俄罗斯军队越过乌克兰边境的前一小时,达到了阻碍乌克兰通讯信号的目的,同时也影响了附近几个欧洲国家的通讯,该事件被视为一次重大的网络攻击事件,是俄乌网络战的开端。

政府基础设施是网络攻击者的主要目标。根据攻击者使用的恶意软件类型可以划分为2种攻击线:破坏性攻击和间谍攻击。破坏性攻击旨在破坏数据并使目标系统无法运行。间谍攻击旨在建立立足点并从目标系统中窃取数据。

攻击中使用的恶意软件通常为攻击者提供后门访问,包括网络摄像头和麦克风捕获、键盘记录以及下载和安装其他组件。窃取的数据包括操作系统信息、文档、图片以及来自 Web 浏览器和其他软件的存储密码。本文,我们盘点了俄乌网络战中最常用的10款秘密武器,了解冲突中使用了哪些数字技术和工具。

1、渗透工具Cobalt Strike

Cobalt Strike最初是为了训练网络防御者而创建的渗透测试工具,在这场冲突中被攻击者滥用。它允许攻击者在目标机器上部署名为“Beacon”的后门代理。虽然它主要是为红队设计的,但勒索软件运营商和APT组织都利用它来下载和执行恶意有效载荷。

Beacon植入是无文件的,它由无阶段或多阶段的壳代码组成,通过利用漏洞或执行壳代码加载器来加载。它与C&C服务器的通信支持多种协议,包括HTTP、HTTPS、DNS、SMB、命名管道以及经过广泛修改的正向和反向TCP,还可以通过连锁信标建立连接。一旦攻击者获得了受损网络内单个系统的访问权,就可以利用它在内部移动至其他系统。

Cobalt Strike被用于针对乌克兰政府组织的大规模网络钓鱼活动。

2、恶意擦除器:HermeticWiper、IsaacWiper、CaddyWiper、DoubleZero

HermeticWiper

HermeticWiper是一个Windows可执行文件,通过禁用负责数据备份的卷影复制服务(VSS),并滥用EaseUS分区主机的合法驱动程序以破坏数据。它不仅会损坏主引导记录(MBR)和卷引导记录,还会通过碎片整理擦除文件,导致数据无法恢复。HermeticWiper特别针对Windows注册表文件ntuser.dat和Windows事件日志,以尽量减少可用的取证文物。最后,系统重启被触发,使目标主机无法运行。

值得注意的是,HermeticWiper的编译时间戳是2021年12月28日。这表明,至少从12月开始,2月的袭击已在筹备中。

斯洛伐克网络安全公司ESET称,HermeticWiper被用于针对乌克兰高知名度组织的大规模网络攻击。

IsaacWiper

IsaacWiper存在于没有Authenticode签名的Windows DLL或EXE中,执行时会枚举所有物理和逻辑驱动器和卷标,用随机字节覆盖现有内容。该工具还会将不能访问的文件重命名为临时名称,然后擦拭新重命名的文件。IsaacWiper创建了一个日志文件C:\ProgramData\log.txt.其中保存了破坏活动的进度。

CaddyWiper

CaddyWiper动态地解决了大部分用于使检测和分析更具挑战性的API。如果机器是一个域控制器,CaddyWiper的执行会立即停止,否则恶意软件会试图破坏 "C:\Users "上的文件,然后擦除从D:\到Z:\的所有驱动器。这意味着任何连接到系统的网络映射驱动器也可能被擦除。擦除器试图清空每个物理驱动器,破坏主引导记录(MBR)和有关驱动器分区的扩展信息。CaddyWiper被用于针对乌克兰能源供应商的网络攻击。

DoubleZero

DoubleZero是一种用C语言开发的恶意破坏程序,攻击者使用该软件发起鱼叉式网络钓鱼攻击,目前该活动已被跟踪为UAC-0088。DoubleZero擦除文件使用两种方法破坏文件:用4096字节的零块覆盖其内容或使用API调用NtFileOpen、NtFsControlFile。恶意软件会在关闭受感染的系统之前删除以下Windows注册表HKCU、HKU、HKLM、HKLM\BCD。DoubleZero用于对乌克兰企业的网络攻击。

3、勒索软件HermeticRansom

HermeticRansom用Go语言编写的勒索软件,与HermeticWiper同时部署。它列举了可用的驱动器,收集了除Windows和Program Files文件夹之外的目录和文件列表。HermeticRansom将对选定的文件类别使用勒索软件运营商的电子邮件地址和.encryptedJB扩展名重新命名,然后使用AES算法对文件内容进行加密。勒索软件还在桌面文件夹中创建了一个read_me.html文件,其中包含一个带有攻击者联系方式的勒索说明。

4、SMB spreader

SMB spreader传播器由开发者命名的romance.dll,采用与WMI传播器相同的两个参数。它的内部名称可能是对EternalRomance漏洞利用的引用。它会尝试连接到远程SMB共享(端口 445)的管道,然后通过NTLMSSP对SMB共享进行身份验证,如果连接成功,会尝试将-s参数引用的文件放到目标ADMIN$共享中。

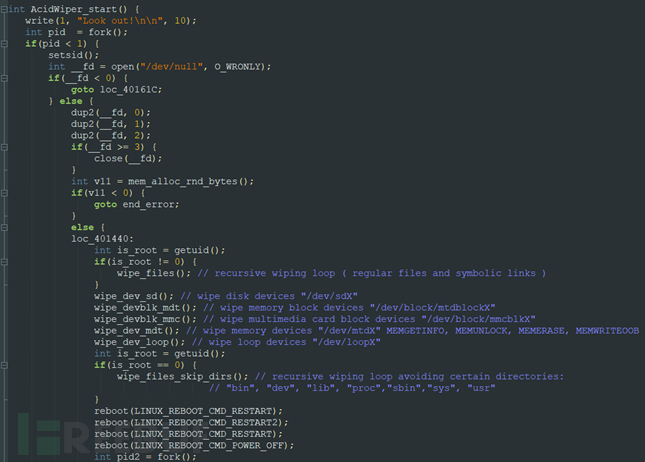

5、AcidRain(酸雨)

AcidRain(酸雨)可以在不需要签名验证或完全升级固件的情况下安装任意二进制文件。它利用Skylogic的VPN设备远程访问KA-SAT的网络管理段。攻击者横向移动到用于操作网络的特定段部分,并同时在大量住宅调制解调器上执行合法的、有针对性的管理命令。这些破坏性命令覆盖了SurfBeam调制解调器上闪存中的关键数据。

6、后门:GraphSteel 、GrimPlant、LoadEdge

GraphSteel

GraphSteel后门旨在从受感染的机器中窃取数据。它与C&C服务器的通信使用443端口,并使用AES密码进行加密。GraphQL查询语言被用于通信。从文档、下载、图片、桌面文件夹和所有可用的驱动器(从D:/到Z:/)中窃取数据。GraphSteel还渗透了基本的系统信息、IP配置、wifi配置文件,并使用powerhell从密码库中窃取证书。

GrimPlant

GrimPlant是用Go语言编写的一个简单后门,允许远程执行PowerShell命令。它与C2服务器的通信使用80端口,并基于gRPC (一种开源RPC框架)。通信是用TLS加密的,其证书在二进制中是硬编码。GrimPlant每10秒发送一次包含基本主机信息的心跳,使用PowerShell执行从C2服务器接收到的命令,并报告返回的结果。

GraphSteel & GrimPlant被用于对乌克兰政府组织的电子邮件钓鱼攻击。

LoadEdge(InvisiMole)

LoadEdge类似于InvisiMole的TCP下载组件的升级版本,用于下载进一步的后门模块RC2FM和RC2CL,通常作为新受损计算机上的第一个有效载荷部署。InvisiMole的RC2FM和RC2CL后门提供了扩展的监视功能,如屏幕、网络摄像头和麦克风捕捉、文档窃取、收集网络信息以及有关已安装软件的信息。LoadEdge用于对乌克兰政府组织的电子邮件网络钓鱼攻击。

7、Industroyer2

Industroyer2是一个针对工业控制系统(ICS)的复杂恶意软件。它滥用了电力控制系统中使用的IEC 60870-5-104(IEC 104)协议。与其前身Industroyer不同,Industroyer2是一个独立的可执行文件,由一个后门、加载器和几个有效载荷模块组成。它的独特之处是可以通过扰乱输电变电站运行从而导致停电。industrroyer2被用于针对乌克兰能源供应商的定向网络攻击。

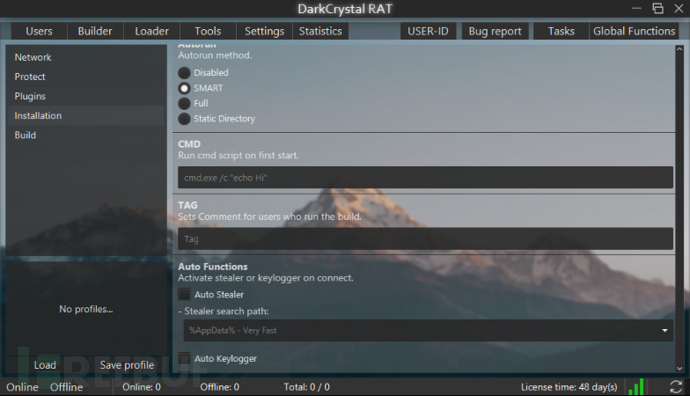

8、DarkCrystal RAT(黑暗水晶)

DarkCrystal RAT(也称DCRat)是一个商业化的俄罗斯.NET后门,可在地下论坛购买,主要用于监视受害者并从被攻击的主机中窃取数据。DCRat支持监视屏幕、网络摄像头捕捉、键盘记录以及文件和凭证盗窃。其他功能还包括窃取剪贴板内容、命令执行和DOS攻击功能。DCRat被用于对乌克兰电信运营商和媒体机构的的电子邮件钓鱼攻击。

DCRat最早于2019年初出现,由于其多功能性和价格便宜,十分受攻击者青睐。该软件以订阅的方式发布:两个月600卢布(约9.5美元),一年2500卢布(约39美元),终身订阅则需要4500卢布(约70美元)。

DCRat最早于2019年初出现,由于其多功能性和价格便宜,十分受攻击者青睐。该软件以订阅的方式发布:两个月600卢布(约9.5美元),一年2500卢布(约39美元),终身订阅则需要4500卢布(约70美元)。

9、CredoMap

CredoMap是威胁行为者APT28使用的一个.NET凭证窃取器。它从Chrome、Edge和Firefox浏览器中窃取cookies和存储密码。根据不同的版本,被盗的数据会通过电子邮件或HTTP POST请求渗出到网络后端。CredoMap被用于电子邮件钓鱼攻击。

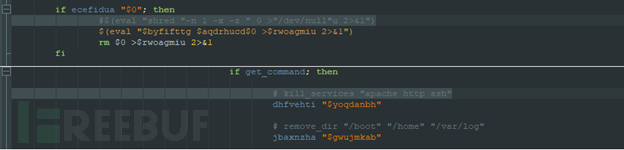

10、AwfulShred、SoloShred

AwfulShred和SoloShred是旨在破坏Linux系统的恶意外壳脚本。这两个脚本的破坏活动都依赖于带有一个覆盖通道的shred命令,该命令会增加数据破坏。

AwfulShred的功能有些复杂。在清除数据之前,它禁用并破坏了Apache、HTTP和SSH服务,禁用交换文件并清除bash历史记录。 最后,它会触发系统重启使目标主机无法运行。

AwfulShred和SoloShred被用于针对乌克兰能源供应商的定向网络攻击。

毫无疑问,先进的网络武器是现代军队武器库中的关键工具,未来全球网络战的数量可能会增加。

网络战有其不可替代的三大优势。首先,随着连接到网络的设备数量不断增加,攻击面变得越来越大,增加了网络战的潜在用例。其次,网络战不受常规战争的领土限制,提供了渗透和破坏远远离前线目标的机会。最后,与传统战争相比,网络战是肉眼看不见的,侵略者乙方没有生命危险,而且成本效益高。

随着俄乌战火的蔓延,我们可以看到,即使是合法的渗透测试工具也可能被劫持并用作武器。了解冲突中使用了哪些数字技术和工具,有助于在损害发生之前提前识别并减轻未来的威胁。人通常是网络安全链中最薄弱的环节,无意点开的恶意附件或链接往往会导致攻击发生。有效的预防策略例如培训计划,可以确保人员能够识别和减轻威胁。

参考链接

https://www.trustwave.com/en-us/resources/blogs/spiderlabs-blog/overview-of-the-cyber-weapons-used-in-the-ukraine-russia-war/

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)