niubilityA

niubilityA- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

本文仅用于记录自身学习过程。、

cobalt strike简称

cobalt strike(简称CS)是一款团队作战渗透测试神器,分为客户端及服务端,一个服务端可以对应多个客户端,一个客户端可以连接多个服务端。

CS主要是用来后期持久渗透、横向移动、流量隐藏、数据窃取的工具。当已经在目标机器上执行了CS的payload,它会创建一个Beacon(远控木马功能)回连到C2服务器。

cobalt strike启动

启动服务端

chmod 777 teamserver

./teamserver [server_ipaddress] [password]

例: ./teamserver 192.168.138.136 123456

启动客户端

手动启动:

Java -XX:ParallelGCThreads=4-XX:+AggressiveHeap -XX:+UseParallelGC -Xms512M-Xmx1024M jarcobaltstrike.jar

bat脚本自动启动:

start.bat

cobalt strike介绍

listener监听器-所有的操作都依赖listener

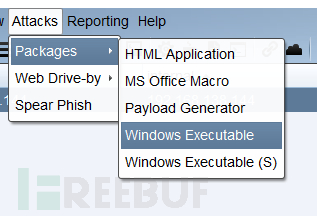

攻击模块Attacks

HTML application

1.生成hta文件

2.提供端口下载文件

3.靶机执行远程命令-利用命令执行权限

4.靶机上线

5.控制目标主机 sleep睡眠时间。 shell+cmd命令

生成后门木马

Windows Executable

1.生成可执行文件

2.上传目标机器

通过webshell上传运行

通过互联网钓鱼

Office宏病毒

1.创建宏,设置监听

2.为文档添加宏,保存

-打开正常的office文件,如test.docx-视图->宏-→>查看宏

-选择宏的位置为当前文档-→输入宏名->创建- copy Macro粘贴到宏命令处

-选择否,另存为docm文件

3.上传至目标机器

-通过互联网邮箱、社交媒体、论坛传播-诱导点击

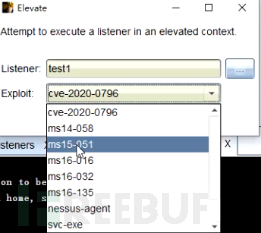

Windows靶机提权

提权的前提条件

-拥有普通用户权限

-拥有某些软件的账户密码

-本地或远程服务器上存在漏洞

-拥有漏洞利用工具代码

提权过程

User(普通用户)--->Administrator(管理员用户)--->system(系统用户不可登录)

1.首先呢拥有一个会话,利用系统漏洞提权。

2.利用bypass_uac提权(绕过uac )

概念:用户帐户控制(User Account Control,简写作UAC)是微软公司在其Windows Vista及更高版本操作系统中采用的一种控制机制。其原理是通知用户是否对应用程序使用硬盘驱动器和系统文件授权,以达到帮助阻止恶意程序(有时也称为“恶意软件”)损坏系统的效果。Uac消除了以管理员账户所带来的风险。

手动关闭uac 控制面板-用户账户-更改用户控制设置

whoami

Net user 用户名

在管理员组中,说明它是有管理员权限的,但是是受uac控制的,

1.创建一个新的listener

2.bypass_uac提权管理员权限

3.svc-ese提权system权限(利用提权之后的会话提权)

4.利用

>查询3389开发情况

shell REG QUERY "HKEY_LOCAL_MACHINE\SYSTEM(CurrentControlSet\ControlNTerminal Server"/v fDenyTSConnections

1表示关闭,0表示开启

>开启3389远程连接

shell REG ADD "HKLM\SYSTEM\CurrentControlSet\ControlNTerminal Server"/v fDenyTSConnections /t REG_DWORD/d00000000 /f

>连接

win+R -> mstsc ->输入账号密码

Web克隆钓鱼:

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)