Finback

Finback- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

日期:2024年2月26日

数据来源:通过互联网网络空间搜索引擎(共31,295条设备记录)

一、摘要

通过对全球31,295台暴露于外网的Ollama服务设备分析,发现以下关键风险点:

1. 地域集中性:中国(46.89%)、美国(17.21%)、德国(8.47%)的设备数量占比超70%。

2. 协议与端口:99%的设备使用HTTP协议,且主要开放11434端口(94.1%),为Ollama默认配置。

3. 服务商风险:中国电信、阿里云、腾讯等ISP占比最高,部分设备可能属于企业测试环境误暴露。

4. 安全漏洞:大量设备未启用HTTPS,且存在默认配置未修改的情况,易被恶意扫描攻击。

二、全球分布分析

1. 国家/地区分布(Top 10)

国家 | 设备数量 | 占比 |

中国 | 14,675 | 46.89% |

美国 | 5,387 | 17.21% |

德国 | 2,651 | 8.47% |

法国 | 661 | 2.11% |

新加坡 | 617 | 1.97% |

英国 | 585 | 1.87% |

韩国 | 575 | 1.84% |

加拿大 | 529 | 1.69% |

俄罗斯 | 502 | 1.60% |

印度 | 434 | 1.39% |

2. 城市分布(Top 5)

- 北京(2,170台,7.53%)、上海(1,688台,5.86%)、杭州(1,108台,3.84%)

- 主要集中在中国一线城市及科技中心,推测与企业开发测试环境暴露相关。

三、排名前十的大模型版本及占比统计表

deepseek-r1系列占据前5名中的4席(占比合计70.55%)

排名 | 模型名称 | 占比 |

1 | deepseek-r1:1.5b | 43.23% |

2 | deepseek-r1:7b | 10.25% |

3 | deepseek-r1:14b | 9.20% |

4 | deepseek-r1:32b | 8.35% |

5 | deepseek-r1:8b | 7.72% |

6 | llama3.2:latest | 6.13% |

7 | deepseek-r1:latest | 4.86% |

8 | qwen2.5:1.5b | 4.23% |

9 | nomic-embed-text:latest | 3.38% |

10 | deepseek-r1:70b | 2.64% |

四、协议与端口分析

1. 协议分布

- HTTP协议:30,853台(98.5%)

- HTTPS协议:282台(0.9%)

- 其他协议(HTTP-Alt、HTTP-Proxy等):160台(0.6%)

2. 端口开放情况

- 11434端口:29,435台(94.1%),为Ollama默认服务端口。

- 其他高风险端口:

- 80端口(HTTP):204台

- 443端口(HTTPS):230台

- 8080/8000端口(常见Web代理):173台

风险提示:

- 默认端口未修改可能导致自动化攻击工具定向扫描。

- 非加密HTTP协议占比过高,数据泄露风险显著。

五、ISP与归属分析

1. 主要互联网服务提供商(Top 5)

ISP | 设备数量 | 占比 |

中国电信 | 5,624 | 18.0% |

中国联通 | 2,286 | 7.3% |

阿里云 | 1,987 | 6.3% |

腾讯云 | 1,527 | 4.9% |

Hetzner Online GmbH | 1,163 | 3.7% |

发现:

- 中国三大运营商及云服务商占比超30%,需警惕公有云实例的误配置问题。

- 德国Hetzner、美国Google LLC等国际ISP设备暴露数量较高,可能涉及跨境业务。

六、安全风险与建议

1. 主要风险

- 默认配置暴露:Ollama默认端口(11434)和HTTP协议广泛使用,易被利用。

- 缺乏访问控制:多数设备未限制来源IP,允许任意外网访问。

- 数据泄露风险:未启用HTTPS,模型交互数据可能被窃取。

2. 加固建议

- 立即措施:

- 关闭非必要外网访问,使用VPN或IP白名单限制访问来源。

- 将HTTP协议升级为HTTPS,并启用强认证机制(如API密钥)。

- 长期优化:

- 修改默认服务端口(如从11434改为随机高位端口)。

- 定期扫描并修复漏洞,监控设备日志异常访问行为。

- 对公有云实例配置安全组规则,仅开放必要端口。

七、附录:JARM指纹分析

- 常见指纹:..(25台)、15d3fd16d...(18台)等。

- 用途:JARM可用于识别服务类型,相同指纹设备可能为同一批自动化部署实例,需排查是否存在供应链攻击风险。

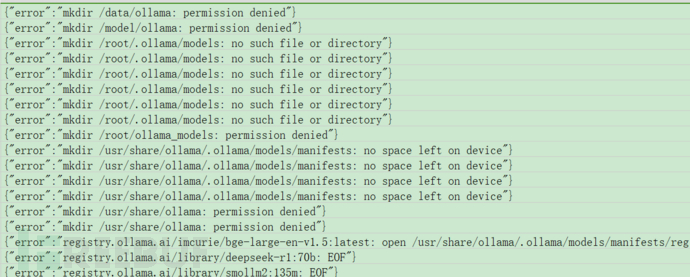

此次数据分析过程中发现有一些服务器返回信息异常如下(正常只返回存在模型列表的json格式,这里返回是mkdir,原因不明)

报告说明:本报告基于公开数据统计,实际风险需结合具体业务场景验证。建议企业自查暴露设备并联系网络安全团队加固。

(正文完)Finback QQ 18581

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)