晶颜123

晶颜123- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

本文由

晶颜123 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

晶颜123 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

云计算为网络钓鱼者提供了一个收获和发展业务的新平台。不仅如此,其影响也更为广泛、危险。任何组织,无论大小,都不可避免地会受到网络钓鱼攻击的伤害。因此,了解攻击是如何发生的以及如何预防可谓至关重要。

基于SaaS的网络钓鱼已经十分普遍。例如,数据显示超过90%的数据泄露都归咎于网络钓鱼,手段更是层出不穷,从被盗的凭据到恶意链接等等。此外,根据Palo Alto Networks发布的一份报告指出,研究人员发现网络钓鱼攻击正在大幅增加,该公司收集的数据显示,从2021年6月到2022年6月,这种攻击大幅增长了1100%。

随着技术的不断进步,不仅防御者可以利用更复杂的工具和技术来检测和阻止钓鱼电子邮件、链接和消息,与此同时,攻击者也在不断改进他们的攻击策略。

虽然大多数社会工程攻击都是通过电子邮件进行的,但三分之一的IT专业人士报告称,2022年通过其他通信平台进行的社会工程攻击有所增加。这些攻击平台包括:

- 视频会议平台(44%);

- 劳动力信息平台(40%);

- 基于云的文件共享平台(40%);

- 短信(36%)。

此外,社交媒体上的网络钓鱼也日益普遍,在2022年第一季度,LinkedIn用户成为全球52%的网络钓鱼攻击的目标。根据Proofpoint发布的《2022年网络钓鱼状况报告》指出,74%的组织机构员工收到过钓鱼短信(smishing),同样比例的员工在社交媒体上成为攻击目标。

一种难以检测的新型网络钓鱼技术: SaaS-to-SaaS

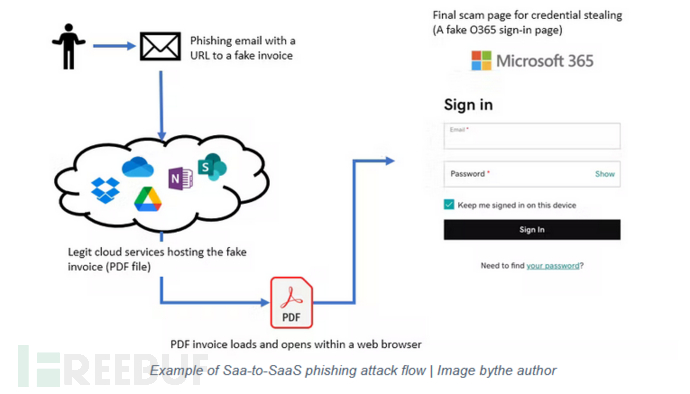

SaaS-to-Saa网络钓鱼可以在不接触受害者本地计算机/网络的情况下发生。由于一切都发生在SaaS到SaaS之间,因此所有现有的安全措施(例如反垃圾邮件网关、沙盒和URL过滤等)都不会检测到威胁,也不会触发警报。

此外,随着云办公生产力和多用户协作技术的兴起,攻击者现在可以在这些知名的云基础设施上托管和共享恶意文档、文件甚至恶意软件,而不被发现。

自2020年Check Point研究报告曝光这种新型攻击类型以来,我们已经看到使用这种“多阶段” SaaS-to-Saa网络钓鱼攻击的趋势。

【 SaaS-to-Saa网络钓鱼攻击流示例图】

网络钓鱼攻击的第一阶段通常是云服务上托管的伪造发票或PDF文档。这些文档可以下;然而,必须注意的是,为了方便使用,云服务一般会允许这些PDF文件在没有限制或警告的情况下在web浏览器中加载,以供用户查看。

这就导致此类威胁很难被发现,因为它不一定会触发部署的防御措施。正如8月份曝光的针对AWS云的网络钓鱼攻击尝试,如果组织只是在电子邮件的入口和出口实施网络钓鱼检测,那么可能永远无法检测到此类攻击。因为所有操作都发生在云中(或多个云中);当检测/扫描发生时,所有的东西似乎都是合法和加密的。最有可能的是,后续所有的网络钓鱼操作都发生在浏览器中。

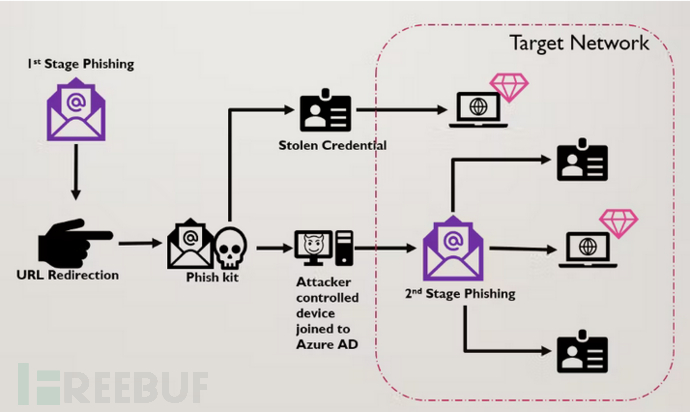

多阶段云网络钓鱼

【多阶段云网络钓鱼示例图】

今年早些时候,微软曾警告说,新的网络钓鱼活动正在积极利用Azure AD,攻击那些不使用多因素身份验证的人。

这种前所未见的网络钓鱼攻击现在正蓬勃发展,攻击者利用了BYOD(自带设备)的概念,通过使用被盗凭据进行设备注册,从而可以随时随地访问云身份验证。

这是一种新颖的攻击技术,将传统的网络钓鱼与第二阶段甚至第三阶段的操作相结合。第一阶段像常规网络钓鱼攻击一样窃取员工的电子邮件。

然而,第二阶段的目标并非直接攻击受害者,而是以受害者的名义在流氓设备上创建一个新的Office 365帐户。一旦创建完成,受害者的帐户(本案例中为其Azure Ad)将被用于以受害者的名义在公司内发起内部网络钓鱼攻击。

如果攻击者想获得更多控制权或找到一个更好的“宿主”,他们还可以通过第一个受害者找到它,然后通过内部网络钓鱼入侵第二个账户。这种多阶段网络钓鱼攻击看上去是合法的,甚至可以在公司的OneDrive或SharePoint系统上部署恶意软件。

ChatGPT(或其他AI技术)

根据HP Wolf Security的研究,网络钓鱼占恶意软件攻击的近90%。但是ChatGPT可能会使整体情况变得更糟。这种智能的AI聊天机器人(Chatbot)可以模拟人类聊天来收集个人信息,因此,受害者甚至可能并不知道他们正在与人工智能互动。

Check Point Research最近发表了一篇有趣的文章,展示了AI模型如何创建完整的感染流程——从鱼叉式网络钓鱼到逆向Shell。人工智能技术可以快速生成多个脚本,并带有变体。这种复杂的攻击过程甚至还可以自动化,并使用LLMs APIs生成其他恶意工件。

另一个风险更为突出。像ChatGPT这样的人工智能技术将使攻击者能够将大规模网络钓鱼与有针对性的攻击(或鱼叉式网络钓鱼)混合在一起。例如,传统的网络钓鱼攻击一般以电子邮件、短信和社交媒体帖子的形式发送数百万封垃圾邮件。但这些内容很容易被发现,导致产能偏低。

随着人工智能聊天机器人的加入,攻击者可以在短短几秒钟内生成数百万条鱼叉式网络钓鱼消息。如此一来,攻击者将可以收获事半功倍的效果。因此,在2023年,我们可能会看到一些大规模的网络钓鱼,在几分钟内发送数百万条针对不同用户的独特消息。这对于安全团队来说将是一个巨大的挑战。

其他新颖的网络钓鱼技术

二维码钓鱼攻击(QRishing)

攻击者现在正试图通过嵌入在电子邮件中的二维码分发恶意软件链接,这使得大多数电子邮件安全解决方案难以检测到它们。QRishing由“二维码(QR码)”+“网络钓鱼”组成,这表明攻击是以二维码的形式进行的。它可能会引导受害者连接到不安全的WiFi网络,而攻击者可以很容易地捕捉到你正在输入的内容。

一些攻击者甚至在餐馆或其他公共场所粘贴恶意二维码。由于疫情大流行限制了物理接触,我们需要通过扫描二维码点菜、检查核酸、疫苗状态或获取其他公共信息,这也使得二维码日益成为威胁行为者的流行工具。此外,流行的社会工程策略是在网络钓鱼文本(短信+二维码)或社交媒体平台中插入虚假二维码。用户扫描恶意二维码后,会被重定向到网络钓鱼站点,提示受害者登录并窃取其账户密码。

短信钓鱼(SMishing)

SMishing结合了phishing(网络钓鱼)和SMS(短信)两个词,这意味着这是一种通过你的移动网络以短信形式发送的网络钓鱼。虽然名字中使用了SMS,但这种攻击也可以发生在其他通讯平台上,如Facebook messenger或WhatsApp。货件丢失理赔、延迟付款、银行通知、罚款和紧急通知等都是短信钓鱼攻击的常见例子。

“皇冠上的宝石”:开发者账户

为什么威胁行为者要试图破坏开发者帐户?如果它们被盗了,会出现什么问题?

根据开发人员的特殊属性,攻击者几乎可以访问所有内容:

- SSH密钥;

- API密钥;

- 源代码;

- 生产基础设施;

- CI/CD管道访问权限;

- 工作数据。

假设一名初级工程师的账户被盗。至少,这个工程师拥有对源代码的“commit”访问权。另一方面,假设组织没有遵循软件工程的最佳实践,例如代码审查和限制谁可以提交到主要分支。在这种情况下,攻击者可以修改组织的源代码来改变和感染最终产品。

在最坏的情况下(也是最有可能的情况),攻击者将获得访问具有更多权限的高级开发人员的权限。这个帐户可以手动绕过一些代码检查,也可以访问有价值的资源(源代码、SSH密钥、机密、凭据、API密钥、CI/CD管道等等)。这种情况下,这种类型的帐户被泄露,对一个组织来说将是毁灭性的。开发人员帐户通常带有GitHub或其他代码存储库访问权限。

Dropbox & Uber

2022年9月,优步披露,黑客窃取了约5700万名客户和司机的个人信息。后来,我们发现黑客攻击与“远程社会工程攻击”获得的硬编码凭证有关。

2022年11月,Dropbox也发生了一起针对其开发人员的网络钓鱼攻击的安全事件。尽管有多因素身份验证(MFA),他们还是被钓鱼电子邮件引诱到一个假网站上填写了他们的Github凭据。让这些事件变得可怕的是,受害者并非是一个来自业务功能的随机用户;而是拥有访问Dropbox和Uber数据特权的开发者。

MFA疲劳

这两家科技巨头的案例都实现了多因素身份验证。尽管如此,黑客还是找到了一种方法来绕过这一措施,最终实现凭证窃取的恶意目的。

在优步的案例中,黑客(据称是一名17岁的年轻人)很有创意,想出了一种技术含量低但非常有效的方法——“MFA疲劳攻击”。攻击者试图反复登录,向用户发送大量的推送请求,要求受害者确认登录。一旦受害者停止在他们的手机上点击“否”,转而确认“授权登录”,那么MFA的防护功能就失效了。

Dropbox的情况要简单得多。该钓鱼邮件据称源自代码集成和交付平台CircleCI。然后,攻击者利用高度仿真的钓鱼网站欺骗开发人员输入凭据和一次性密码。结果,MFA也失效了。

网络钓鱼防御方案

根据行业统计数据,企业平均每天都会收到数十封网络钓鱼电子邮件,由于网络钓鱼导致的恶意软件和勒索软件攻击造成的平均成本逐年增长,导致财务损失加剧。以下是一些缓解新型网络钓鱼攻击的建议:

- 了解风险,以便更好地为政策和技术决策提供信息;

- 利用自动化工具和可操作的情报来减少网络钓鱼事件;

- 实施零信任架构,限制成功攻击的破坏半径;

- 及时提供培训,以建立安全意识并促进用户报告事件;

- 模拟网络钓鱼攻击以识别流程中的安全缺口;

除了上述五个基本策略外,我们还可以做更多的工作,以拥有更大程度的网络弹性。

多层网络钓鱼防御方法

典型的针对网络钓鱼的电子邮件安全通常只依赖于单一的保护点,例如电子邮件网关和端点/移动代理。所有通过这道门的东西都将取决于用户是否能够发现钓鱼信息。更不用说攻击者现在用多阶段网络钓鱼来磨砺他们的武器了。

相反地,分层防御方法可以在不影响业务生产力的情况下提高网络弹性。此外,还会有多次机会检测和捕获钓鱼电子邮件。

- 到达——防止电子邮件到达用户的收件箱。这可以通过引入反钓鱼安全软件,如垃圾邮件过滤器来实现。此外,应实施反欺骗控制,如DMARC、DKIM和SPF记录。

- 识别——由于人为错误,大多数数据泄露都是通过钓鱼电子邮件发起的。因此,员工应定期接受培训,以识别最新的潜在钓鱼邮件。这将使他们能够在事件发生时遵循公司的流程,其中应包括向相关团队报告事件。

- 保护——当事故发生时,应该采取保护措施。这些保护措施包括但不限于实施多因素身份验证(MFA)、密码管理器、定期IT运行状况检查和端点防御。

- 响应——员工应能向相关小组报告钓鱼事件。此外,还应有专门的安全日志记录和警报系统,以及事件响应计划。

即使有些攻击成功了,这种方法也将有助于事件响应并将影响降至最低。

JIT(Just-in-time)访问原则

Gartner称,特权访问带来了重大风险。即便使用PAM工具,具有长期特权的用户所带来的风险仍然存在,而且是相当大的。他们建议身份和访问管理(IAM)领导者使用JIT解决方案,以最终实现“没有长期特权”的状态。例如,当开发人员需要使用凭据来设置或修改生产资源时,向他们授予适当的(仅提供完成指定工作所需的)权限是至关重要的。

处理信息安全的JIT方法只允许用户在工作时访问特权资源。这减少了攻击面,并消除了持久持有特权带来的风险。

审查邮箱转发

威胁行为者不仅会使用被泄露的账户窃取内部数据,还会使用以下手段:

- 阅读用户的邮件;

- 分发恶意软件;

- 垃圾邮件;

- 了解用户并进一步启动第二阶段网络钓鱼;

- 向外部收件人转发邮件。

攻击者可能会设置电子邮件规则,以向用户隐藏其恶意活动,从而将传入的电子邮件隐藏在受感染的用户邮箱中。他们还可能在受感染的用户邮箱中创建规则,删除电子邮件,将其移动到不太可见的文件夹(如RSS文件夹),或将电子邮件转发到外部帐户。

邮件可以通过转发规则手动或自动转发。自动转发可以通过多种方式实现,包括收件箱规则、交换传输规则(ETR)和SMTP转发。虽然手动转发要求用户采取直接行动,但他们可能需要了解所有自动转发的电子邮件。

明智的做法是对所有外部地址的电子邮件转发规则进行审查,并检查它是不是一个不寻常的IP地址,并与用户的日常活动相对应。

结语

残酷的现实是,只要有人为因素存在,就没有人能完全阻止网络钓鱼。因此,从长远来看,我们能做的最好的事情就是在电子邮件安全方面采用零信任架构。这将是多层防御方法的更细粒度设计。

原文链接:

https://hackernoon.com/cloud-phishing-new-tricks-and-the-crown-jewel

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)