一周威胁情报摘要

金融威胁情报

加密货币交易所 Cream Finance 遭到黑客攻击,损失近3,400万美元

黑客组织针对 Luno 加密货币交易所开展网络钓鱼活动

中国银行业协会正式发布《2021年度中国银行业发展报告》(见PDF)

俄罗斯金融黑客组织 WIZARD SPIDER 渗透工具 Sidoh 泄漏(见PDF)

政府威胁情报

黑客冒充欧洲刑警组织负责人针对比利时警方发起钓鱼活动

提高党管数据能力水平,保障国家数据安全

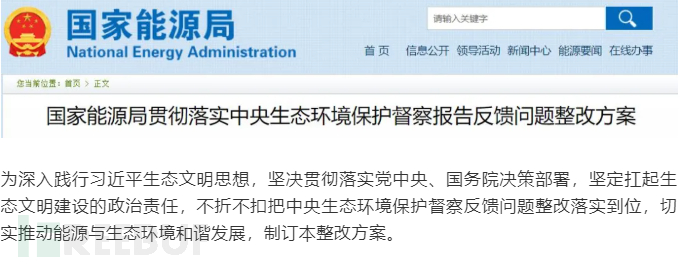

能源威胁情报

国家能源局中央环保督察整改方案公布:研究出台《能源碳达峰实施方案》(见PDF)

国家能源局关于印发全面推行电力业务资质许可告知承诺制实施方案的通知

我国首个海上二氧化碳封存示范工程启动(见PDF)

工控威胁情报

数十亿设备受到新的 BrakTooth 蓝牙漏洞影响

流行威胁情报

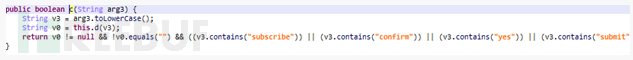

Conti 连环攻击后,作战手册泄露,是“被报复”还是“作茧自缚”?

Mirai 恶意软件变体利用 WebSVN 命令注入漏洞传播

WhatsApp 图片过滤功能中的漏洞被滥用,数据可能发生泄露(见PDF)

WhatsApp 恶意版本正在分发和传播 Triada 木马

高级威胁情报

疑似俄语攻击者利用 COVID-19 疫苗诱饵针对中东地区开展攻击活动

越南“海莲花”组织部分历史攻击手法回顾(见PDF)

漏洞情报

Aruba AirWave 管理平台开源程序 Sudo 被曝存在严重漏洞,可利用提升权限

Kaseya 修补 Unitrends 服务器 0day 漏洞,发布客户端缓解措施

勒索专题

曼谷航空公司遭到 LockBit 勒索软件攻击,超200GB数据发生泄露

LockFile 冒充 LockBit 勒索软件,使用新技术展开攻击(见PDF)

Ragnarok 勒索软件发布解密文件的主密钥

新加坡眼科诊所 ERS 遭到攻击,近73,500名患者数据受到影响(见PDF)

FBI 披露勒索软件 Hive 攻击模式细节(见PDF)

钓鱼专题

移动消息服务被滥用于网络钓鱼(见PDF)

微软发布关于利用开放重定向的网络钓鱼活动的警报

注:由于篇幅限制,目录虽展示所有内容,但本期周报仅精选部分发布,全部内容需在“微步在线研究响应中心”微信公众号后台回复 “95” 获取完整版 PDF 阅读

金融威胁情报

加密货币交易所 Cream Finance 遭到黑客攻击,损失近3,400万美元

Tag:加密货币,Cream Finance

事件概述:

继 Poly Network 遭到黑客攻击,6.1亿美元数字货币失窃后,另一家加密货币交易所 Cream Finance 也遭到黑客攻击,价值3,400 万美元的数字货币资产失窃。Cream Finance 是一家于2020年8月成立的加密货币交易所(DeFi),允许用户贷款和投机参与加密货币的交易。

- 8月30日,区块链安全公司 PeckShield 发布系列推文披露黑客攻击事件。

8月30日,Cream Finance 官方在推文中证实此次攻击。ETH 中的的 C.R.E.A.M. v1 市场遭到攻击,黑客利用 AMP 令牌“重入攻击”,窃取了价值约为2,510万美元的 AMP 和价值约为415万美元的 ETH 的加密资产。

9月1日,Cream Finance 再次发推文,宣称价值约3,400万美元加密货币失窃,其中包括价值约为2,420万美元的 AMP 和价值约为990万美元的 ETH 。

Cream Finance 推文中还称暂停供应和借用 AMP 货币来阻止漏洞的利用,并称此次攻击事件没有其他市场受到影响,还承诺将20%协议费用偿还客户。Cream Finance 表示如果攻击者愿意归还被盗的加密货币,攻击者可以保留盗窃 Cream Finance 的10%的加密货币,而不追究责任,还表示如果有人提供被盗加密货币相关的线索,奖励被盗金额的50%。如果二者都不成功,将通过法律途径维*权。

来源:https://twitter.com/CreamdotFinance/status/1432909465104240641

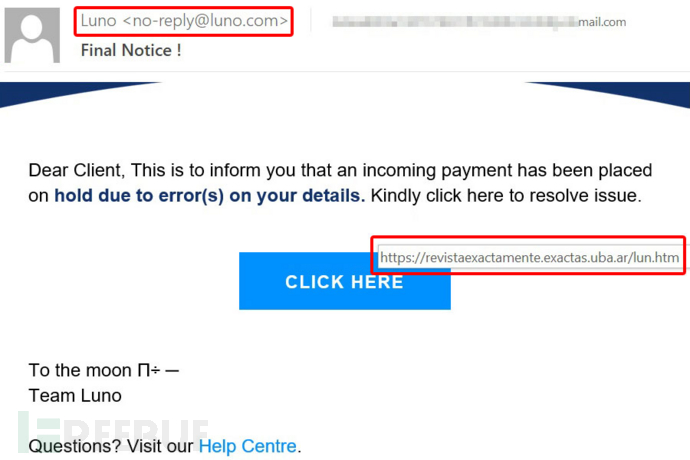

黑客组织针对 Luno 加密货币交易所开展网络钓鱼活动

Tag:加密货币,网络钓鱼

事件概述:

Kaspersky 于2021年9月1日发布针对交易所 Luno 的钓鱼活动的分析报告。加密货币交易所 Luno 在2013成立,目前它为40个国家/地区的超过500万客户提供服务。报告指出网络钓鱼仍然是一种加密货币平台上窃取账户和资金的可行方法。微步建议你保持警惕避免成为网络钓鱼的下一个受害者:

- 在输入凭据前,要检查地址栏的 URL ;

不要相信电子邮件中的链接,将重要的服务加入书签,使用书签中的 URL 打开相应服务;

加密货币服务要使用唯一的密码;

要安装防病毒解决方案防止网络钓鱼。

技术详情:

在此次攻击活动中,攻击者伪装成 luno.com 的邮件地址向潜在受害者发送钓鱼电子邮件,邮件包含隐藏的恶意链接。该链接会将收件人重新定向到虚假的 Luno 登录页面,并设置严格的安全要求迷惑受害者,最终诱使受害者在虚假的登录页面输入强密码。在受害者在页面输入凭据进行登录时,会返回“403 Forbidden”错误的提示,然后攻击者就可以获取受害人的密码并可以访问受害者的资产。 来源:

来源:

https://www.kaspersky.com/blog/cryptophishing-in-luno/41538/

政府威胁情报

黑客冒充欧洲刑警组织负责人针对比利时警方发起钓鱼

Tag:网络钓鱼,刑警组织

事件概述:

近日,外媒报道称黑客组织冒充欧盟执法机构欧洲刑警组织负责人向比利时警方发送了多封钓鱼邮件,该电子邮件试图窃取 PayPal 账户凭据。这些邮件指控收件人进行儿童色情、恋童癖、暴露癖、网络色情和性*交易并对其提起法律诉讼。黑客要求收件人在72小时内进行回复,否则将对收件人提起刑事诉讼,并发出逮捕令。

据 FBI 调查数据显示美国在2020年有12,827人报告成为“政府冒充诈骗”的受害者,造成近1.1亿美元的损失。在2020年7月,黑客劫持了100多个名人的 Twitter 账户,窃取了约118,000美元的比特币。欧洲刑警组织曾在4月份就此类骗局发出警告,8月26日再次敦促互联网用户不要上当受骗。技术详情:在此次欺诈活动中,攻击者诱使收件人点击恶意链接,将受害者重定向到虚假的 PayPal 网站,解锁虚假的 PayPal 账户,以此窃取受害者的 PayPal 账户凭据。

来源:

https://www.cyberscoop.com/europol-cahterine-de-bolle-belgium-scam/

提高党管数据能力水平,保障国家数据安全

Tag:党管数据,数据安全

事件概述:

习总书记强调:“要切实保障国家数据安全,加强关键信息基础设施安全保护,强化国家关键数据资源保护能力,增强数据安全预警和溯源能力。”《中华人民共和国数据安全法》(以下简称《数据安全法》)已于2021年9月1日正式实施,充分彰显了国家高度重视数据安全保护。《数据安全法》明确了数据安全各方职责,鼓励数据安全、合法、有序流动,数据开发利用和数据安全相互促进,建立数据安全管理制度,确保政务数据安全,更加明确法律责任。学习贯彻《数据安全法》是落实总体国家安全观的必然要求,也是落实依法治国依法治企方针的具体体现,更是落实国家关于中央企业数字化转型战略部署的重要举措。在深刻认识中央企业政治属性,认真领会学习贯彻《数据安全法》的重要意义上,通过以下四方面充分发挥网信类中央企业技术优势,不断提高党管数据能力水平。

- 坚持统筹发展和安全,以数据开发利用和产业发展促进数据安全;

- 注重发挥企业主体作用,助力各地培育数据交易市场;

- 树立全面数据合规理念,建立数据全生命周期合规管理制度与流程;

- 依托国资国企信息安全监管平台,常态化开展数据风险评估和处置。

来源:

http://theory.people.com.cn/n1/2021/0830/c40531-32212137.html

国家能源局关于印发全面推行电力业务资质许可告知承诺制实施方案的通知

Tag:“放管服”,电力

事件概述:

为贯彻落实党中央、国务院关于深化“放管服”改革、优化营商环境的决策部署,国家能源局决定全面推行电力业务资质许可告知承诺制,结合电力业务资质许可工作实际,制定本方案,于8月19日印发派出机构。“实施方案”以实行办*理电子业务许可、承装(修、试)电力设施许可事项告知承诺制为工作目标。“实施方案”工作内容主要围绕明确告知承诺制的适用范围,确定告知承诺制的适用对象,规范告知承诺制工作流程,加强事中事后核查、加强信用监管和强化风险措施6方面实施。“实施方案”一方面以加强组织领导,另一方面以做好宣传培训做好保障措施,推行电力业务许可告知承诺方案的实施。 来源:https://baijiahao.baidu.com/s?id=1709599465281002835

来源:https://baijiahao.baidu.com/s?id=1709599465281002835

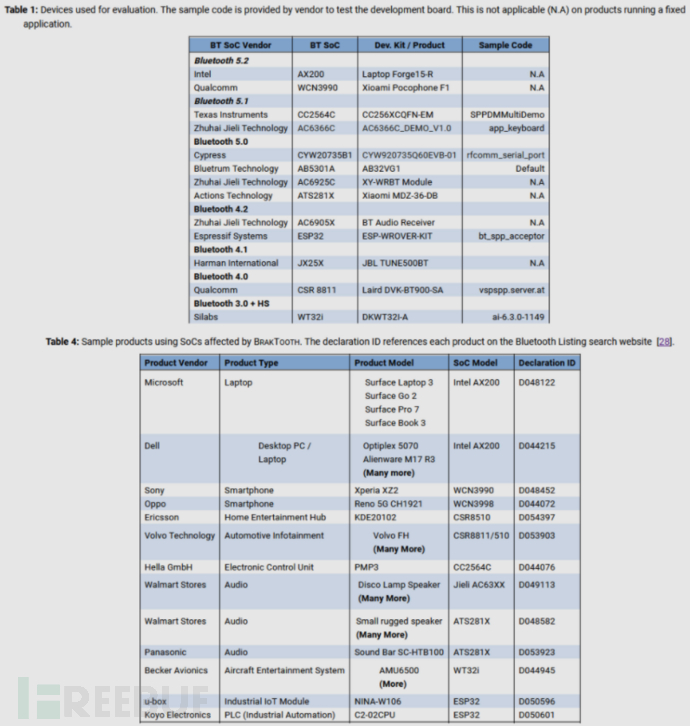

工控威胁情报

数十亿设备受到新的 BrakTooth 蓝牙漏洞影响

Tag:蓝牙,漏洞,BrakTooth

事件概述:

近日,研究人员在蓝牙软件堆栈组发现16个漏洞,这些漏洞统称为 BrakTooth。BrakTooth 漏洞允许攻击者在受害者设备上执行任意代码、使设备服务崩溃或者接管整个设备系统。这些存在缺陷的蓝牙固件可能被1,400 多个芯片组使用,这些芯片组被用作笔记本电脑、智能手机、工业设备和许多类型的智能“物联网”设备的基础控件,由此 BrakTooth 漏洞可能导致数十亿设备受到影响。其中影响最严重漏洞是 CVE-2021-28139,该漏洞允许攻击者通过蓝牙 LMP 数据包在易受攻击的设备上运行自己的恶意代码。CVE-2021-28139 会影响构建在乐鑫 ESP32 SoC 板上的智能设备和工业设备。其余的 BrakTooth 漏洞虽然不严重,但其中的部分漏洞可用于通过发送畸形的蓝牙 LMP(链路管理器协议)数据包导致智能手机和笔记本电脑上的蓝牙服务崩溃。研究人员还表示并非所有受影响的供应商都会针对 BrakTooth 漏洞发布补丁。截至目前,Espressif Systems(乐鑫)、Infineon (former Cypress) 和 Bluetrum(中科蓝汛) 发布了补丁,德州仪器(Texas)明确表示他们不会修复影响其芯片组的缺陷,而其他供应商则表示无法确认发布补丁的日期。

来源:

https://therecord.media/billions-of-devices-impacted-by-new-braktooth-bluetooth-vulnerabilities/

流行威胁情报

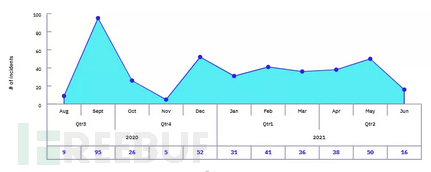

Conti 连环攻击后,作战手册泄露,是“被报复”还是“作茧自缚”

Tag:Conti,勒索,数据泄露

事件概述:

Conti 勒索病毒在过去的一年中针对医疗行业和紧急服务机构发起了多次勒索攻击,其影响范围超过400多个组织,赎金多达数百万美元。Conti 勒索组织在连环攻击后,Conti 的作战和工具手册被暴露在黑客论坛中,这是一次蓄谋已久的“报复”行为,还是该勒索组织“作茧自缚”?微步研究人员在该篇分析报告中将带你揭秘作战手册泄露背后的真相,快速了解 Conti 家族的传播方式和外部攻击、内网纵横、数据上传的攻击手法,全面剖析样本和多重勒索方式,并梳理 Conti 勒索家族常用漏洞、后渗透工具及对抗AV的工具。您可在“微步在线研究响应中心”微信公众号查看“Conti 连环攻击后,作战手册泄露,是 '被报复' 还是 '作茧自缚' ?”完整文章,或在后台回复“CO”获取 PDF 版报告。

来源:

https://mp.weixin.qq.com/s/zcHu-67fXNcGblqthVOBjw

Mirai 恶意软件变体利用 WebSVN 命令注入漏洞传播

Tag:僵尸网络,漏洞,WebSVN

事件概述:

近期,Unit42 研究人员披露了一个 WebSVN 命令注入漏洞 CVE-2021-32305,研究发现该漏洞已在野外被利用。2021年5月发现了该关键漏洞并进行修补,还发布了 PoC 。攻击者在2021年6月26日利用该漏洞部署 Mirai DDoS 恶意软件版本。WebSVN 命令注入漏洞 CVE-2021-32305 是由于 WebSVN 2.6.1 之前的版本中,用户的搜索查询在 shell 命令中使用时不会转义。如果没有正确地转义用户的输入,就可以通过在搜索查询汇总包含特殊字符串实现代码执行。该恶意软件变体执行分布式拒绝服务(DDoS)攻击,并且与 Mirai 僵尸网络共享部分代码。恶意软件变体的每个文件使用打包程序 UPX 的修改版本进行加壳。此外,该恶意软件变体通过静态链接其所有依赖项并直接在代码内部进行系统调用实现可移植性。然后,利用端口666与恶意 C2 服务器进行连接,使用 TCP 协议进行通信。

来源:

https://unit42.paloaltonetworks.com/cve-2021-32305-websvn/

WhatsApp 恶意版本正在分发和传播 Triada 木马

Tag:木马,WhatsApp

事件概述:

卡巴斯基研究人员于8月24日宣布发现一个即时移动消息应用程序 WhatsApp 修改后的恶意版本 FMWhatsApp 正在分发 Triada 木马。该木马会下载其他木马,并可以投放广告、发布订阅和拦截用户的短信。在 FMWhatsApp 版本中,Triada 木马会在用户设备中收集有关用户移动设备的数据,然后根据命令将木马程序 Triada 下载到智能手机上。由 Triada 下载的 MobOk 木马会在一个隐藏的窗口中打开一个订阅页面,在用户不知情的情况下进行订阅服务,并在受害者设备上进行非法活动。FMWhatsApp 下载的不同类型的恶意软件包括:

Trojan-Downloader.AndroidOS.Agent.ic.:该恶意软件下载并启动其他恶意模块;

Trojan-Downloader.AndroidOS.Gapac.e.:在用户最不希望出现弹窗时,弹出时显示全屏广告;

Trojan-Downloader.AndroidOS.Helper.a : 下载并启动 xHelper 木马安装程序模块。它还在后台运行隐形广告,以增加他们获得的观看次数;

AndroidOS.MobOk.i : 为设备所有者注册付费订阅服务;

AndroidOS.Subscriber.l : 用于为受害者注册高级订阅服务;

AndroidOS.Whatreg.b : 在受害者手机上登录 WhatsApp 帐户。恶意软件收集有关用户设备和移动运营商的信息,然后将其发送到命令和控制服务器;

微步建议您从官方应用商店中下载 WhatsApp,虽然可能正规、合法版本的 APP 可能缺少一些附加功能,但他们不会在您的智能手机上安装一堆恶意软件。

来源:

https://usa.kaspersky.com/about/press-releases/2021_malicious-code-spreads-through-a-mod-in-the-worlds-most-popular-messenger-app?

高级威胁情报

疑似俄语攻击者利用 COVID-19 疫苗诱饵针对中东地区开展攻击活动

Tag:COVID-19,中东地区,俄语

事件概述:

自2020年新型冠状病毒 (COVID-19) 在全球爆发以来,多种不同类型的威胁转向使用 COVID-19 作为社会工程学攻击的主要话题。攻击者刚开始利用人们对新冠疫情的"恐惧"和关注投放新冠病毒相关的诱饵文件;随着疫苗的普及,攻击者开始使用与疫苗接种状态、疫情经济补给或其他医疗信息话题相关的恶意文档进行攻击。近日,研究人员捕捉到了多起以新冠疫苗为主题的攻击活动。攻击者大多使用投递邮件的方式,向用户发送恶意构造的诱饵文件欺骗用户点击,恶意文件类型多种多样,其中包括但不限于EXE、MS Office 宏文档、漏洞文档、 LNK 文件、VBS 脚本、PowerShell 脚本等。此次攻击活动疑似是由具有俄语背景的未知黑客团体针对沙特地区发动的定向攻击活动。技术详情:恶意攻击者向目标投递包含伪装成 PDF 的恶意 LNK 文件和两个正常文档的 ZIP 压缩包, 其中Side_Effects_of_COVID-19_Vaccines v1.pdf.lnk 文件为恶意代码的初始载荷,该 LNK 文件执行后会调用执行 Powershell 指令下载后续有效载荷。受害者通过点击启动 Powershell 执行恶意脚本,并通过脚本下载后续恶意文件到计算机从而实现入侵。恶意攻击者还会在开机启动目录中写入 App.vbs 文件实现在受害者主机上的持久性,然后将下载的 Shellcode 注入进程。最终通过部署C语言编写的组件实现对受害者主机的远程控制。

来源:

https://mp.weixin.qq.com/s/ueeSVU9N3C2Sc9Wrgu9O3Q

漏洞情报

Aruba AirWave管理平台开源程序 Sudo 被曝存在严重漏洞,可利用提升权限

Tag:权限提升漏洞,Sudo

事件概述:

跨国科技公司 Hewlett Packard Enterprise(HPE)于近日发布漏洞更新的安全公告。公告显示其 Aruba AirWave 管理平台中使用的一个开源程序 Sudo 存在严重漏洞:权限提升漏洞(CVE-2021-3156)和跨站脚本漏洞(CVE-2021-37715)。权限提升漏洞又称为“Baron Samedit”漏洞,该漏洞允许任何无特权的未经身份验证的本地用户在易受攻击的主机上获的 root 权限。AirWave 管理平台 8.2.13.0版本(于2021年6月18日发布的)受该漏洞的影响。Qualys 研究人员表示该漏洞最早可追溯于2011年7月的 Sudo 代码。该漏洞最初被认为只会影响 Linux 和 BSD操作系统,包括 Ubuntu 20.04 (Sudo 1.8.31)、Debian 10 (Sudo 1.8.27)和 Fedora 33 (Sudo 1.9.2) Linux 版本。在今年2月份,Apple 还曾发表安全公告说 macOS 的未指定应用程序中存在 Sudo 漏洞,并发布了 Sudo 补丁。跨站脚本漏洞是基于 Web 管理界面存在的漏洞,该漏洞允许经过身份验证的远程攻击者在浏览器中执行任意脚本代码。针对 AirWave 管理平台多个漏洞, Aruba 发布了管理平台更新以修复多个安全漏洞。

来源:

https://threatpost.com/hpe-sudo-bug-aruba-platform/169038/

Kaseya 修补 Unitrends 服务器 0day 漏洞,发布客户端缓解措施

Tag:Kaseya ,0day

事件概述:

在荷兰漏洞研究所(DIVD)安全研究人员发现并报告 Kaseya Unitrends 的 0day 漏洞后,美国软件公司 Kaseya 于8月12日发布安全更新以修补漏洞,并发布包含缓解漏洞步骤的文章敦促用户执行操作减轻漏洞产生的影响。

漏洞具体披露时间线:

2021年7月2日:DIVD 发现 Kaseya Unitrends 存在的经过身份验证的远程代码执行错误和只读用户到管理员权限提升漏洞;

2021年7月3日,DIVD 将发现的漏洞报告给 Kaseya;

2021年7月14日,DIVD 在网络上扫描暴露的 Kaseya Unitrends ,通知易受攻击的服务器进行脱机工作;

2021年7月26日,DIVD 公开披露这些漏洞;

2021年8月12日, Kaseya 发布 Unitrends 新版本 10.5.5-2 修补服务器中的漏洞,但 Kaseya 仍在修复影响客户端的第三个未经身份验证的远程代码执行缺陷;

2021年8月26日,DIVD 发布更新通知显示 Kaseya 于8月12日发布了 Unitrends 10.5.5-2 版本修复服务器端漏洞,并表示客户端漏洞尚未修补,Kaseya 还敦促用户通过防火墙规则来缓解这些漏洞。

来源:

https://csirt.divd.nl/2021/08/26/Kaseya-Unitrends-update/

勒索专题

曼谷航空公司遭到 LockBit 勒索软件攻击,超200GB数据发生泄露

2021年8月27日,曼谷航空公司发表声明称其在2021年8月23日至26日期间遭到网络攻击,恶意攻击者未经授权非法访问其系统,疑似数据发生泄露。据发布的声明显示乘客姓名、姓氏、国籍、性别、电话号码、电子邮件、地址、联系信息、护照信息、历史旅行信息、部分信用卡信息和特殊膳食信息遭到泄露。

随着时间的流逝,LockBit 勒索软件在针对曼谷航空公司勒索信上的勒索时间也发生了更新,由最初的8月28日更新至8月30日。来源:

https://twitter.com/darktracer_int/status/1430494830560309249

Ragnarok 勒索软件发布解密文件的主密钥

2021年8月26日,Ragnarok 勒索软件在今天公布了解密被其恶意软件锁定的文件的主密钥。研究人员随后证实该密钥可用于解锁具有各种 Ragnarok 勒索软件扩展名的文件。Ragnarok 勒索软件并不是今年唯一发布解密密钥的勒索软件团伙,多个团伙于今年公布其密钥:

- 2月,Ziggy 勒索软件关闭后,其运营商共享一个包含922个密钥的文件;

- 5月,Conti 勒索软件向爱尔兰 HSE 提供免费解密器;

- 6月,Avaddon 勒索软件团伙关闭后并发布解密密钥;

- 8月,SynAck 勒索软件团伙更名为 El_Cometa,在其品牌重塑期间公布主解密密钥。

来源:

https://www.bleepingcomputer

钓鱼专题

微软发布关于利用开放重定向的网络钓鱼活动的警报

2021年8月26日,微软警告称存在广泛的凭证网络钓鱼活动,该活动利用电子邮件通信中的开放重定向器链接作为载体,诱使用户访问恶意网站,同时有效绕过安全软件。攻击者将这些链接与社会工程诱饵相结合,这些诱饵冒充众所周知的生产力工具和服务来引诱用户点击。然后将用户重定向到 CAPTCHA 验证页面,完成 CAPTCHA 验证后,受害者会看到一个模仿 Microsoft Office 365 等已知服务的欺诈登录页面,要求受害者输入密码。该虚假的登录也面会预先填充收件人的电子邮件地址,以增加请求的合法性。

来源:

https://www.microsoft.com/security/blog/2

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)