ThreatBook

ThreatBook- 关注

一、概述

“灾难总是接踵而至,这正是世间的常理”。

对于花样繁多的病毒木马家族和层出不穷的网络安全攻击事件,微步情报局都将持续追踪。近日威胁情报团队 Unit 42 披露了一个新的勒索家族Prometheus,该勒索家族采用当前流行的 RaaS 模式扩大流行范围,采取数据窃取和数据加密双重勒索策略迫使受害者缴纳赎金。Prometheus 将窃取的数据托管在特定站点,其影响行业涉及能源、金融、农业的多个领域,受害者范围遍布全球。Prometheus 的勒索赎金采用隐私性更好的门罗币进行支付,金额从6,000到100,000美金不等,并设置了时间限制,如果一周之内没有支付,其赎金翻倍,并且勒索数据将会被公开拍卖。截至当前,至少有四家大型企业被迫支付赎金。

尽管 Prometheus 声称其与当前最活跃且影响力最大的 REvil 家族相关,该家族近期对全球肉类供应商 JBS 和美国核武器开发合作商 Sol Oriens 进行了勒索攻击。但经过对样本进行深入分析,发现二者之间并没有实质性的关联证据,微步在线研究人员倾向于认为 Prometheus 是一个独立的家族,与 REvil 勒索家族无明确关联。

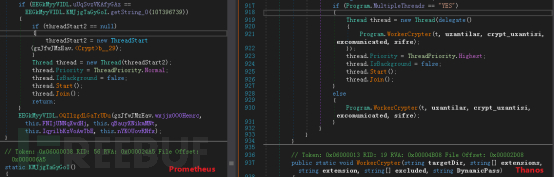

微步在线研究人员分析发现 Prometheus 的代码逻辑与 Thanos 家族相似,通过进一步分析确认 Prometheus 是 Thanos 家族的变种。

二、受害者分析

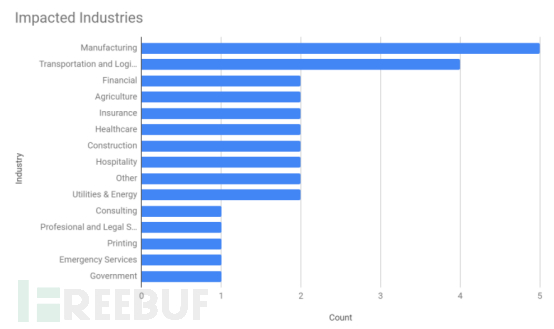

通过对 Prometheus 家族的当前受害者行业进行分析,微步在线研究人员发现制造业被攻击次数最多,其次是运输和物流行业。

制造业作为世界高精尖技术的实践者,其价值不言自明,一旦被勒索,其造成的时间成本和资源浪费可能比缴纳的赎金还要巨大。对于制造商而言,网络安全响应可能在所有响应计划的最底层,一旦发生相关勒索事件,响应速度慢,勒索成功率高。

在 Colonial Pipeline 和肉类加工公司 JBS 事件发生后,人们一直担心勒索软件对国家安全和全球供应链的影响。但对于 Prometheus 这种投机主义团伙来说,只要有利可图,任何行业都可能在攻击范围之内。根据相关报告,当前已有30多位 Prometheus 家族勒索攻击的受害者,涉及全球多个行业。

三、样本分析

在2021年2月, Prometheus .NET 平台勒索软件采用 RaaS 模式分发,其购买者只需要进行简单的选项配置就可以得到一个功能丰富的勒索样本。

Thanos 家族最初在2019年通过地下论坛进行出售,通过 RIPlace 策略绕过反勒索软件。其变种繁多,包括 Abarcy、Corona、Ravack、Energy、Pulpit 等勒索软件变种。其主要事件包括针对中东和北非国有组织投放破坏性变种事件。

微步在线研究人员通过与之前 Thanos 家族样本对比分析,确定该样本为 Thanos 家族变种,两种代码整体逻辑极其相似。 另外检测 ips、反虚拟机等逻辑也基本一致。检测ips设备:

另外检测 ips、反虚拟机等逻辑也基本一致。检测ips设备:

检测虚拟机:

加密文件及其加密后缀逻辑:

其加密文件后缀多达2600多个,加密文件后缀如下: 最后写入勒索信,其勒索信包括 .txt 和 .hta 两种格式:

最后写入勒索信,其勒索信包括 .txt 和 .hta 两种格式: 加密之后的文件后缀为 [LZG-ZNM-YDNM]:

加密之后的文件后缀为 [LZG-ZNM-YDNM]:

四、总结

勒索事件作为所有网络犯罪事件获利最多的攻击类型,独特的 RaaS 运行模式和新型的双重破坏方式使其传播率和成功率大大增加。通过攻击而获得的丰厚利益使得攻击者不断更新迭代,导致勒索软件变种越来越多,勒索软件的总体规模和复杂度已经与最初的勒索软件已不可同日而语。

当攻击者获取相应权限,窃取文件信息等一切前期准备工作全部完成之后,开始投放勒索软件。而在这个过程中,如何保证勒索软件的免杀,如何在加密过程中如何不被其他监测设备察觉,还有勒索软件的加密速度和稳定性也在加密过程中尤为重要。如果其中一环失败,可能之前的一系列行为都会被追溯,进而失去相应权限,功亏一篑。

随着 RaaS 模式的兴起,勒索软件制作者不需要再为下游分发而担心,从而有了更多精力对其项目进行维护。微步在线研究人员最初在追踪一个最新的勒索家族时,常常每隔近一个月的时间才能观察到更新版本,直至后期勒索软件版本变化才趋于稳定。而如今勒索软件的开发和加密已逐渐流程化,开发速度加快,新家族或新变种不断被产生,周期明显缩短。对于勒索事件,事前防护要比事后处理重要的多。及时更新防护规则,加强纵深防御,建立快速应急响应机制与团队,并针对不同业务线、网络、设备制定不同防护策略,加强边界防御管理能力,是企业针对性防护勒索攻击的必要措施。

五、处置建议

1. 微步情报局已掌握 Thanos 及其变种 Prometheus 勒索相关情报,使用微步在线相关产品的客户,请关注相关产品是否存在名为 “Thanos” 或者 “Prometheus” 的告警信息,如有出现,请及时高优先级处置;

2、排查企业邮箱/个人邮箱账户中是否收到过可疑邮件,并通过相关情报信息进行自查;

3、如发现部分员工存在账号、密码被盗情况,需及时修改密码,并进一步核实该邮箱是否出现过异常登陆及其他恶意行为。加强内部人员安全意识培训,勿轻信可疑邮件中包含的可疑链接;

4、定期更换账号密码,保证密码长度与复杂度,不同系统账号尽量使用不同密码,对于重要业务平台使用多重身份验证,建立零信任模型;

5、设置重要资料共享访问权限,定期备份关键系统和资料;

6、定期清点公司资产,正确配置相关安全产品,对可疑告警进行及时处理并检查软件和系统漏洞,及时更新安全补丁;

7、使用正规渠道下载、安装软件,请不要随意打开不明渠道共享文件。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

安全分析报告

安全分析报告