本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

0X00 前言

没错,今天文章的主题就是7.19火到出圈的CrowdStrike工具。既然谈到CrowdStrike工具了,总免不得介绍下CrowdStrike是一家提供终端保护和威胁情报解决方案的网络安全公司。它的主要目标是提供终端安全和威胁检测服务,帮助组织保护其终端设备免受恶意软件和攻击的影响。

申明一点,本人不是给CrowdStrike打广告的,只是看到论坛上讲述CrowdStrike产品文章较少,和大家分享下接触到的这款工具。

今天的主题不是阐述它在众多安全工具中优秀的检测和防御能力,而是其强大的管理能力。限于文章篇幅有限(本人实际暂时只了解到这么多),和大家分享下CrowdStrike在以下领域的深度。

- Deploy

- USB device control

- Firewall

- Response and Containment

- Exposure management

下述仅作举例用途,企业或安全人员可根据实际情况调整。

0X01 Deploy

既然谈到了其Deploy的能力,不得不提下7月19日CrowdStrike因监测规则升级事故而导致大量Windows主机蓝屏事件的情况。针对这一事件,其后续采取了四项改进措施:

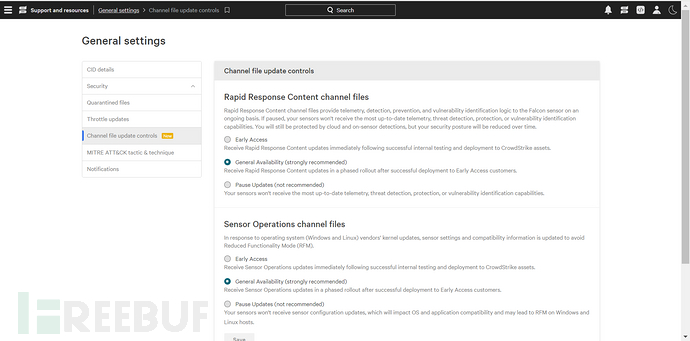

- 增强规则更新的透明性和可控性:此前用户只能控制版本更新,现在他们也可以配置规则更新了,用户通过新的细化控制功能可以选择何时何地部署新的规则内容。

- 加强规则的质量控制:8月初,CRWD正式推出了新的规则验证器和规则解释器。此前的安全事件与这两个组件未能正常工作有关。现在,这两个组件已经被重构,以防止错误内容的发布。

- 外部审查和验证:CRWD聘请了两家独立的第三方软件安全公司来审查Falcon终端传感器的代码和质量控制流程。该项工作将持续进行,旨在短期、中期和长期内提升安全性和弹性。

- 调整规则发布流程:与传感器版本的发布流程一致,新的规则发布流程包括样本测试、内部实验室测试等分阶段测试,最终部署将分批次进行,并遵循客户的策略设置。

虽说此次CrowdStrike改进幅度已然较大,但这块能力,对比国内EDR、NDR,简直是不能打。规则更新和管理模块更新的解耦,国内应该都是产品标配了吧。新版的改动如下:

作为用户的我们,实际上能控制的变量,更多是1、4改进措施。以下从变更管理角度阐述可以采取的措施,来大幅减少未来类似事故的影响范围和破坏程度。

①风险评估:在进行批量更新之前,进行风险评估是非常重要的。评估可能的影响和潜在的风险,包括系统稳定性、兼容性问题和数据丢失等。

②测试和验证:在进行批量更新之前,务必进行充分的测试和验证。使用测试环境或小规模更新进行验证,确保更新不会导致系统崩溃或出现其他问题。

③备份和恢复:在进行批量更新之前,确保对系统和数据进行备份。这样,如果更新导致问题,可以快速恢复到之前的状态。注:这里面的备份恢复,个人理解是因sensor更新导致的设备异常,进而对sensor端的系统和数据备份。因终端设备差异性较大且足够复杂,不得不忽略终端设备上的数据备份工作。所以在批量更新前,要做好充足的测试和验证工作。

④逐步更新:可以采取逐步更新的方法,而不是一次性更新所有终端。这样可以减少风险范围,如果出现问题,可以更容易地进行故障排除和恢复。

⑤监控和响应:在进行批量更新期间,保持对系统的监控,并准备好快速响应常见问题。及时发现和解决问题可以减少潜在的影响。

⑥紧急计划:制定紧急计划,以应对可能的问题和故障。这包括备用方案、紧急修复措施和恢复策略。注:比方说回退或者降级方案。

1、pilot test

- 新建一个deploy策略

更新到指定版本,用于测试版本的稳定性。

- 绑定特定的用户群体

限定范围内的针对性测试,方便观察机器的真实情况,以便更快了解策略变更带来的影响。

策略启用生效。

2、批量更新

- 正常更新

大范围进行软件更新和配置管理动作区别于pilot test,控制分配或者绑定的对象即可。其所面临的风险,尤其是当影响触及企业和关键基础设施的时候,任何细微的配置错误或更新故障,都可能导致严重的后果。着重对待每一次更新,不仅能避坑,关键时刻还能保命。

- 失败恢复

如果因更新导致的设备异常,将设备sensor版本回退或降级至更新前的版本。

0X02 USB device control

主要通过允许特定的USB设备连接到受保护的终端,进而防止未经授权的USB设备访问,用以避免恶意软件传播感染和数据泄露的风险。CrowdStrike提供的USB设备的审计和监控功能,记录USB设备的连接和使用情况,可以帮助企业跟踪USB设备的使用情况,并及时发现异常活动或潜在的安全威胁。

1、pilot test

- 新建一个USB device control策略

指定特定的USB设备可以连接到受保护的终端,设定相关的read、write、execute权限。

- 绑定特定的用户群体

限定范围内的针对性测试,方便观察机器的真实情况,以便更快了解更新带来的影响。

2、批量更新

其他类似Deploy,这里不做章节阐述。

0X03 Firewall

Secure your hosts from network threats by allowing or blocking network traffic in accordance with your organization’s policies.

看起来和正常理解的Windows defender防火墙类似,根据企业的策略,通过允许或阻止网络流量来保护设备免受网络威胁。

1、pilot test

- 新建一个firewall策略

指定Enforcement and monitoring设置,针对Inbound traffic和Outbound traffic做相关动作设定。

Enforce policy:启用策略规则,将会覆盖指定主机的防火墙设置和禁用防火墙本地的规则。

Monitor mode:覆盖策略中所有的阻断规则,并开启监控模式。允许所有流量通过,并将阻止事件显示为“将被阻止”。

Local Logging:在主机的本地驱动器上保存所有防火墙规则事件的记录,以便troubleshooting。

- 绑定特定的用户群体

限定范围内的针对性测试,方便观察机器的真实情况,以便更快了解策略带来的影响。

策略启用生效。

2、批量更新

其他类似Deploy,这里不做章节阐述。

0X04 Response and Containment

Response

实时响应功能可以直接从控制台在主机上运行命令,实时响应提供了比仅限于网络隔离更复杂的事件响应手段,并且可以立即从任何位置连接到在线主机。

1、pilot test

- 新建一个response策略

Real Time Response:实时响应分为3种角色,Read Only Analyst、Active Responder和Administrator共3种。3者角色的功能权限有较为细分的区别,篇幅较大,在此不做展开。

memdump:当进行进程内存转储时,只会捕获和保存与该进程相关的内存内容。

xmemdump:当进行完整内存转储时,会捕获和保存整个系统的内存快照,包括操作系统、所有运行的进程以及系统内核等。这种转储通常用于系统崩溃分析、恶意软件分析、取证等需要全面了解系统状态的场景。

策略启用生效。

批量更新

其他类似Deploy,这里不做章节阐述。

Containment

如果主机遭到入侵,可以对其进行网络隔离,将其与所有网络活动隔离开来。

这里以对其中一台主机进行网络隔离举例。

0X05 Exposure management

暴露管理可以获取对资产的可见性,发现漏洞,并评估安全配置。提供的过滤器、交互式可视化和灵活的报告工具,能够高效监控暴露管理周期的各个方面。

官方文档描述的功能模块非常之多,在此仅挑选Assets、Accounts、Applications共3个模块着重阐述。

1、Assets

从资产的视角分为managed assets、unmanaged assets和unsupported assets。

Managed asset:An asset that has the Falcon sensor installed; also called a host.

安装了sensor的主机为受管理的资产

Unmanaged asset: An asset that can have the Falcon sensor installed but does not

可以安装然而没有安装sensor的主机为不受管理的资产

Unsupported asset: An asset that can't have a Falcon sensor installed

无法安装sensor的主机为不支持管理的资产

好家伙,Unmanaged和Unsupported我刚开始都没弄懂区分这2者的意义,后来想想Unmanaged应该是说后续还可以尝试努力提升的点,Unsupported应该是说放弃治疗的点吧。

领导1问:我们有多少资产,你抽空给我个清单?

其他人:这个我去问下infra和helpdesk,回头给你个清单。

有了CrowdStrike的我:服务器、终端有多少,版本分布情况,都一清二楚,分分钟拿捏。

领导2问:服务器、终端EOS清单,你抽空给我整理下,我下午要。

其他人:这个我去问下infra和helpdesk,回头给你个清单。

有了CrowdStrike的我:领导这个我去问问看,尽快给你答复。实际内心OS,是不是我整的太快了,卧槽这都是CrowdStrike的基础能力范围啊,有没有infra和helpdesk都一样啊(纯玩笑话哈,不要当真)。

领导3问:业务部门时不时拿部署EDR设备卡顿说事,你有没有办法帮我了解下最近真实情况。

其他人:就这些PM、BP喜欢拿安全说事,给我没事找事,想换电脑成天拿安全“背锅”。

有了CrowdStrike的我:领导,这个问题,我想办法去问问看。不行的话,后续版本更新、策略下发前,对于设备性能的影响我着重测试下。实际内心OS,卧槽这还是CrowdStrike的基础能力范围,原来安全也能“理直气壮、据理力争”啊。

2、Accounts

Dashboard可以查看资产的帐户活动情况,跟踪资产的账号登录和密码历史修改记录,查看是否有帐户的行为超出正常操作范围,并调查可疑的登录。

领导4问:公司员工域账号密码超过90天需要强制改密,你作为安全人员,知道哪些是例外嘛?

其他人:这个我去问下infra的同事,让他们那边拉取下数据看看。

有了CrowdStrike的我:实际内心OS,还是CrowdStrike的基础能力范围,还有谁?

领导5问:业务系统管理账号90天强制改密、业务账号超过365天需要强制改密,你知道哪些不在策略范围吗?

其他人:这个我记得我们当下有改密的策略要求,具体有没有落地?落地的情况如何我可能需要点时间去了解下。

有了CrowdStrike的我:依然还是CrowdStrike的基础能力范围。。。

3、Applications

Dashboard可以监控sensor上的应用程序分布情况,确保所需的应用程序在合理的位置安装和使用,确保白名单应用都得以安装以及未使用未经授权的应用程序。通过将安装与使用情况进行比较,还可以适当优化license成本。

领导6问:最近法务的同事跟我反馈,有外部反馈我们使用未授权secure crt工具。如果继续使用,会面临诉讼和侵权指控之类的。这个你能去了解下实际情况吗?

其他人:这个我去找infra看下,看那边有没有办法帮忙拉取下相关数据。

有了CrowdStrike的我:依然还是CrowdStrike的基础能力范围,赢麻了。公司目前很少人使用,跟领导说下是否有必要继续使用或者使用其他开源工具,又给公司省了一大笔费用,在降本增效的路上越走越深。

0X06 Host management

此处可以查看主机所有适应或匹配到的策略,是不是和防火墙、IPS、WAF策略有很大的相似度?

groups也可查看所有适应或匹配到的策略。

领导7问:现在有哪些比较好的EDR工具,抽空帮我列下清单?我之前的一些关注点,看哪些厂商能实现。

其他人:听说CrowdStrike的EDR工具比较出众,之前的一些需求,它都能实现;而且data protection、SOAR能力也越来越出众。缺点就是比较贵。

有了CrowdStrike的我:内心OS,领导,我们用CrowdStrike快2年了,你都不知道嘛。

0X07 总结

文章篇幅有限,其中的一些表述仅根据当前数据判断,存在视野盲区现象不在讨论范围;部分内容错误、表述不清、未覆盖到的地方,也请大佬帮忙指正。

另该文章仅代表个人学习过程中的一些发现或总结,可能也会随着时间的变化而变化,欢迎交流意见,轻喷!

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)