伴随两化融合和物联网的快速发展,关键性基础设施广泛使用的SCADA、DCS、PLC等工业控制系统越来越多地采用计算机和网络技术,极大地推动了工业生产,但同时也使工业控制系统接口越来越开放,面临的信息安全问题也日益严重。

安全现状分析

多年来企业关注更多的是管理网络的安全问题,对控制系统安全认识上存在误区:认为没有直接连接互联网、或黑客不了解控制系统,无法攻击控制系统,认为控制系统是安全的。但现实是企业的许多控制网络是敞开的,系统之间没有有效的隔离。同时黑客和病毒的入侵途径又是多种多样的,尽管内部安装了部分网络安全防护产品,使用了网络安全技术,但随着信息化和工业化的加速,工业生产网络、移动存储介质、互联网以及其它因素导致的安全问题正逐渐向控制系统扩散,直接影响生产的稳定与安全。

网络中的安全漏洞

信息化时代使工业控制系统暴漏出一些信息安全漏洞。

通信协议漏洞

信息化的发展使OPC协议等通用协议广泛地应用在工业控制网络中,但通信协议漏洞问题也日益突出。如:OPC Classic协议基于微软的DCOM协议,DCOM协议是在网络安全问题被认识之前设计的,容易受到攻击。

操作系统漏洞

大多数工业控制系统的工程师站/操作站等是Windows平台的,考虑到系统的稳定运行,现场工程师在系统开车后通常不会对平台安装任何补丁,从而造成安全隐患。

安全策略和管理流程漏洞

缺乏完整有效的安全策略与管理流程会给工业控制系统带来一定的威胁。例如:工控系统中移动存储介质(U盘)未设置严格的访问控制策略。

杀毒软件漏洞

为了保证工控软件的可用性,许多操作站不会安装杀毒软件。即使安装了杀毒软件,在使用过程中也存在很大的局限性,因为病毒库需要定期更新,因此不适合用于工控环境。

应用漏洞

由于应用种类较多,难以形成统一的规范来应对安全问题。此外,在应用面向网络时,须开放其应用端口,这样就增加了黑客的攻击面。

常见拓扑结构和安全隐患分析

常见的工业网络结构

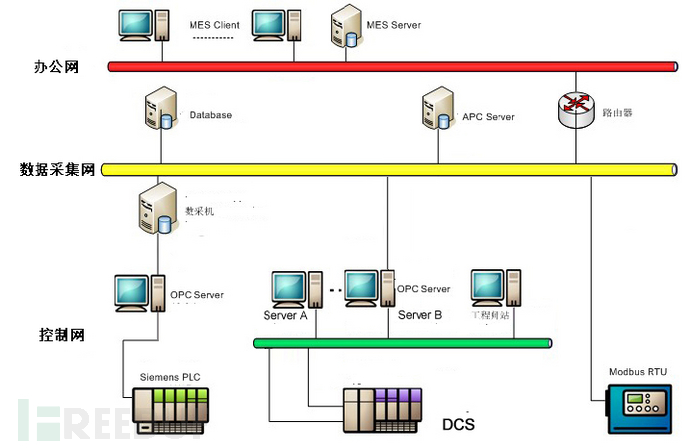

结合工业企业网络现状,工业网络通常由办公网、数据采集网和控制网组成,如下图所示。办公网通常使用以太网,从数据采集网提取有关的数据。数据采集网主要是从控制网获取数据。控制网负责控制器、操作站及工程师站之间过程控制数据通信。

网络结构图说明:

a.控制网由PLC、DCS和Modbus RTU构成。PLC和DCS为上层数据采集网提供OPC接口,PLC的OPC Server通过数采机和数据采集网相连;DCS的OPC Server与数采网相连;Modbus RTU直接和数采网相连。

b.办公网由MES Client和MES Server组成。

存在的安全隐患

a.网络内部各个层面和系统之间的相互感染。数据采集网与控制网无有效地隔离措施,利用系统漏洞网络蠕虫及病毒能够进行传播,即使杀毒软件可以抑制部分病毒或攻击,但病毒库存在滞后问题,不能有效的进行防护。

b. 对关键控制器无额外的防御措施。

c.网络中的工程师站和APC Server在项目实施中需要接入第三方设备(U盘、笔记本电脑等),受到病毒攻击的概率很大,存在较高的安全隐患。

d.网络攻击事件无法追踪。缺乏对网络进行实时监控的平台,无法进行攻击溯源和故障查询。

安全解决方案

参照NERC CIP、ANSI/ISA-99、IEC 62443等国际标准对工控系统的安全要求,将具有相同功能和安全要求的控制设备划分到一个区域,区域之间通信进行控制。

针对PLC和数据采集网之间以及DCS和数据采集网之间进行安全防护,部署工控系统专业防火墙模块来防御各种安全威胁和攻击。

针对现场设备RTU和数据采集网之间进行安全防护,部署工业协议检测模块,阻止并报告不匹配组态规则的通信。

针对关键控制器进行防护,部署工业防火墙来阻止来自操作站的非法访问

针对工程师站和APC Server进行单独隔离,防止病毒传播,保证了网络的通讯安全。

搭建管理和报警平台,监视整个系统的运行状态。

采用集中安全管理监控方式,对企业内控制系统进行深入分析,实施全面、有针对性的安全防护策略,从而全方位地保障工业控制网络远离各种内部威胁和外部攻击。