本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

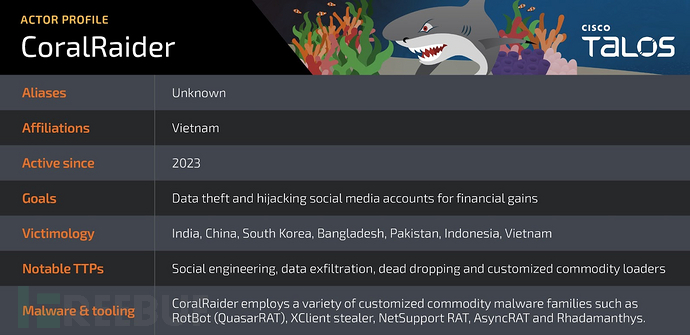

近日,Cisco Talos发现了一个新型网络攻击组织,并命名为CoralRaider。该组织位于越南某个地区,自2023年开始活动,对包括中国在内的亚洲和东南亚国家发起攻击,目标直指各大金融机构。

核心摘要

- CoralRaider专注窃取金融机构的账户凭证、财务数据、以及社交媒体账户(包括商务与广告账户);

- CoralRaider擅长使用RotBot(一种定制的QuasarRAT变体)和XClient窃取器作为有效载荷;

- CoralRaider常使用死信投递技术,滥用合法服务来托管C2配置文件,不常见的二进制文件(LoLBins),包括Windows的Forfiles.exe和FoDHelper.exe;

CoralRaider组织分析

1、来自于越南

Cisco Talos之所以能够成功捕捉CoralRaider并定位于越南,是因为发现该组织在使用Telegram C2机器人发布频道消息、给机器人起名字、PDB字符串、及其硬编码在其有效载荷二进制文件中都使用了越南语。

另外,在“debug”机器人的一张图片中,Cisco Talos发现了对方Windows设备ID(HWID)和一个IP地址(118[.]71[.]64[.]18),位于越南河内,而这很有可能就是该组织的IP地址。

也正是得益于发现攻击者使用Telegram机器人作为C2来窃取受害者的数据,这才顺藤摸瓜收集信息,揭示了该组织活跃和发起攻击的指标

就目前收集的信息来看,CoralRaider组织最常使用两个Telegram机器人:“debug”机器人用于调试,而“online”机器人用于接收受害者数据。有意思的是,“debug”Telegram机器人中的一张桌面图像与“online”机器人的桌面相似,难道说攻击者在测试机器人时顺带感染了自己家的环境?

通过分析CoralRaider组织Telegram机器人桌面的图像,Cisco Talos发现了几个用越南语命名的Telegram群组,包括“Kiém tien tử Facebook”、“Mua Bán Scan MINI”和“Mua Bán Scan Meta”。这也意味着该组织成员在Telegram进行数据交易等活动。

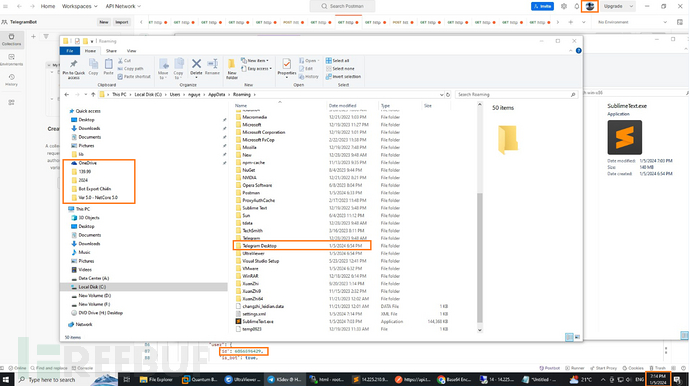

另外两张图片则暴露了CoralRaider组织在OneDrive上的几个文件夹,其中一个文件夹用越南语命名为“Bot Export Chiến”,与其加载组件PDB字符串中的一个文件夹名称相同。通过PDB字符串中的文件夹路径,Cisco Talos发现几个具有类似路径但不同越南名称的其他PDB字符串。这一系列的证据表明,CoralRaider组织来自于越南。

如下所示:

D:\ROT\ROT\Build rot Export\2024\Bot Export Khuê\14.225.210.XX-Khue-Ver 2.0\GPT\bin\Debug\spoolsv.pdb

D:\ROT\ROT\Build rot Export\2024\Bot Export Trứ\149.248.79.205 – NetFrame 4.5 Run Dll – 2024\ChromeCrashServices\obj\Debug\FirefoxCrashSevices.pdb

D:\ROT\ROT\Build rot Export\2024\Bot Export Trứ\139.99.23.9-NetFrame4.5-Ver2.0-Trứ\GPT\bin\Debug\spoolsv.pdb

D:\ROT\ROT\Build rot Export\2024\Bot Export Chiến\14.225.210.XX-Chiến -Ver 2.0\GPT\bin\Debug\spoolsv.pdb

D:\ROT\ROT\Build rot Export\2024\Bot Export Trứ\139.99.23.9-NetFrame4.5-Ver2.0-Trứ\GPT\bin\Debug\SkypeApp.pdb

D:\ROT\ROT\Build rot Export\2024\Bot Export Chiến\14.225.210.XX-Chiến -Ver 2.0\GPT\bin\Debug\spoolsv.pdb

D:\ROT\ROT\ROT Ver 5.5\Source\Encrypted\Ver 4.8 – Client Netframe 4.5\XClient\bin\Debug\AI.pdb

2、以亚洲和东南亚金融机构为目标

据Cisco Talos研究分析,发现了CoralRaider组织记录受害者数据的Excel电子表格,为避免敏感这里不公布具体的受害者名单。该表格同样使用越南语命名,分别包括“员工工资表”、“广告费用”、“与PayPal相关”等等。

值得注意的是,这份表格还处于动态更新之中,截止到目前为止已经具有多个版本,最早的一个版本创建于2023年5月10日。根据这份表格可以推算,CoralRaider组织大约是在2023年上半年开始活跃。在访问电子表时,研究人员发现他们使用了“daloia krag”账户名称登录了Microsoft Office 365账户,这也意味着他们可能操作该账户。

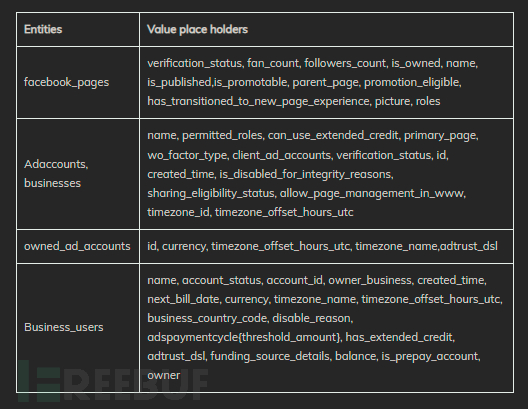

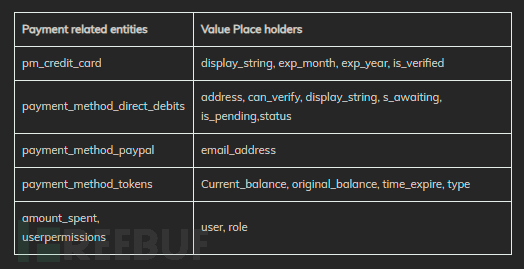

XClient窃取器是CoralRaider组织最常使用的有效载荷,并且在使用时他们在该窃取器的功能中硬编码了越南语单词。在实施攻击后,会将窃取的受害者信息映射到硬编码的越南语单词,并在窃取数据之前将它们写入受害者机器的临时文件夹中的文本文件。在一个确定的案例中,攻击者使用该窃取器入侵受害者的Facebook广告账户,其中硬编码了越南语单词,用于账户权限、阈值、花费、时区和创建日期等。

CoralRaider组织窃取数据的初始载体是Windows快捷方式文件,虽然不清楚该组织是如何将LNK文件传递给受害者,但通过以下的文件名称可以推断该组织正在策划一场长时间的、针对亚洲和东南亚各国金融机构的恶意行动,其中包括印度、中国、韩国、孟加拉国、巴基斯坦、印度尼西亚等。

文件命名:

자세한 비디오 및 이미지.lnk

設計內容+我的名片.lnk

run-dwnl-restart.lnk

index-write-upd.lnk

finals.lnk

manual.pdf.lnk

LoanDocs.lnk

DoctorReferral.lnk

your-award.pdf.lnk

Research.pdf.lnk

start-of-proccess.lnk

lan-onlineupd.lnk

refcount.lnk

3、攻击过程

从Windows快捷方式文件的元数据中,Cisco Talos发现了一些值得注意的独特驱动器序列号,如下所示:

A0B4-2B36

FA4C-C31D

94AA-CEFB

46F7-AF3B

当用户打开一个恶意的Windows快捷方式文件时,攻击就已经开始。攻击者会引导用户下载、执行一个HTML应用程序文件(HTA),且该文件的下载服务器由攻击者控制。在HTA文件中攻击者嵌入了一个混淆的Visual Basic脚本,而Visual Basic脚本在内存中执行一个嵌入的PowerShell脚本,该脚本解密并依次执行其他三个PowerShell脚本。这些脚本全部都执行反VM和反分析检查,可以有效绕过用户访问控制,禁用受害者机器上的Windows和应用通知,最后下载并运行RotBot。

正如上文所说,RotBot是QuasarRAT恶意软件的一种变体,在初始执行阶段可对受害者机器进行检查规避,随后连接到由攻击者控制的合法域名的主机,用来下载RotBot连接到C2的配置文件。前面也提到,CoralRaider组织使用Telegram机器人作为C2渠道。

连接到Telegram C2后,RotBot将加载受害者内存里的有效载荷XClient窃取器并运行其插件程序。一方面,XClient窃取器插件可以在目标系统内执行反VM和反病毒软件检查,以便长时间潜伏;另一方面则是不断收集目标用户的浏览器数据,包括cookie、存储的凭据、财务信息等。

此外它还会收集目标用户的社交媒体账户信息,包括Facebook、Instagram、TikTok商业广告、YouTube等主流平台,以及Telegram桌面和Discord应用程序的应用数据。XClient窃取器还有一个非常强大的功能,自动收集目标用户的屏幕截图,保存为PNG文件,同时它会将目标用户的数据从浏览器和社交媒体账户转储到文本文件,并进行压缩(ZIP)。最后,PNG和ZIP文件都会被转移至攻击者控制的Telegram机器人C2。

感染流程如下图所示:

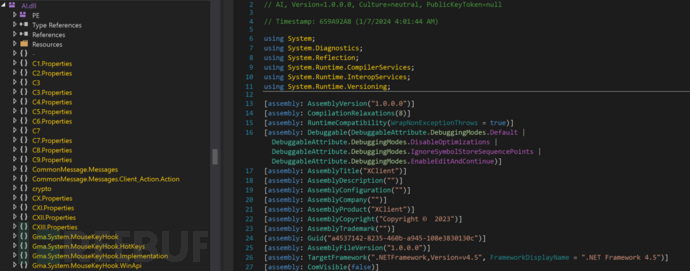

4、RotBot研究分析

正如上文所说,RotBot是一个远程访问工具(RAT),是QuasarRAT客户端的一个变体,可伪装成打印子系统应用程序“spoolsv.exe”,在目标用户的系统上自动下载和运行。CoralRaider组织为了这次活动重新对该工具进行定制和编译。在其初始执行阶段,RotBot会自动检测包括IP地址、ASN号码和运行进程,同时规避系统的检查。

此外他还会修改注册码,对目标用户的网络代理进行重新配置:

SoftwareMicrosoftWindowsCurrentVersionInternet

设置值为:

ProxyServer = 127.0.0.1:80

ProxyEnable = 1

在CoralRaider组织的攻击活动中发现,RotBot使用二进制文件中的硬编码字符串,从而在目标用户的系统上创建互斥体作为感染标记。

攻击过程中,RotBot会加载并运行XClient窃取器模块,使用下载的文件和其参数Telegram C2机器人。

XClient窃取器针对受害者的社交媒体账户发起攻击,通过其插件模块和各种模块具有广泛的信息窃取能力,用于执行远程管理任务。

XClient窃取器具备三大核心功能,以避开系统检测。

XClient窃取器具备三大核心功能,以避开系统检测。

1、如果目标用户的系统在VMware或VirtualBox中运行,它将执行虚拟环境规避;同时它还将检查文件系统中是否存在名为sbieDll.dll的DLL,以侦测是否在Sandboxie环境中运行。XClient窃取器还会检查包括AVG、Avast和卡巴斯基在内的反病毒软件在系统上运行的情况。

在绕过所有检查功能后,XClient窃取器将自动收集目标用户的屏幕截图,以PNG的形式保存在临时配置的文件夹中,并通过URL“/sendPhoto”发送给C2。

2、XClient窃取器窃取受害者的社交媒体Web应用凭据、浏览器数据和财务信息。针对Chrome、Microsoft Edge、Opera、Brave、CocCoc、Firefox等主流浏览器,可窃取其数据库的内容并保存在本地临时文件夹中。

3、XClient窃取器可劫持并窃取了目标用户的Facebook账户数据。例如可自定义HTTP元数据,窃取目标用户的Facebook cookie,并通过下图所示的URL向Facebook API发送请求。

同时它会自动检查目标用户的Facebook是否为广告商务,通过正则表达式搜索access_token、assetID和paymentAccountID,以便收集更广泛的信息,如下所示:

针对目标用户的Instagram账户和YouTube账户,XClient窃取器可通过URL收集各种信息,包括username、badge_count、accountSectionListRenderer、getMultiPageMenuAction、multiPageMenuRenderer、hasChannel等。除此之外还有目标用户系统的Telegram桌面和Discord应用数据、TikTok商业账户数据等。最后,如前文所描述的那样,将所窃取的数据与图片通过 URL“/sendDocument”转移至 Telegram C2。

参考来源:https://www.hendryadrian.com/coralraider-targets-victims-data-and-social-media-accounts/

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)