亚信安全

亚信安全- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

近日,亚信安全网络威胁服务部收到用户求助,其网内多台Linux及Windows机器出现CPU飙高现象,接到求助,安全专家第一时间联系用户,为用户进行远程排查,最终揪出了挖矿木马元凶,因该挖矿木马通过757端口爆破,因此我们将其命名为“757”挖矿。

757挖矿家族介绍

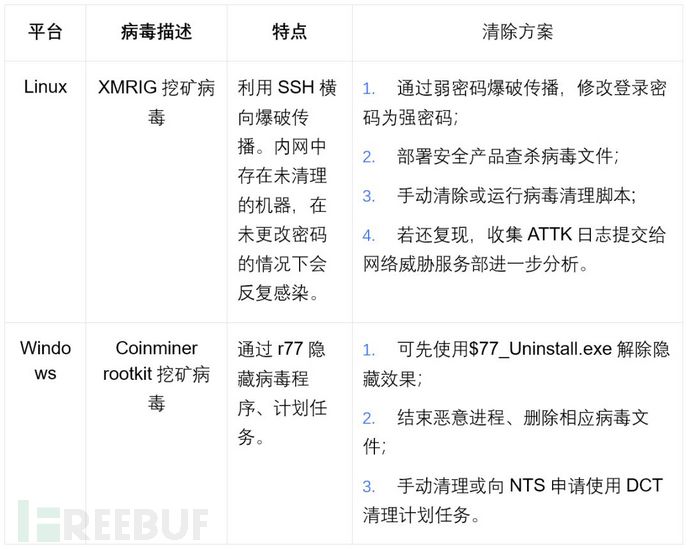

757挖矿家族在23年逐渐流行起来,其是双平台挖矿的代表,不仅攻击Linux平台,还会攻击Windows平台。Linux版本会利用SSH横向爆破传播,若内网中存在未清理的机器,在未更改密码的情况下会出现反复感染现象。

Windows版本则使用了名为r77的Ring3 Rootkit工具,对文件、目录、连接、命名管道、计划任务、进程、注册表键值、服务、TCP&UDP连接等进行内核隐藏,用来躲避检测和查杀。

757挖矿病毒分析(基于Linux平台)

如何判断感染了757挖矿病毒?

top命令查看,是否存在高占用进程(若没有可能被隐藏,不代表不存在);

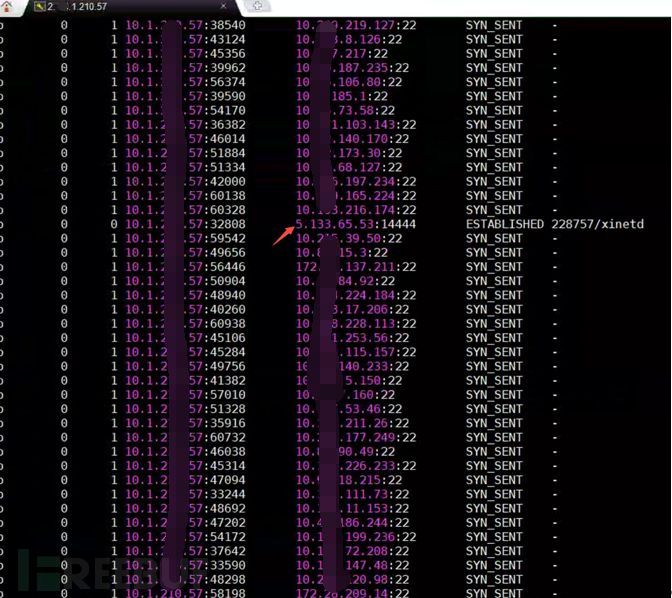

通过netstat -avpeW 命令查看是否存在外联行为,如果有可以关联到进程号PID和外联IP和端口。

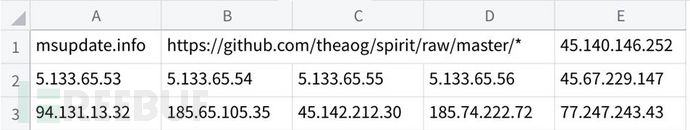

如图所示,5[.]133[.]65[.]53:14444是外联的IP和端口;

查看是否存在可疑或已知恶意的定时任务等自启动项。

手动清理步骤

更改弱密码为强密码后再执行以下清理操作,如果已经感染的机器较多,网络威胁服务部可以提供清理脚本对挖矿病毒进行清理。

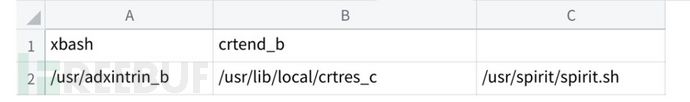

删除计划任务,包括但不限于如下关联计划任务;

修改命令crontab -e 以及 vim /var/spool/cron/root;

若有如下文件,请删除;

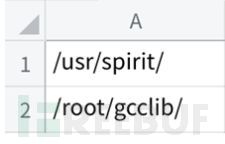

删除如下文件目录

修改/etc/ld.so.preload 中的内容,删除前面的so引用;查看 root/.ssh/authorized_keys 文件(此步骤建议先对这两个文件进行拷贝备份后再进行操作,出现问题后可以还原);

若不便重启,请结束如下进程;

防火墙中可屏蔽如下IP或URL。

757挖矿病毒分析(基于Windows平台)

如何判断感染了757挖矿病毒?

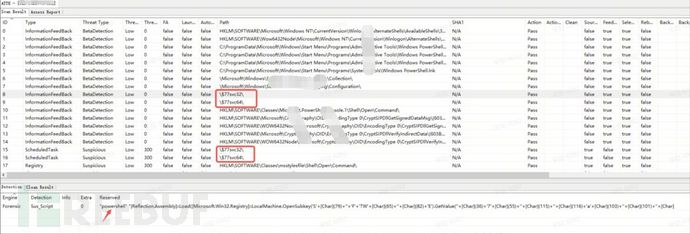

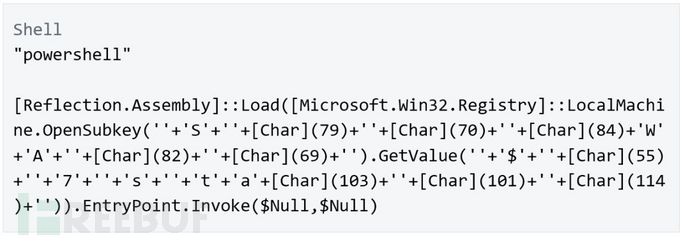

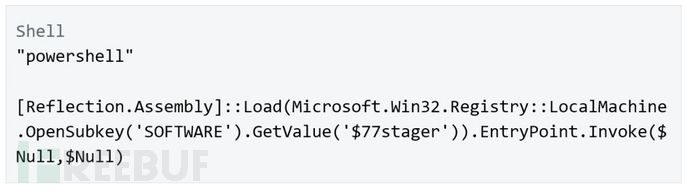

通过分析ATTK日志,看到有名称为$77svc32和$77svc64的可疑计划任务,并且命令关键字符经过编码混淆,用来绕过检测。

解码后内容如下:

根据该特征分析,可以确认是使用了名为r77的Ring3 Rootkit工具,可以对文件、目录、连接、命名管道、计划任务、进程、注册表键值、服务、TCP&UDP连接等实体进行隐藏。

挖矿程序、横向扩散等模块也都被r77工具隐藏。

病毒创建了可疑账户:

adm、adm$,并且在该账户的桌面目录下,存在各种攻击利用、扫描工具、挖矿程序以及msi病毒程序安装包。

由$77为前缀的隐藏程序来执行病毒程序:

$77_Loader.exe、$77_oracle.exe等。

手动清理步骤

使用r77 rootkit uninstall卸载工具,可卸载写入的计划任务和注册表项,解除rootkit隐藏效果;

结束注入的恶意进程$77_ExecuteOracle.exe、$77_Oracle.exe;

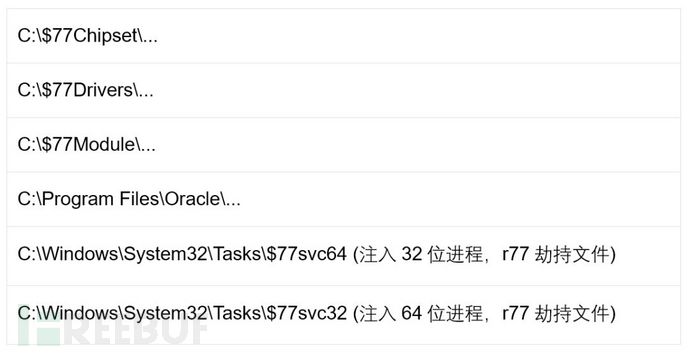

删除如下恶意文件、目录;

删除$77ExecuteOracle服务;

删除adm和adm$账户,以及adm目录下和对应Desktop目录下的各种恶意文件。

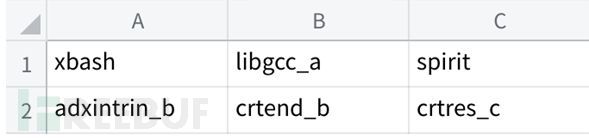

Linux平台与Windows平台757挖矿病毒对比分析

安全建议

优化服务器配置并及时更新。开启服务器防火墙,服务只开放业务端口,关闭所有不需要的高危端口,关闭服务器不需要的系统服务、默认共享。及时给服务器、操作系统、网络安全设备、常用软件安装最新的安全补丁,及时更新 Web 漏洞补丁、升级Web组件,防止漏洞被利用,抵御已知病毒的攻击。

强口令代替弱密码。设置高复杂度密码,并定期更换,多台主机不使用同一密码。设置服务器登录密码强度和登录次数限制。在服务器配置登录失败处理功能,配置并启用结束会话、限制非法登录次数和当登录次数链接超时自动退出等相关防范措施。

增强安全意识。加强所有相关人员的信息安全培训,提高信息安全意识,不随意点击来源不明的邮件、文档、链接,不要访问可能携带病毒的非法网站。若在内部使用U盘,需要先进行病毒扫描查杀,确定无病毒后再完全打开使用。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)