7049hhh

7049hhh- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

本文由

7049hhh 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

7049hhh 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

下载靶场文件,这里我已经将靶场文件重名了。

建议使用volatility3打开,我尝试使用win的volatility.exe文件进行取证,结果cmd卡住了。(可能是我电脑的原因)

What time was the RAM image acquired according to the suspect system? (YYYY-MM-DD HH:MM:SS)

根据可疑系统,RAM 映像是在什么时间获取的? (YYYY-MM-DD HH:MM:SS)?

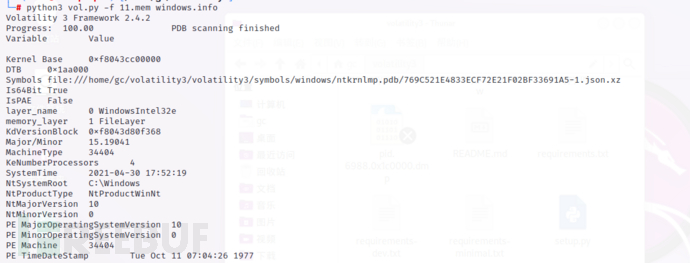

首先我们要判断是什么操作系统,再做进一步分析:

我们使用如下命令进行判断:

python3 vol.py -f 11.mem windows.info

发现是windows,镜像的制作时间也在返回值中。

答案为:2021-04-30 17:52:19

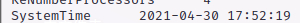

What is the SHA256 hash value of the RAM image?

RAM 映像的 SHA256 哈希值是多少?

我们可以使用如下命令进行查看:

sha256sum 11.mem

答案为:9db01b1e7b19a3b2113bfb65e860fffd7a1630bdf2b18613d206ebf2aa0ea172

What is the process ID of "brave.exe"?

“brave.exe”的进程ID是什么?

通过pslsit插件以及grep的联用即可得到“brave.exe”的pid

命令如下:

python3 vol.py -f 11.mem windows.pslist | grep "brave.exe"

答案为:4856

How many established network connections were there at the time of acquisition? (number)

获取时有多少已建立的网络连接? (数字)

使用如下命令可以查看已经建立了多少个网络连接:

python3 vol.py -f 11.mem windows.netscan | grep "ESTABLISHED"

数了数一共是10个。

答案为:10

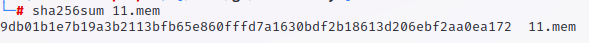

What FQDN does Chrome have an established network connection with?

Chrome 与哪个 FQDN 建立了网络连接?

我们可以从上个问题的命令执行结果得到与chrome连接的ip。

补充:什么是FQDN?

答:FQDN是完全合格域名/全程域名缩写,即是域名,访问时将由DNS进行解析,得到IP。

格式如下:

FQDN = Hostname + DomainName

我们可以通过nslookup指令得到它的FQDN:

nslookup 185.70.41.130

答案为:protonmail.ch

What is the MD5 hash value of process executable for PID 6988?

PID 6988 的进程可执行文件的 MD5 哈希值是多少?

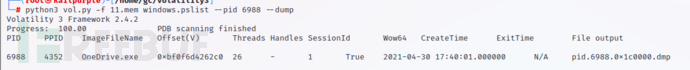

我们使用volatility3中--dump参数将该文件导出:

python3 vol.py -f 11.mem windows.pslist --pid 6988 --dump

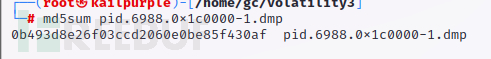

然后我们使用md5sum命令查看该文件的md5值:

md5sum pid.6988.0x1c0000-1.dmp

答案为:0b493d8e26f03ccd2060e0be85f430af

What is the word starting at offset 0x45BE876 with a length of 6 bytes?

从偏移量 0x45BE876 开始,长度为 6 个字节的单词是什么?

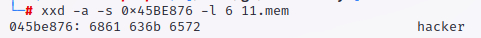

这里涉及xxd命令,xxd命令功能是将一个文件以十六进制的形式显示出来。

我们使用如下命令来完成该题:

xxd -a -s 0x45BE876 -l 6 11.mem

-a:自动跳过空白

-s:从某个位置开始

-l:显示长度

答案为:hacker

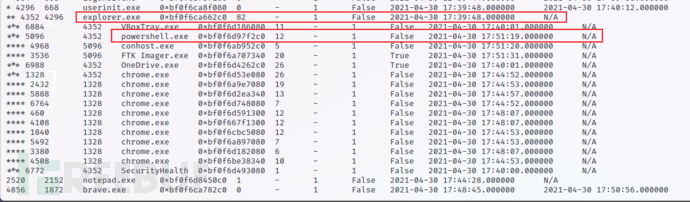

What is the creation date and time of the parent process of "powershell.exe"? (YYYY-MM-DD HH:MM:SS)

“powershell.exe”父进程的创建日期和时间是多少? (YYYY-MM-DD HH:MM:SS)

我们使用pstree插件来查看进程树:

python3 vol.py -f 11.mem windows.pstree

我们通过分析得知powershell.exe的父进程为explorer.exe.

创建时间为2021-04-30 17:39:48.000000

答案为:2021-04-30 17:39:48

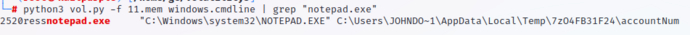

What is the full path and name of the last file opened in notepad?

在记事本中打开的最后一个文件的完整路径和名称是什么?

我们可以使用cmdline插件来检查,该插件可查看进程命令行参数,那我们多关注notepad.exe

通过grep命令筛选得到了答案。

答案为:C:\Users\JOHNDO~1\AppData\Local\Temp\7zO4FB31F24\accountNum

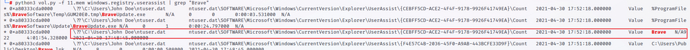

How long did the suspect use Brave browser? (hh:mm:ss)

嫌疑人使用 Brave 浏览器多久了? (时:分:秒)

查看关于使用应用程序多长时间或者一些详细的关于应用程序的信息,我们可以从注册表中入手。

其中,userassist插件的功能是打印注册表中UserAssist相关信息,记录windows系统上运行的程序的相关信息,我们可以使用该插件分析:

python3 vol.py -f 11.mem windows.registry.userassist | grep -i Brave

其中被红框框中的是brave浏览器。

所以使用时间为04:01:54

答案为:04:01:54

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)