以攻促防/实战攻防演练推动攻防进步

自2017年《网络安全法》施行以来,实战化已成为网络安全防护能力建设的新导向,网络安全攻防演练是检验安全防护能力的有效手段之一。随着攻防对抗持续升级,金融行业作为国家经济建设的重要行业,网络安全防护理念和技术手段都需要新的升级。

新挑战/传统防护理念的短板日益凸显

回顾历次实战攻防演练,攻击者从攻击思路、攻击武器、攻击规模、攻击团队等方面全面提升,更加熟悉金融行业业务属性、网络环境及信息系统。“0day打击”、“加密webshell”、“供应链攻击”、“旁站入侵”……靠单点触发告警被动防护已难以应对新阶段的攻防要求。中睿天下网络安全专家认为,对安全人员来说,实战安全防护在漏洞检测的基础上,不仅需要具备运维视角的防护基本功,更应该尝试将自身角色转变为对手,以攻击者视角查验攻击链路的可行性和模拟推演的能力。

新认知/以黑客思维看待防护目标

一套综合性的作战方案包括网络架构、业务模式、业务逻辑、人员构成、服务对象、合作厂商等等。任何一个作战方案的突破,其能量已经超出0day漏洞的价值,因为它是更具复杂性与可执行性的网络作战工程:外------围突破规划、快速潜伏手段、渗透路径纵横交织、时间线混杂、数据随机加密,实施过程中决定要采用的手段,如安防设备如何绕过、0day武器何时使用、后门关键部位驻守、内外网渗透工具定制研发、操控数据隐藏在可信协议……防御者需要从网络作战工程角度出发,从“攻”的角度来看待“防”,是网络安全防护的革命性突破,这将成为建设“攻防实战化”安防体系的新趋势。

新方法

01单场景化基线通讯

传统依靠漏洞特征和木马特征的检测机制容易被攻击者突破,面对加密通讯束手无策。但金融行业的业务流量往往相对稳定,如果一套业务系统主体功能业务流量的行为平时有迹可循,同一套业务系统或同一台资产,按照时间以天为单位,设立一种可信形态,包括访问方式、交换频率、路径差异、时间分布等,最终确定符合某具体业务资产的可信场景,以时间贯穿数据分布,形成一种数据“基线”。

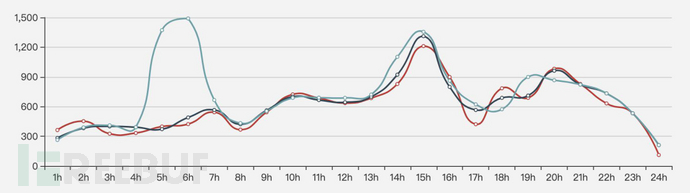

一个攻击链路产生的流量,往往和正常交互的流量有所区别。当回溯某攻击者时,对一段时间的数据进行自动对比后,会发现某天的数据差别特别突出。如下图所示,通过睿眼攻击溯源系统将这2天的数据与红色“基线”对比,绿色线条的差异显而易见:

对比红色基线发现流量异常

新方法

02基于可信任链路的对比

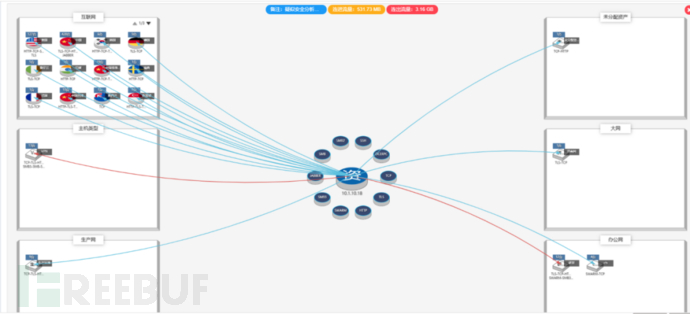

金融行业的企业内部网络包含多个区域,通过建立不同区域间,甚至单资产间的可信的访问互通关系,包括来源、协议、端口、访问方式、访问时间等,树立“网络访问关系标准”。这样我们在网络层链路中就能清楚展现出哪些是非法访问,哪些是合法合规,哪些是合理协议的非法使用。

如下图所示,生产区的可信资产被外部互联网通过VPN协议被动连接,同时此资产主动连入办公网区,这就触发了“网络访问关系标准”,睿眼攻击溯源系统以红色标识进行告警:

内网渗透之非法访问

新方法

03可信/不可信文件的对比

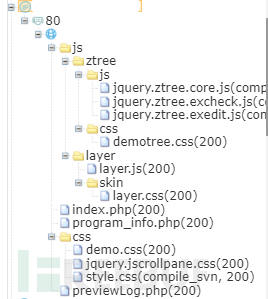

目前WEB侧检测的技术手段,大多利用请求特征建立被动的特征检测模型。而在实战攻防演练中出现的冰蝎和哥斯拉双向加密后门,给金融行业的安全防护带来了巨大困扰。虽然WEB层攻击的加密方式会越来越多,但是在流量中,攻击者访问特殊WEB文件的方法肯定与正常业务不同,如未知文件(后门)的新增与消亡,代码嵌入到已有文件隐藏后门,端口复用技术等等。针对HTTP协议,需要对每种文件建立“行为数据标准”,通过长时间采集与对比,建立一种可信的文件数据流标准模型。

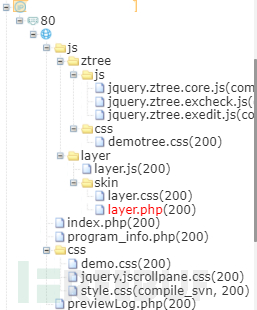

如下图左侧图1所示,在前期对当前网站正规文件结构体和双向数据流做数据标准处理,以备随时与后期流量进行对比;如下图中间图2所示,某时间段与图1对比后,发现新增未知可疑文件(红色标识),需要进一步排查文件的可疑性;如下图右侧图3所示,某时间段与图1对比后,发现已知文件(蓝色标识)双向数据与标准数据流反差巨大,则需核实此文件是否被植入特殊代码。

图1数据标准

图2新增文件

图3数据流差异

总结/转变思维才能事半功倍

企业暴露到互联网的“薄弱”资产不能只靠漏洞体系支撑防护,核心区域本不应该出现的其他协议链路或来源去向也应高度关注。

“雁过留声,人过留痕”。渗透测试手法、白帽子手法、黑灰产手法、APT手法各不相同。无论攻击者痕迹是明目张胆,还是潜伏隐匿,从攻击者视角出发,根据攻击者目的、属性,针对业务建立合适的场景模型,针对防护目标梳理攻击路径与链路关系,才会达到事半功倍的效果。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)