Stuxnet震网病毒:梦想还是要有的

本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

不知道大家以前有没有听说过世界上首个网络“超级破坏性武器” —— “Stuxnet震网病毒”?震网病毒是在十二年前、也就是2010年6月份首次被发现!“震网”病毒成功毁坏了伊朗近1/5的离心机,感染了20多万台计算机,导致1000台机器物理退化,并使得伊朗核计划倒退了两年!

对于安全界来说,“震网病毒”具有划时代的、里程碑式的意义:它证实了通过网络空间手段进行攻击,可以达成与传统物理空间攻击、甚至是火力打击的等效性!拉开了各国之间“工控安全”的序幕。

我是 2016 年在北邮读研究生的时候,第一次了解到“震网病毒”,那时候还简单研究了一段时间关于它的技术实现原理。自己大感震撼呀:这需要对工业生产过程和工业基础设施有多了解?需要多少的技术储备和漏洞储备?才能完美地配合一起,完成这一次国家级的网络袭击呀?

所以,咱们这一期就来讲讲这个技术魅力十足的“震网病毒”!我会着重讲下它的:

- 传播方式,怎么样入侵到内网系统?

- 怎么样进行物理摆渡攻击突破内网隔离,从而在内网扩散的?

- 如何劫持工控软件,破坏离心机的?

- 以及相应漏洞的利用原理等等。

话不多说,咱们开始吧~

入侵过程解析

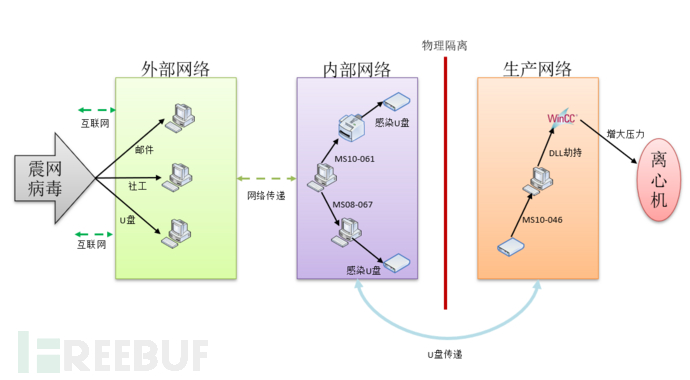

我们将“Stuxnet震网病毒”的任务和伊朗核研究内部的网络拓扑简化成这样:

- 核研究相关部门的网络可以简化成 3 个部分:

- 外部网络:就是与外界联网的部门或者是子部门,例如客服、饭堂、物流运输等后勤,它们的网络可以直接访问公网,就是可以直接访问百度、谷歌、B站,或者大家可以理解成学校的校园网,咱们交了网费后,就可以上网了

- 内部网络:就是只允许内部人员访问,信息只能在内部传递,不能从外部直接访问内部网络。不能访问百度、谷歌,就像是咱们在学校里没交网费,也可以访问学校的图书馆、教务系统等。

- 生产网络:直接监控、管理生产设备的网络,在这里就是监控离心机运行的网络;为了生产安全,几乎与外界隔绝,甚至不联网,物理隔离!

因为是属于一个内部系统的,所以各个网络之间是有人员的流动,信息的交互、传递的

- “震网病毒”的任务可以简化成:如何从外面,也就是“外部网络”,一层一层渗透到“生产网络”,破坏离心机的运行!

- 第一步:如何感染“外部网络”?有点像咱们上期视频讲的“黑客的7种攻击机”。其实,我认为入侵方式可以通过纯技术手段和”社会工程学“手段进行配合,如果不清楚哪些部门、哪个人会与”内部网络“打交道,那就可以通过技术手段,例如”钓鱼邮件、在厕所里丢个U盘“等;如果已经确定攻击部门或者人员的话,使用”社会工程学“的手段,例如”应聘做职员、偷欢快递“等等

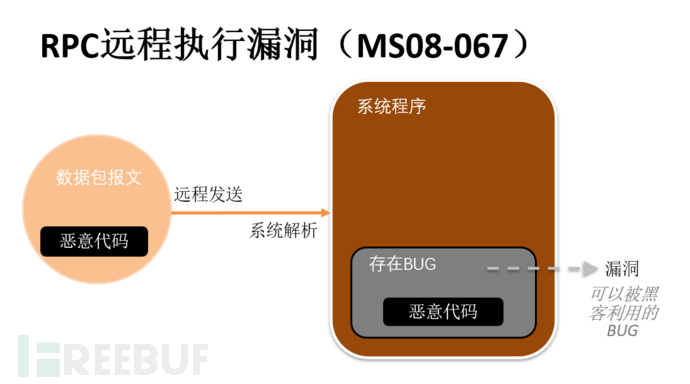

- 第二步:如果恰好有某个外部网络的职员将病毒带入了内部网络,那”震网病毒“如何感染内部网络,进行内网扩散呢?主要通过”RPC远程执行漏洞(MS08-067)“和”打印机后台程序服务漏洞(MS10-061)“

- RPC远程执行漏洞(MS08-067)的功能就是:目标电脑只要开着机,连着内网,攻击者就可以通过发送恶意构造的网络包,感染目标电脑,让电脑中毒;一下子就可以感染整个内网种存在该漏洞的电脑

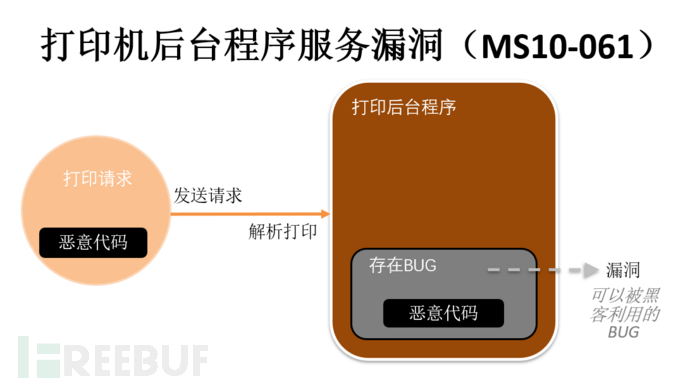

- 打印机后台程序服务漏洞(MS10-061)的功能就是:攻击者可以向内网中的共享打印机发送精心构造的打印请求,感染开启共享打印机上的电脑主机,以此为跳板;所有被感染震网病毒的电脑都会监控U盘的插入,从而感染U盘

- RPC远程执行漏洞(MS08-067)的功能就是:目标电脑只要开着机,连着内网,攻击者就可以通过发送恶意构造的网络包,感染目标电脑,让电脑中毒;一下子就可以感染整个内网种存在该漏洞的电脑

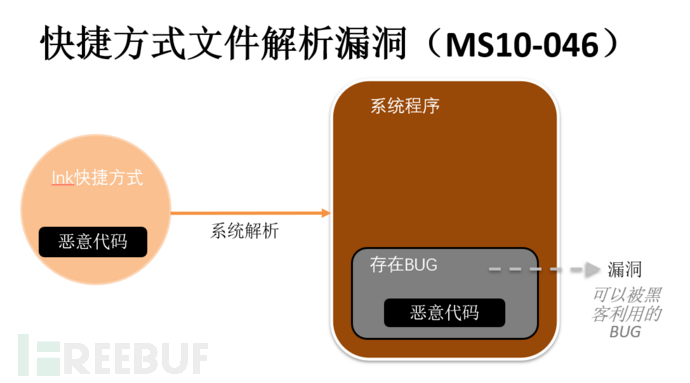

- 第三步:为什么要感染U盘呢?因为生产网是与外界隔离的,没有联网。但是,有的工作人员会通过U盘传递信息文件;所以,感染U盘,利用U盘进行摆渡攻击,从而进入生产网络;如果某个内部人员恰好拿着被感染的U盘插入生产网络,插入U盘,浏览U盘文件的瞬间,电脑便会中毒!

- 这主要是利用了快捷方式文件解析漏洞(MS10-046):U盘里存在黑客们精心构造的lnk快捷方式文件,当有用户看到这个文件的时候,系统便会自动解析lnk文件,从而触发病毒;即使不点击,看到就已经中毒了。

- 这主要是利用了快捷方式文件解析漏洞(MS10-046):U盘里存在黑客们精心构造的lnk快捷方式文件,当有用户看到这个文件的时候,系统便会自动解析lnk文件,从而触发病毒;即使不点击,看到就已经中毒了。

- 这样,震网病毒就来到了生产网络!下一步就是启动攻击啦~ 震网病毒是通过 WinCC 软件来进行攻击的!所谓的WinCC软件是全球范围使用较广的工控软件,简单说WinCC是方便可视化地查看、控制、管理硬件设备的软件。攻击WinCC的原理比较简单,主要就是DLL劫持,拦截修改WinCC的显示参数和下发参数。

- 例如,通过DLL劫持控制WinCC软件,然后下发指令,调大离心机的压力参数;同时,控制WinCC的界面,显示离心机出于正常的压力值状态;当离心机压力过高时候,便会损毁或爆炸!

- 此时,震网病毒的任务就完成了!

总结

好啦,咱们的震网病毒就介绍到这里,上述的入侵过程都是经过抽象、简化了的。即使这样,我们也可以感受到震网病毒的复杂性和隐蔽性。

震网病毒针对工业的生产过程,一步一步分解目标,一点一点针对性地渗透,最终逼近目标,完成创举。连程序都这么努力,那我们呢?有些梦,看起来遥不可及,但,不是不能实现,只要我们足够坚持!

欢迎关注公众号:

本文为 独立观点,未经允许不得转载,授权请联系FreeBuf客服小蜜蜂,微信:freebee2022

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐