本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

2021年即将进入尾声,公司各类服务从云下迁移至云上,一路上磕磕碰碰,填填补补,说不得上一帆风顺,但最终也能达到了年初的目的。虽然本人文笔不怎么样,但也做下这一年上云的总结吧(完成公司kpi),为了避免有打广告嫌疑,以下便已A云为简称。(猜到的同学也别讲出来,A云都没给我广告费,各位就当小说看吧)

为了响应CTO的号召,去年年末各部门开会,收集A,B,C,D…..各类云的产品信息作比较,开了N个产品介绍会,最终领导直接拍板上A云。(要问为什么,别问,就A云,需要理由?)为了体现公司的效率,第二天就与A云的项目人员共同畅谈未来的规划(怎么花钱),我专门负责安全的模块,因此,后续我便谈谈A云的各个安全模块的优劣及踩的坑,给大家还未上云或者即将上云的同学一些启发。

先说个题外话,由于公司部门较为复杂,因此,A云的项目组推荐我们使用他们刚出的多账号体系,为了能够清晰的平摊各部门的费用(公司制度原因)。也因为这个多账号的体系,我又多踩了几个坑……

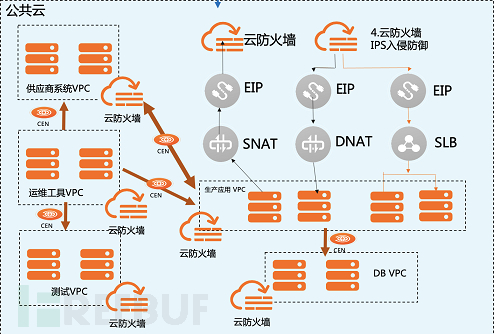

第一个要说的是A云的云防火墙。在上云之前,与架构部,运维部共同商讨了整个云上的架构图,区域按VPC划分,各类VPC区域之间的网络策略由云防火墙管理,而单个VPC内的网络由安全组管理,单个VPC里的网络策略默认为放通。每个VPC有不同的定义,按业务,功能划分(每个公司情况不一致,按实际情况去划分隔离,我们有供应商的系统,将他们单独放在一个VPC里,避免第三方供应商系统的漏洞被他人利用影响整个公司生产环境)。附图一张,仅供参考:

非常中规中矩的架构图,但因为多账号体系建设及合规的原因,VPC的数量还在增加(1、部门费用计算原因:各部门的云上费用由各部门自己承担。2、合规需要,部分业务需要与其他业务隔离,需要单独的账号与VPC区域)。由于A云上已有服务器在运行,因此专门找了个切割时间开启云防火墙(建设VPC时候会配置路由,造成网络瞬断,可能引发业务问题)。在这里提个醒,由于新建VPC会新增不少路由条数,且路由条数有上限,因此需要提前与A云的技术人员沟通扩大路由条数上限值(别问我为什么知道的,都是泪)。云防火墙开启后,根据之前的规划建立对应的网络策略,不确定的策略可以添加观察模式用于记录,便于后续的决策(不得不吐槽一下,这个策略里日志的查询功能真的是差(不是SLS),功能缺失严重,满足最最最基础的功能,希望后续有改进吧)。制定各VPC之间互访的网络策略也是为了要满足生产内部横向的防御,关于这一点,我相信大家一定都是赞同的(你若开了全通,何必还去买云防火墙呢?)。当我准备做纵向的防御策略时(由内向外),出现了问题,多账号体系暂时不支持A云的云防火墙代理。(目前已经支持,但暂时还未体验,实在是担心采坑,没有专门的测试环境去测试。如果能用也是便于有内到外的管理,万一坑了,只能51job了,等明年再试吧)。由于此功能无法开启,暂时便由安全组进行管理,也因云防火墙里有网络流量分析功能,可以暂时不担心恶意访问无法被发现(安全组无法做七层的控制)。同时云防火墙也可以设置SLB只允许WAF的访问,避免黑客绕过WAF。如果公司规模不大,网络区域不多,云防火墙基本能满足需求,但业务较多,且策略较为复杂,不制定网络策略规范,随着网络策略的增加,后续不利于管理(切记,提前做好命名规则)。

第二讲讲A云的WAF(web应用防火墙),曾经参加一场安全峰会,一个主持人就提到过,如果web应用防火墙能阻挡60%的攻击,就已经是优秀的产品了。因此,即使有云WAF的安全防护,也需要收集他的网络日志做分析,策略可以根据你的业务场景去设置(从实际的业务场景去设置策略也能发现问题)。同时,经常关注暴露的0Day漏洞,云WAF是否可以第一时间防护,降低已知风险。一般来说,大场子的产品都能做到及时更新。至于云WAF的功能及配置,基本都持平,没有什么特别的,都可以灵活的制定防护策略。

第三说说数据安全中心,也是至今仍觉得非常昂贵的一个产品。因为大多这类云上产品是按照实例收费,实例较多的公司用这类产品就比较费钱。所以,可以依据你的业务的重要性,有选择性购买数据库审计(一年的成本估计都够买一套硬件了,国内产品做个集群都够了T_T)。这里强调一点,需要过等保的业务系统都需要数据库审计。除了最近处的防注入,防泄漏以外,一般都有数据识别功能,可以找出数据库那些敏感的明文数据(大多对数据敏感的公司现在都会有自定义的加密算法将数据密文存放,防止拖库以后数据泄露,所以这个功能可以找出那些遗漏的明文数据)。

最后谈一下主机入侵检测软件,无论用的哪家云,都会默认安装对应的客户端。病毒防御,防勒索,漏洞管理等都是最基础的服务。抛开云产品,国内也有2,3家比较成熟的安全软件值得使用(这里不做广告)。但这里建议使用原生的,若有问题,也能及时找到工程师解决。这里唯一较大的工作量,就是制定对应的安全基线,保证每个基础镜像的安全及一致性,也可以根据云厂商提供的镜像进行改编。

至于其他的安全产品,类似DDOS、堡垒机、配置审计等服务,这里不做详诉,根据需求进行选择,并非一定要使用云上产品(有一定规模后是真的贵)。

上云究竟是不是趋势所在,我个人认为不要盲目跟从,缺乏运维能力的公司选择上云可以降低不少人力成本,也有非常大的灵活性。有实力的公司(运维实力强大)完全可以自建私有云,没有一款云产品能够百分之百契合公司架构、公司业务去使用。而且一旦规模上去后,云上费用远远大于云下机房费用,服务器还有折旧费,但云服务器和产品还都是按年计费。根据公司实际情况做好规划(关键是听老板的),做足预算(到年底钱不够了,就要背锅了),一起入坑吧(上云!口号喊起来!上云)。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)