系列文章:

0x1 常见的蓝牙威胁(接上文)

中间人攻击

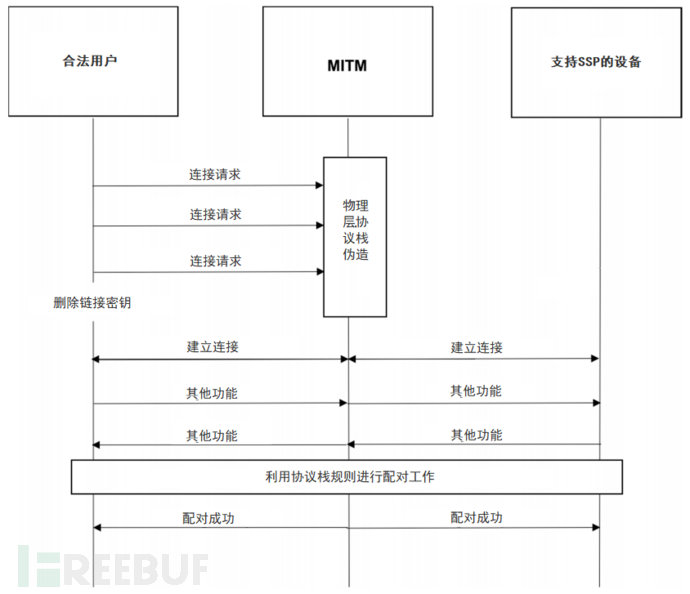

当设备试图配对时,会发生图1所示的中间人攻击。攻击过程中,消息在设备之间被恶意转发,不使用共享密钥进行身份验证。

图 1 中间人攻击

蓝牙劫持攻击

在蓝牙劫持攻击中,攻击者向目标设备发送未经认证的钓鱼信息,比如通讯录名片等,诱骗用户泄露它的蓝牙鉴权码。这使得攻击者能够访问目标设备上的文件。参与攻击的设备和目的设备需要在10米的特定范围内,攻击才能成功。这种攻击通常发生在人群密集的地区(如机场、购物中心和火车站)。它通常不涉及到数据的修改、破坏,但是会产生用户的隐私数据泄露等风险。

Blue Snarfing攻击

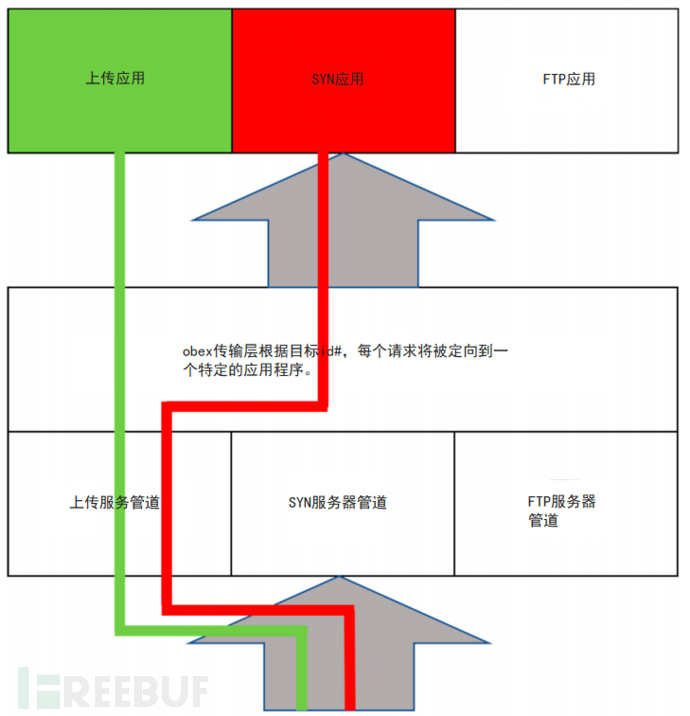

这个攻击会侵入手机终端,窃取存储在手机内存中的任何数据,如联系人、日历、图片,短信等。期间,攻击者利用OBEX文件传输协议(蓝牙中的一款文件传输程序)进行连接。使攻击者能够与用户的设备配对。下面的图2展示了一种Blue Snarfing攻击场景。

图 2 Blue Snarfing 攻击

Blue Bugging 攻击(蓝牙调试攻击)

Bugging攻击发生在RFCOMM协议中。一般来说,蓝牙终端设备连接是通过L2CAP + 基带建立,它模拟串行RS-232连接协议。在攻击过程中,攻击者在设备所有者不知情的情况下调试他的通讯引脚。通过访问设备的“AT”命令来下发通讯指令。这样攻击者还可以窃取设备信息,获取设备的服务器通讯地址以及协议。

Blue Bump 攻击

本攻击存在于当链路密钥的处理存在缺陷时。攻击期间,攻击者向用户发送一张名片。假如用户接受了这个请求,一个经过身份验证的连接就成功建立起来了。配对完成后,用户通常就可以删除链接密钥了。然而,用户在不知情的情况下仍然与攻击者保持一个活跃的连接。然后,攻击者就可以稍后与设备重新配对,而不需要通过任何身份验证的操作。总而言之,如果链接密钥没有被删除,攻击者就可以继续与目标设备配对。

Blue Dump 攻击

攻击者通过欺骗其中一台设备的BD_ADDR来连接另一台设备。配对过程中,目标设备发送认证请求。攻击者伪造宏“HCI_Link_Key_Request_Negative_Reply”回应。意思是攻击者没有链接密钥。极端情况下,设备会删除其链接键。然后进入配对模式。

Blue Printing 攻击

该攻击是通过已知设备BD_ADDR的情况下来获得额外的信息,如制造商、设备型号和固件版本。

Blue Borne 攻击(著名蓝牙协议漏洞)

Blue Borne攻击是利用缓冲区堆栈溢出漏洞进行的。攻击者利用具有威胁性的溢出代码,对L2cap中返回的信息进行别有用心的引导,最终达到劫持蓝牙连接的目的。这使他们能够控制目标设备的最高终端权限(root)。Blue Borne攻击理论上只需要具有漏洞的蓝牙协议版本的目标终端,以及目标终端的MAC地址和蓝牙地址即可。

模糊测试

攻击者利用无线电设备向蓝牙终端发送特制非标准化的数据包,同时攻击者观察设备对这些数据包所做出的反应。如果在这些攻击过程中设备的操作变得迟缓或停止,攻击者可以推断出协议栈漏洞存在的可能。

本地PIN码计算

攻击过程中,攻击者试图拦截分析IN_RAND值、LK_RAND值、AU_RAND值和SRES(签名响应)值。SRES值是身份验证所需的重要匹配变量。攻击者利用暴力破解获取一个可以用来确定正确的SRES值的PIN。

暴力破解

该攻击是对设备的BD_ADDR的最后的三个字节进行扫描。然后尝试连接。

拒绝服务

DDoS (Distributed Denial of Service),攻击者通过向目标系统发送数据包来试图使蓝牙网络崩溃或系统重启。它的攻击的目标是物理层之上的协议栈。一些典型的拒绝服务攻击目标是BD_ADDR、Blue Smack、Blue Chop、L2CAP保护服务、电池服务和Big NAK,攻击者通过循环往复的尝试造成蓝牙的拒绝服务。

Blue smack 攻击

这种攻击是一种针对蓝牙设备的DoS攻击。它是通过向蓝牙设备发送大约600字节的ping以及L2CAP echo请求来完成的。这导致输入缓冲区溢出以及目标终端的崩溃等问题。

Multi Blue 攻击

Multi Blue Dongle允许在Android、苹果等设备上模拟PC或笔记本电脑的键盘和鼠标输入。黑客利用它进行人机接口入侵。参考教程: How to Hack Bluetooth, Part 2: Using MultiBlue to Control Any Mobile Device « Null Byte :: WonderHowTo

蓝牙电话攻击

使用带有高增益天线和特殊软件的笔记本电脑或个人电脑,发现并利用蓝牙手机的漏洞来访问目标蓝牙通话内容。参考: Bluecasing: War Nibbling, Bluetooth and Petty Theft (irongeek.com)

0x2 总结

如今,蓝牙技术已经得到了全世界的认可,并且已经成为我们日常使用的基本设备。蓝牙技术已经出现了大约15年,它已经成为了连接手机、摄像头、电视、耳机、音响、智能手表、医疗设备以及个人助理等设备的首选便捷的解决方案。

在上中下三篇文章中,我们回顾了蓝牙安全性。然后,我们讨论了各种版本的蓝牙漏洞,以及大量的蓝牙威胁。

在接下来的工作中我们考虑将蓝牙的安全威胁扩展到其他无线技术标准,如Wi-Fi和ZigBee。同样的我们会讨论这些无线技术的攻击威胁向量以及安全措施等等,敬请期待。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)