追风亚索

追风亚索- 关注

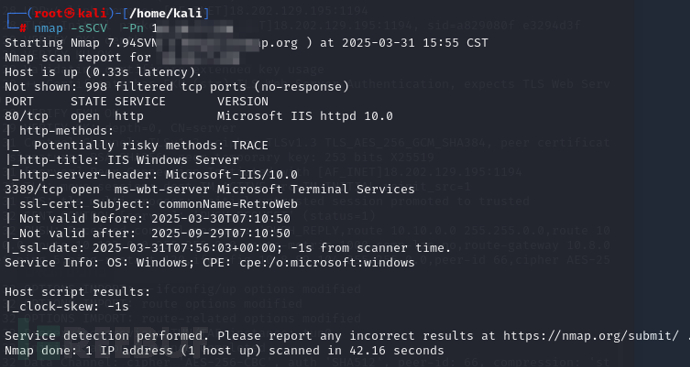

目标机器

windows机器

目标系统只开了两个端口,访问了web页面是IIS Windows Server

扫目录,发现隐藏目录retro

gobuster dir -u http://xx.xx.xx.xx -w /usr/share/wordlists/dirbuster/directory-list-2.3-small.txt

发现潜在用户名Wade

找到一个可能的密码

xfreerdp /u:wade /p:parzival /v:Target_IP /dynamic-resolution-compression+clipboard -themes

提示想让我们用remmina工具,apt-get install remmina

登录并user.txt检索标志。

在枚举计算机时,查看用户上次执行的命令通常很有用。在完成RDP登录之后,我们查看用户的浏览器历史记录--以获取一些关键信息,我们发现用户曾访问过 CVE-2019-1388 相关页面。CVE-2019-1388漏洞

当 Windows 证书对话框未正确执行用户权限时,其中存在权限提升漏洞,又称“Windows 证书对话框权限提升漏洞”。

https://nvd.nist.gov/vuln/detail/cve-2019-1388

接着查看用户桌面上的回收站,我们在回收站中发现了一个未完全删除的exe文件--此文件是进行 CVE-2019-1388 漏洞利用所必需的。而用户在测试后并没有很好地清理它。这个可执行文件的名称hhupd

接下来我们需要利用CVE-2019-1388漏洞 (此漏洞能够绕过UAC提权):

以 administrator 身份运行之前找到的 hhupd.exe 程序。

点击" show more" -> "show information about the publisher's certificate"

畅读付费文章

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

本文由

本文由