内网代理篇 | 实验过程记录

内网多层代理实验记录

本次简单搭建了一个环境做多层代理测试,目的是解决内网渗透因为网段不同或者linux跳板无法访问web服务的情况。搭建了此环境,环境比较简陋,用kali的setoolkit钓鱼工具输搭建了个web。然后用ssh隧道将流量转给了节点3的windows,至于为何不用kali当节点。是因为想同时写ssh隧道的教程和venom的教程。

节点1:kali ip 172.16.158.5(真实的web环境忽略这些细节)

节点2:ubuntu ip 10.211.55.5(他与节点3通,但为linux命令行ssh进去也无法看节点3的web)

节点3:windows ip 10.211.55.3(假设有web,其实是kali镜像过来的)

Mac主机ip 192.192.192.108(如果用一台主机统一管理的话就内网渗透就很方便)

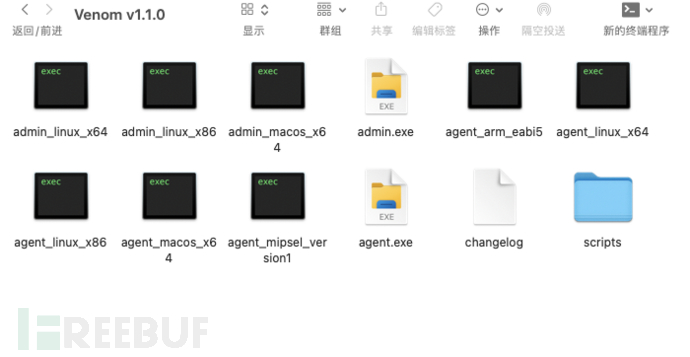

工具准备:

使用venom,多环境适用能力强

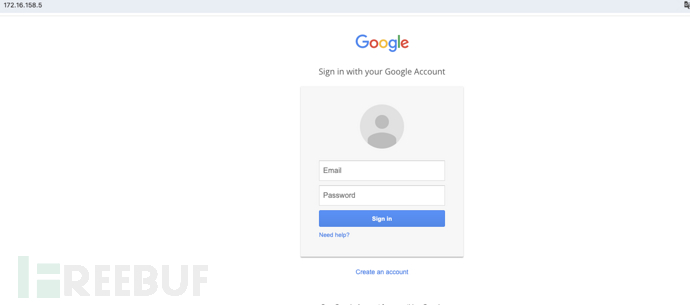

kali搭建web

依次按照如下顺序:setoolkit 后1 ——> 2 ——> 3 ——> 1 ——> [自己kali的IP] ——> 2

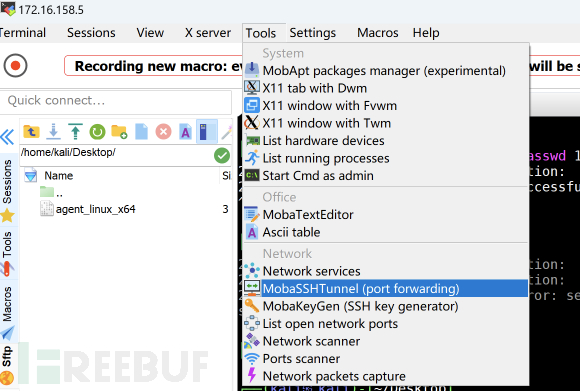

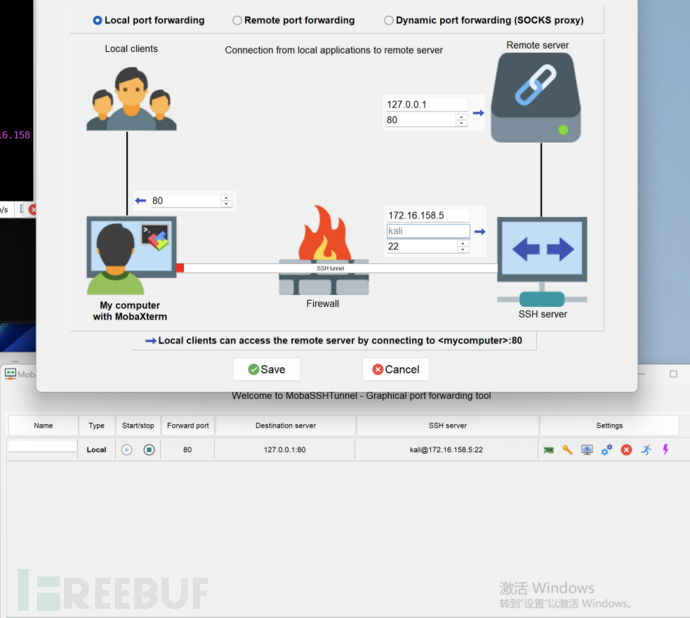

ssh隧道

这里使用了MobaSSHTunnel搭建ssh隧道

以下是把kali的80服务转发给windows的80服务

本文为 独立观点,未经允许不得转载,授权请联系FreeBuf客服小蜜蜂,微信:freebee2022

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐

文章目录