本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

HW--应急响应靶机--Web1

所有靶机均来自

知攻善防实验室靶机整理:

夸克网盘:https://pan.quark.cn/s/4b6dffd0c51a#/list/share

百度云盘:https://pan.baidu.com/s/1NnrS5asrS1Pw6LUbexewuA?pwd=txmy

官方WP:https://mp.weixin.qq.com/s/opj5dJK7htdawkmLbsSJiQ

蓝队应急响应工具箱:

夸克网盘:https://pan.quark.cn/s/6d7856efd1d1#/list/share

百度云盘:https://pan.baidu.com/s/1ZyrDPH6Ji88w9IJMoFpANA?pwd=ilzn

前景需要:

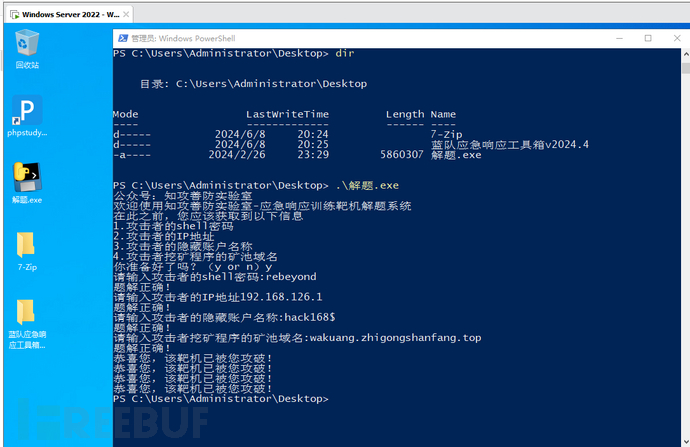

小李在值守的过程中,发现有CPU占用飙升,出于胆子小,就立刻将服务器关机,并找来正在吃苕皮的hxd帮他分析,这是他的服务器系统,请你找出以下内容,并作为通关条件:

1.攻击者的shell密码

2.攻击者的IP地址

3.攻击者的隐藏账户名称

4.攻击者挖矿程序的矿池域名(仅域名)

5.有实力的可以尝试着修复漏洞

解题关键点

Webshell查杀

Apache日志分析

远程登录日志分析/隐藏用户查看

pyinstaller打包的exe文件与pyc文件,双重反编译

虚拟机登录

用户:administrator

密码:Zgsf@admin.com

攻击者的shell密码

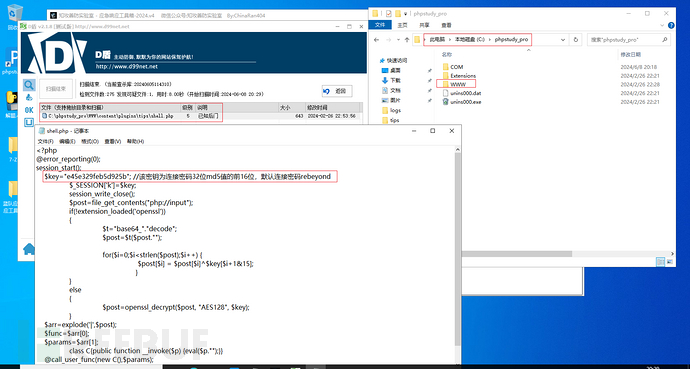

利用D盾对WWW目录进行Webshell查杀,发现后门文件

打开后发现连接密码

$key="e45e329feb5d925b";

//该密钥为连接密码32位md5值的前16位,默认连接密码rebeyond

攻击者的IP地址

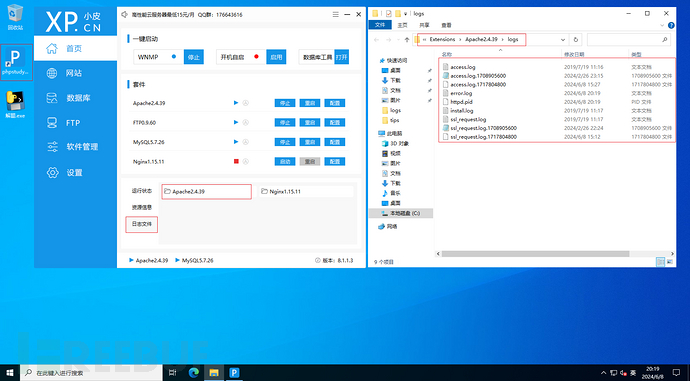

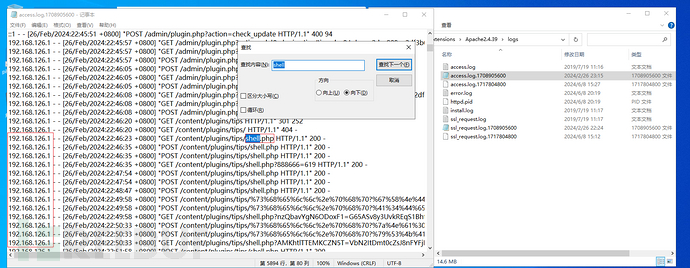

查看Apache日志

发现IP为192.168.126.1的主机一直访问木马文件

#攻击者IP地址

192.168.126.1

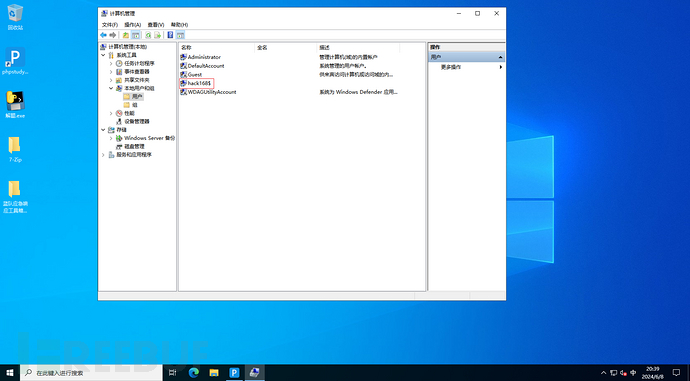

攻击者的隐藏账户名称

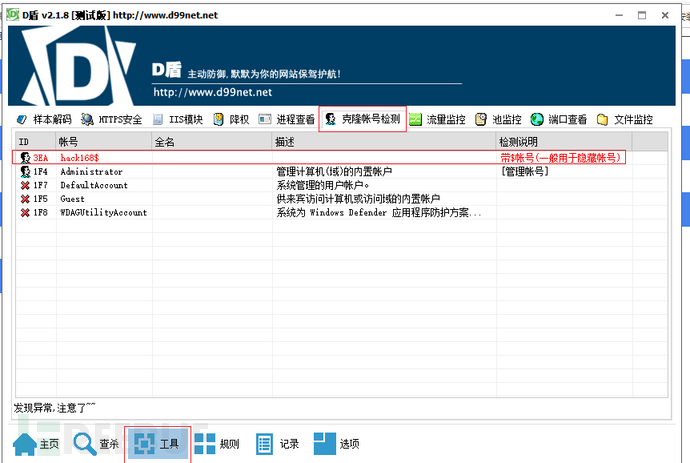

在D盾中,利用克隆账号监测工具发现隐藏账号hack168$

#隐藏账户名称

hack168$

攻击者挖矿程序的矿池域名

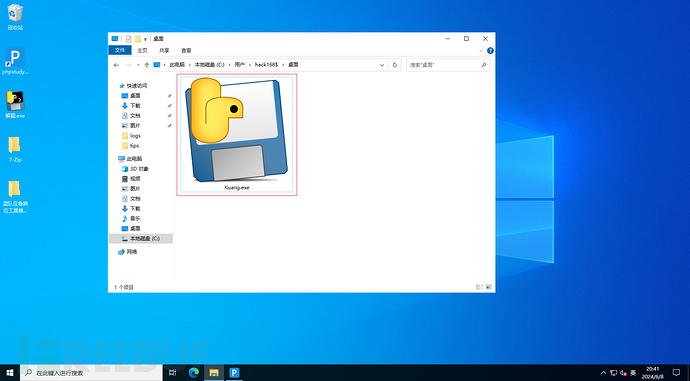

在隐藏用户hack168$桌面中发现Kuang.exe文件

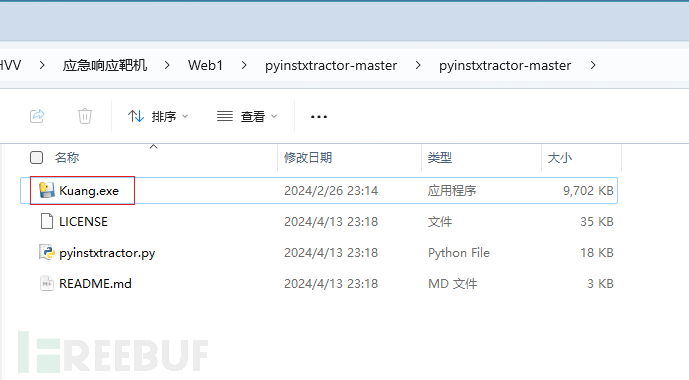

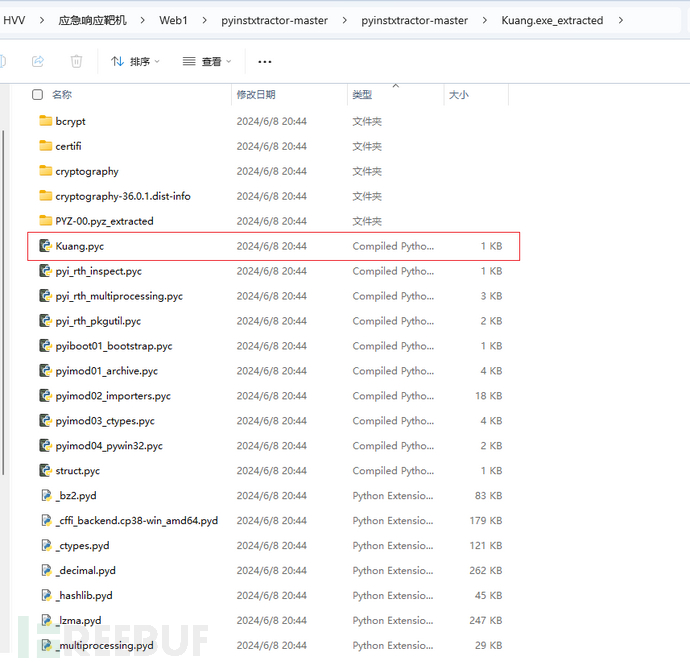

发现是用pyinstaller打包的exe文件,利用pyinstxtractor进行反编译

#pyinstxtractor项目地址

https://github.com/extremecoders-re/pyinstxtractor

挖矿病毒与反编译脚本放在一个文件夹

执行以下命令,得到Kuang.exe_extracted新文件夹,

python .\pyinstxtractor.py .\Kuang.exePython的.pyc文件是Python编译后的字节码文件,通常用于提高加载模块时的速度。

工具提示:现在,您可以对提取目录中的pyc文件使用python反编译器

关于Python反编译: python反编译 | Lazzaro (lazzzaro.github.io)

发现新文件夹中生成了kuang.pyc文件

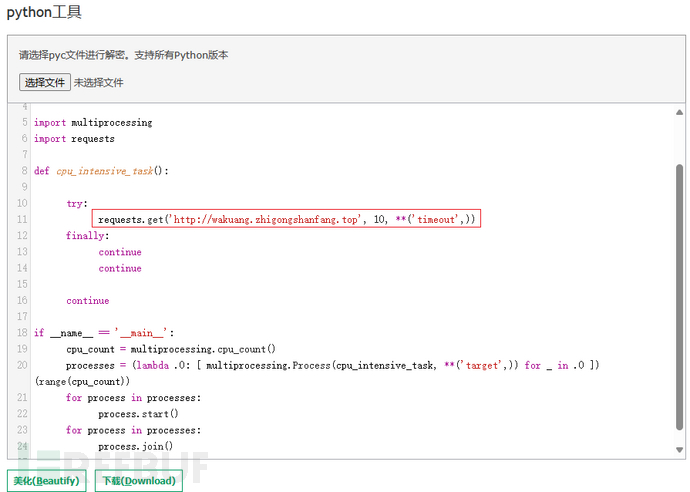

使用在线pyc反编译工具,得到源码

Pyc 转 Py - 百川在线工具箱 (chaitin.cn)

在线Python pyc文件编译与反编译 (lddgo.net)

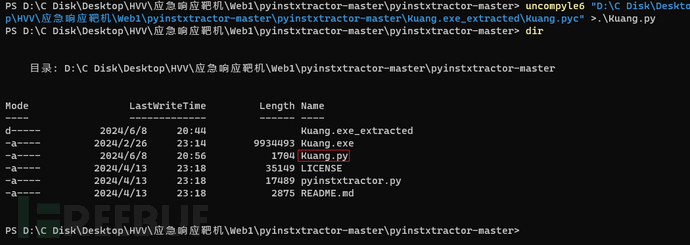

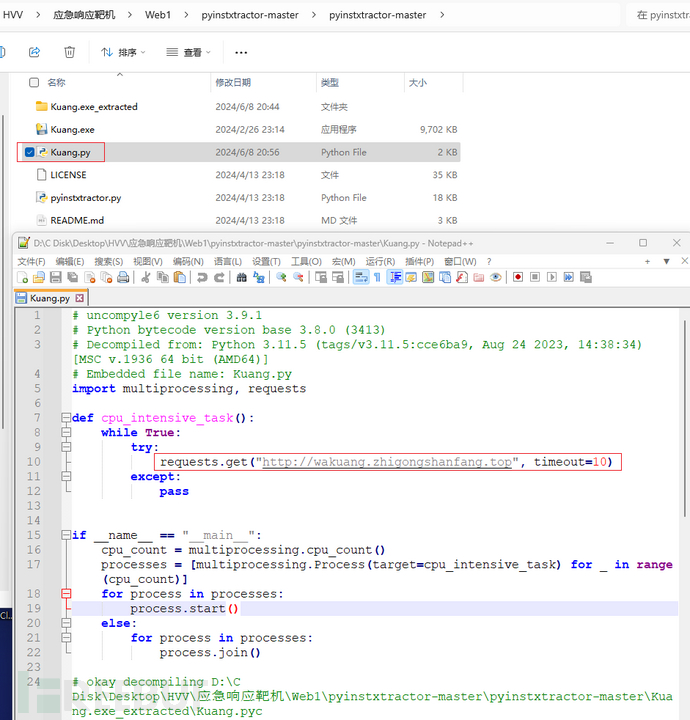

或者用本地安装的uncompyle6

#先安装好 pip install uncompyle6

#基本用法

uncompyle6 some_file.pyc > original_source.py

#url

http://wakuang.zhigongshanfang.top

#域名

wakuang.zhigongshanfang.top

成功通关

#通关Payload

rebeyond

192.168.126.1

hack168$

wakuang.zhigongshanfang.top