本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

写在前面的话

在当前不断发展的网络威胁环境中,电子邮件已经成为了网络钓鱼攻击的主要目标。威胁行为者正在不断采用更复杂的技术方法来绕过安全监测机制并欺骗目标用户以实施威胁行为。目前,最为流行的攻击策略之一就是利用合法平台实现欺骗性链接并进行重定向攻击。在此类活动中,威胁行为者会利用可信任平台进行重定向攻击,并将毫无戒心的目标用户重定向到恶意URL目的地。

在这篇文章中,我们将详细探讨威胁行为者如何利用可信平台并将其作为重定向工具来执行网络钓鱼活动,并阐述用户和企业在应对此类安全威胁时需要注意的地方。

网络钓鱼电子邮件中URL重定向的威胁性和有效性

1、绕过安全过滤器:重定向有效地绕过了基于已知恶意URL扫描的传统安全措施,因为初始链接看起来很安全并且来自受信任的来源。而且威胁行为者还可以采用多重重定向技术,这将使得跟踪目标URL变得更加困难。

2、利用用户的信任:在网络钓鱼攻击中使用可信域名会增加攻击成功的可能性,因为用户更有可能识别和信任这些域名。

3、隐藏恶意意图:对于普通用户来说,检测重定向可能具有挑战性。初始URL可能看起来是真实的,并且转换到恶意站点时通常很顺利并且无法检测到。

4、恶意Payload:在电子邮件攻击中,重定向的网站可能托管了恶意Payload,例如窃取敏感信息或在用户设备上安装恶意软件的网络钓鱼页面。

新兴发展趋势

电子邮件攻击中开放重定向 URL 的威胁日益增长

根据研究人员的统计数据,利用开发重定向漏洞的网络钓鱼活动正在显著增加。

什么是开放URL重定向漏洞?

根据MITRE CWE-601的描述,该漏洞允许URL重定向到不受信任的站点(开放重定向),该漏洞将允许Web应用程序接受用户控制的输入,该输入指定指向外部站点的链接并在重定向中使用该链接,该漏洞能够简化网络钓鱼攻击。

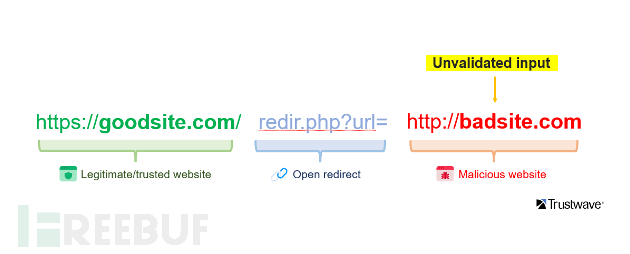

下面给出的是欺骗性电子邮件活动中开放重定向的一个示例:

在这个场景下,当用户点击了hxxps://goodsite[.]com/redir[.]php?url= hxxp://badsite[.]com时,将发生下列事情:

1、初始点击:用户一开始访问的是“goodsite[.]com”,这是一个可信且合法的域名;

2、触发重定向:URL 包含查询参数“url=http://badsite[.]com”,即重定向到指定的外部URL“badsite[.]com”;

3、缺少URL验证:“goodsite[.]com”不会验证 URL 参数中指定的外部 URL 是否是合法且安全的目标;

4、自动重定向到不安全的站点:由于缺乏验证机制,用户会自动从goodsite[.]com重定向到hxxp://badsite[.]com,而该网站则由攻击者控制;

目前,越来越多的威胁行为者开始通过操作可信域名的URL来将目标用户重定向到恶意网站,然后将这些链接嵌入到网络钓鱼邮件中,最终实现网络钓鱼攻击并窃取用户敏感信息。

真实场景中包含开放重定向链接的网络钓鱼邮件

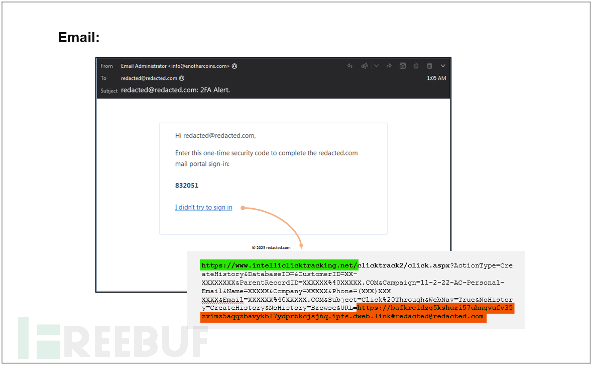

在下面给出的例子中,威胁行为者在网络钓鱼邮件中模拟了多重身份验证(MFA)警报邮件,并欺骗目标用户此时出现了错误登录尝试,其中还包含了一次性安全码。邮件中提供了一个链接,并告知用户如果登录行为不是用户操作的,则需要点击该链接以保护账户安全。

链接使用了“hxxps[://]www[.]intelliclicktracking[.]net/”作为URL基地址,而这个地址属于合法电子邮件和网站营销解决方案提供商IntelliClick。虽然是合法服务,但威胁行为者仍然利用了这个域名实现开放重定向网络钓鱼攻击:

其中包含了一个URL参数(高亮标记),该参数指向了一个恶意IPFS站点(一种分布式点对点文件共享系统)并包含电子邮件地址片段。

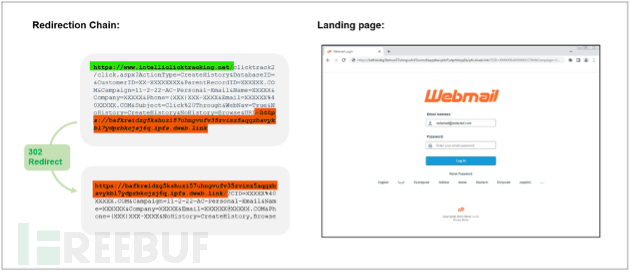

下面给出的是被利用的URL重定向链接,该URL重定向到一个附加的IPFS URL,其中托管了伪造的Webmail虚假登录表单:

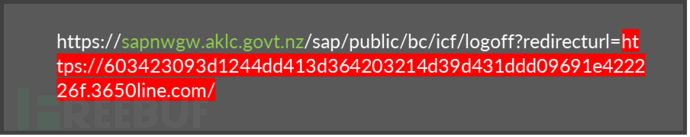

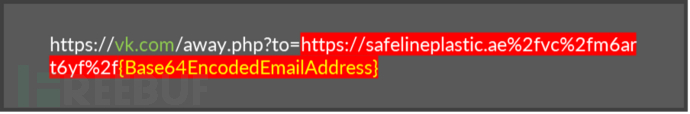

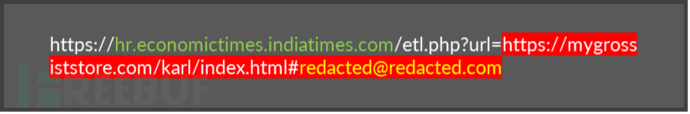

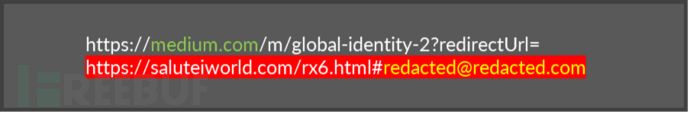

其他被滥用的可信域名示例

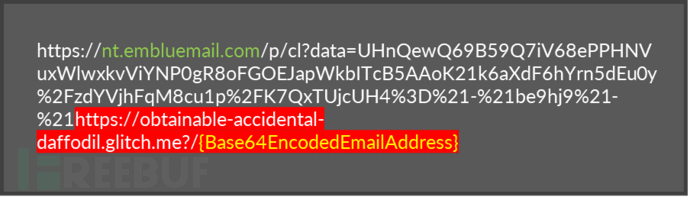

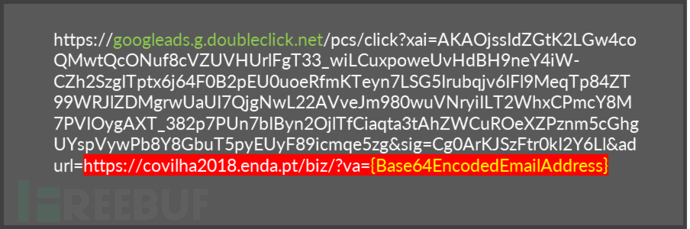

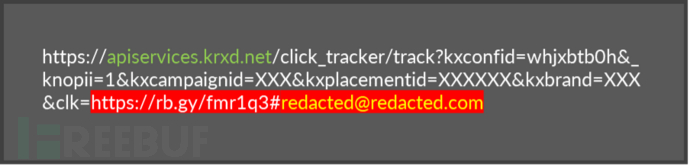

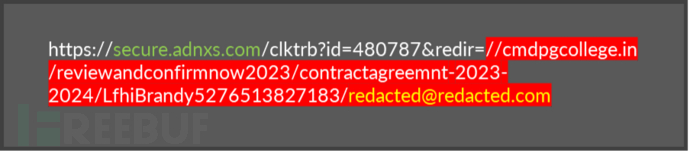

下面给出的是更多其他利用开放重定向的实际样例:

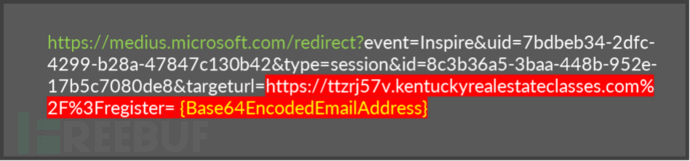

Microsoft.com

职能部门域名

VK.com

IndiaTimes.com

Medium.com

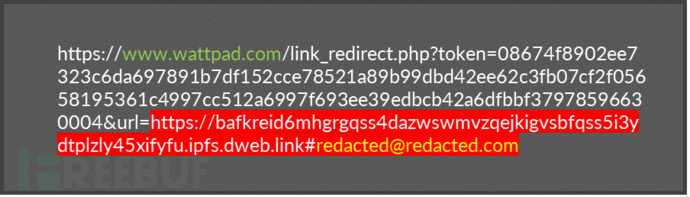

Wattpad.com

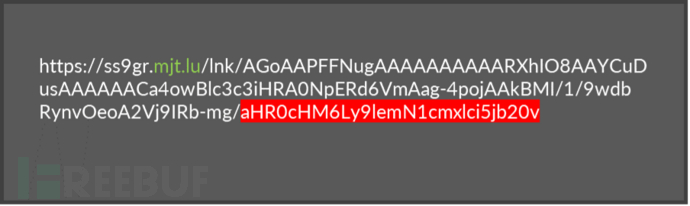

App.link

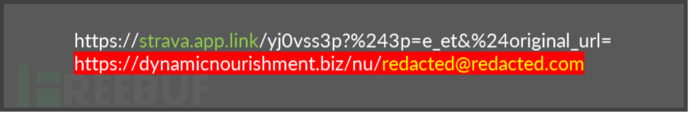

Sentieo.com

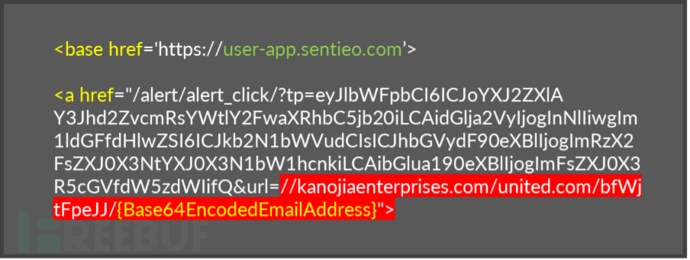

Mjt.lu

Embluemail.com

Doubleclick.net

Krxd.net

Adnxs.com

利用开放重定向实现恶意软件感染与交付

除了实现网络钓鱼攻击并窃取用户合法凭证之外,威胁行为者还可以利用可信平台和开发重定向来实现恶意软件的感染和交付。

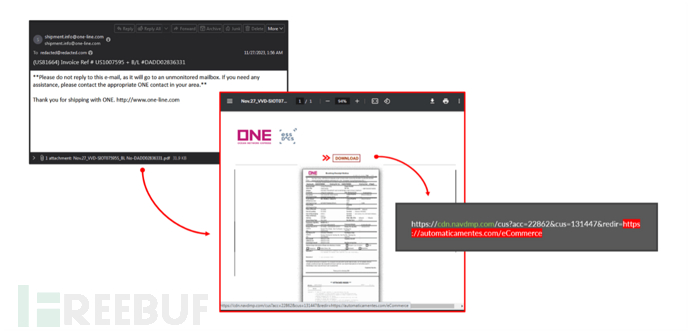

在下面的分析样例中,以电子发票为主题的电子邮件活动使用了PDF附件作为诱饵,并提示目标用户(收件人)点击PDF附件,而相关链接表面上是一个发票下载链接,但点击之后用户得到的并不是发票,而是会下载并执行JScript文件,这个JScript文件稍后便会下载并执行WikiLoader恶意软件:

针对Google平台的钓鱼重定向活动

需要注意的是,在网络钓鱼活动和开发重定向攻击领域中,Google也成为了威胁行为者眼中的“香饽饽”。很多威胁行为者正在利用Google作为可信域名并将其添加到网络钓鱼活动中以实现检测规避。

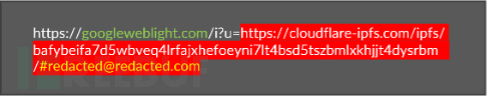

Google Web Light

Google Web Light是Google提供的一项服务,旨在为网速比较慢的用户提供更快的浏览速度。下面给出的是威胁行为者如何利用Google Web Light并将用户重定向到Cloudflare IPFS中托管的网络钓鱼网站:

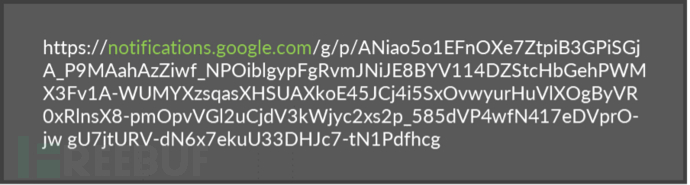

Google通知

“notifications.google.com”域名是Google的合法网站,它主要用来管理和发送各种跟Google服务相关的通知信息。自2023年第四季度以来,Spiderlabs的研究人员观察到很多威胁行为者一直在利用该域名实施网络钓鱼攻击,并发送以Meta旗下服务(包括Instagram和Facebook)为主题的网络钓鱼电子邮件:

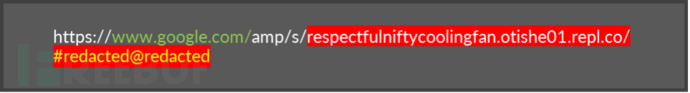

Google AMP

Google AMP是一个开源Web组件框架,用于提升网页在移动设备上的加载速度。很对威胁行为者也在利用AMP URL执行网络钓鱼重定向攻击。在下面的例子中,用户一旦点击该链接,则会被重定向到托管在repl.co上的网络钓鱼页面:

使用搜索引擎作为网络钓鱼重定向工具

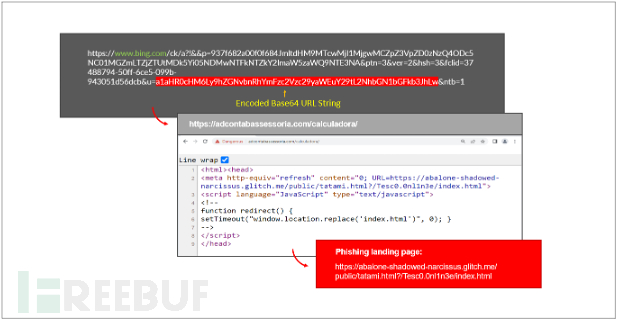

威胁行为者还可以利用Bing等搜索引擎作为网络钓鱼重定向攻击的工具,例如通过Bing跟踪链接重定向Bing搜索URL:

www.bing.com/ck/a?!p=...

在下面的例子中,我们演示了威胁行为者如何利用Bing的网络钓鱼重定向链接,该链接会将目标用户重定向到托管在Glitch.me上的网络钓鱼登录页面:

总结

在这篇文章中,我们详细探讨了威胁行为者如何利用可信平台并将其作为重定向工具来执行网络钓鱼活动。威胁行为者将继续发展他们的方法,利用开放重定向和利用可信平台进行恶意重定向等复杂策略。他们的主要目标是通过利用可信平台的声誉并采用复杂的重定向链等反网络钓鱼分析策略来逃避检测机制并利用用户信任。虽然这些只是网络钓鱼攻击策略中的冰山一角,但也强调了行业对网络威胁持续保持警惕的必要性,因为它们一直都在不断发展并带来新的安全挑战。

参考资料

https://www.trustwave.com/en-us/resources/blogs/spiderlabs-blog/ipfs-the-new-hotbed-of-phishing/