面包and牛奶

面包and牛奶- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

本文由

面包and牛奶 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

面包and牛奶 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

0X00前言

众所周知,勒索组织一直是臭名昭著的代名词。在当今网络世界上时时刻刻都存在着勒索软件的身影。正所谓,不知攻,焉知防。我们可以更据OSINT的方法,去追踪分析各大勒索组织的活动,以及状态。为应对可能的勒索攻击做好相对应的防御措施。

0X01起源

什么是勒索软件?答:勒索软件从属于恶意软件这个大类,它通过加密某些公司的高价值数据(例如:文件、文档等)。以此要挟该公司支付赎金来恢复被加密的数据。勒索软件的流程是先获得目标系统的访问权限,接着加密其中的文件,然后向公司勒索赎金(攻击者通常要求用比特币或其他加密货币的形式支付赎金)。、

什么是OSINT?答:开源情报( 即OSINT) 是一种多因素(定性、定量)方法,用于收集、分析可公开来源的数据并做出决策,以便在情报环境中使用。在情报界中,“开放”一词是指公开的、公开的来源(而不是秘密或秘密来源)。开源情报以这样或那样的名称已经存在了数百年。随着即时通信和快速信息传输的出现,现在可以从公共、非机密来源获得大量可操作和预测的情报(来源:百科)。

0X02分析

为什么是加密货币?答:由于勒索组织本身就具有跨越地域的可能,且本身收取现金的行为风险太大。于是逐渐完善的加密货币体系,成为了勒索组织眼中的心头好。又因为加密货币能安全运转,归功于区块链的四驾马车为其保驾护航。分布式存储、点对点网络(P2P)、共识机制与密码学是拉动区块链技术的四驾马车。但是,恰恰是区块链技术的共识机制导致了,我们可以通过OSINT的方法去找到勒索组织的钱包地址,根据获得的钱包地址去分析其中加密货币的流动方向,去分析勒索组织攻击的偏好和动态。

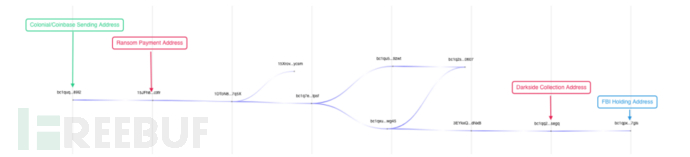

我们通过使用区块链取证解决方案,可以将 Colonial Pipeline 勒索事件的完整情况可视化,如下图所示(图片来源),其中地址之间的线条粗细根据交易值交换进行加权。它提供有组织的持续更新,以解决已知黑客和用户的归属问题,以及交易所、混合器等服务。

小提示:还可以构建桑基图来跟踪加密货币地址的资金流(桑基图(Sankey Diagram),是一种特定类型的流图,用于描述一组值到另一组值的流向)。

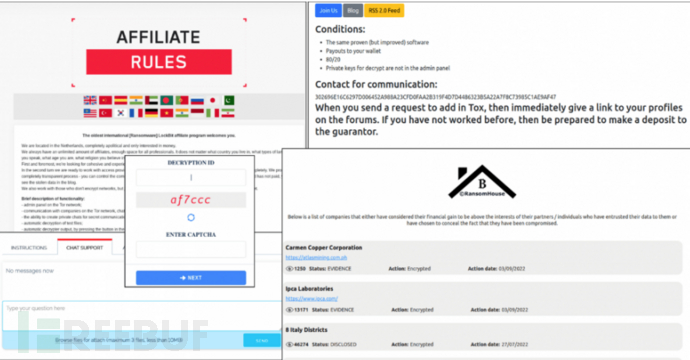

勒索的前提就是需要攻击者和被勒索者进行交互,这可以使得我们可以比较容易的获取勒索组织的若干信息,这也是我们选择利用OSINT追踪勒索组织活动的部分原因。OSINT收集的数据,应包括来自勒索组织攻击期间收集的任何信息。我们可以通过收集勒索页面、勒索组织名称、勒索组织公开的加密钱包地址、网络钓鱼电子邮件号码、勒索组织IP等数据,并将这些信息用作为我们分析的基础。(下图来源)

小提示:如果可以的话,使用多次攻击的留存数据总是比使用单次攻击留存的数据更好分析。如果没有足够的数据来进行评估,可以将时间窗口从六个月延长到一年,并且获取相同勒索组织的其他攻击留存的开源情报,进行融合交叉分析。

0X03讯息

作为勒索组织的加密货币使用和目标的一部分,观察到以下内容

勒索软件操作中的加密货币使用

加密货币在哈希租赁、自营运营中的使用

用作诱饵和武器化文档的加密货币主题

勒索组织为了防止被追踪,会对加密货币行业有一定了解。他们通常会以加密货币和加密货币相关服务为目标,使用狡猾和隐秘的技术来资助和维持自己的运营。于此同时,勒索组织会使用加密货币服务将勒索的加密货币洗成"干净"的加密货币(例如:已识别的付款方式、别名和用于购买的地址、使用哈希租赁、云挖矿服务等 ),这大大加大了我们追踪的难度。

我们通过Conti这个勒索组织的聊天内容,发现了不少有关其内部结构和层次结构的信息。Conti组织拥有许多与合法中小型企业相同的业务部门,包括负责不断面试潜在新员工的人力资源部门。并且还拥有自己独立的预算、员工时间表等。

编码员:受雇编写恶意代码、集成不同技术的程序员。 测试员:负责针对安全工具测试 Conti 恶意软件并对其进行混淆的工作人员。 管理员:负责设置、拆除服务器和其他攻击基础设施的工作人员 渗透测试员:负责与企业安全团队作战以窃取数据和植入勒索软件的人。

通过以上人员安排的泄露,我们可以通过姓名、邮箱、域名等设置黑名单,可以抵挡一部分较弱的勒索攻击。于此同时,建立属于公司特点的威胁情报库。为了建设好我们所需要的情报库,我们需要以下OSINT工具的"支援"。

0X04支援

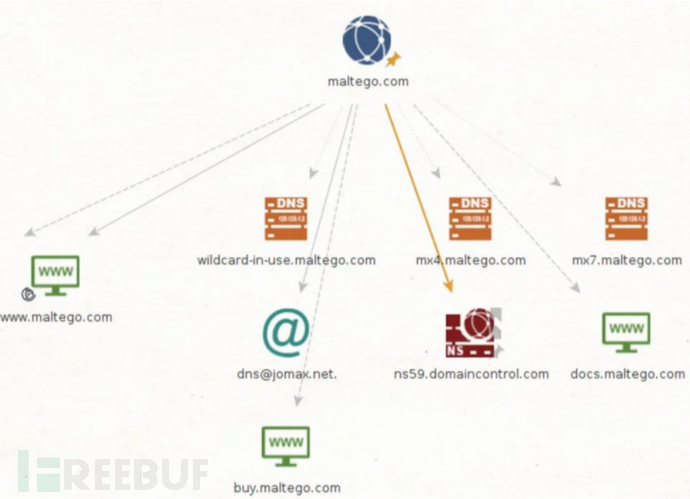

Maltego

Maltego是用于开源情报和取证的专业软件,它通过出色的图形显示使复杂的开源情报变得简单。利用Maltego我们可以非常方便的可视化开源情报收集的开源信息。例如:域名、IP 地址、邮箱、银行帐号等等……

UserSearch

UserSearch 是最大的免费在线反向查找工具。它是网络上存在的一个庞大的搜索引擎网络,可以精确定位用户名或电子邮件地址。它不仅有详尽的服务列表,例如电子邮件查找、论坛用户、加密网站用户、约会网站查找,还可以分析网页并提取该页面上的所有电子邮件。

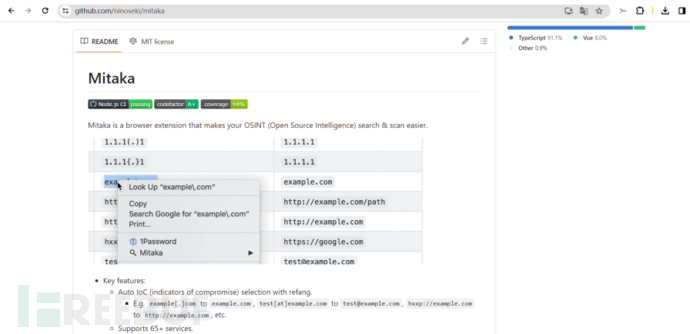

Mitaka

Mitaka不仅可以用于查找 IP、MD5、ASN 和比特币地址。还可以用于识别恶意软件、确定电子邮件地址的可信度以及查找 URL 是否与错误相关。我们通过选择我们认为可能可疑的某些文本片段和妥协指标 (IOC),通过各种不同的搜索引擎寻找它们。

0X05措施

确保电子邮件系统得到适当的保护。可以应用发件人身份和反欺骗技术,例如发件人策略框架 (SPF)、域消息身份验证报告和一致性 (DMARC) 以及域密钥识别邮件 (DKIM)。这些电子邮件保护根据发件人 IP 和域验证电子邮件,通常应用于组织电子邮件网关或外部 DNS。它们提供针对网络钓鱼和其他欺骗威胁的保护。并且扫描服务器上所有存储的传入和传出邮件,以检测可能通过电子邮件网关或源自内部的威胁。文件完整性监控 (FIM),FIM 可以通过查看模式来帮助识别文件服务器上的文件覆盖。使用virustotal或其他多个防病毒引擎工具扫描未通过电子邮件标记为恶意的意外附件或可疑文件。

使用广告拦截技术来保护在线浏览免受恶意广告和水坑攻击。有效的网页过滤也可以提供帮助;确保电子邮件和网页浏览帐户没有管理权限,并且多个工作站之间不存在共享的本地管理员帐户。同时增加企业内部培训频次,以应对网络威胁,例如网络钓鱼、域欺骗、水坑攻击、可移动媒体、恶意广告和一般恶意软件。

禁用宏,LOCKY勒索软件主动利用Office文档中的漏洞。如果出现为您只想阅读的文档启用宏的弹出窗口,请勿单击“是”。通过启用宏,勒索软件可以在设备上执行。如果需要使用宏,请使用组策略来指定可以运行宏的文件服务器上的受信任路径。使用查看器读取从Internet下载的文件,而不是使用 Office、OpenOffice 等完整软件包。

警惕启用 Active X 控件,Active X 控件可以通过 Office 文档或网页执行勒索软件。仅当您理解并被授权使用控件时才启用控件。安装弹出窗口拦截器;禁用自动播放以防止恶意软件自动运行;禁用文件共享,这可以帮助限制勒索软件传播到其他共享网络位置。

启用 Windows 防火墙有助于阻止勒索软件木马与命令和控制服务器之间的通信。使用附加的基于主机的防火墙保护,这些工具可以与本机防火墙结合运行以增强保护。确保安装的防病毒软件保持最新状态,并根据供应商最佳实践适当配置安全功能。禁用 Windows powershell。如果可能,应使用应用程序白名单禁用或限制 powershell。Powershell 通常用于在从远程服务器下载恶意脚本之前逃避反恶意软件产品和检测。

实施网络分段可以帮助划分不同的资产组,例如按照敏感度或关键性划分,如果发生勒索软件感染,这可以帮助防止传播到其他安全区域或区域。应用程序白名单或软件限制策略可用于定义哪些程序、脚本或 DLL 可以在设备上执行。规则条件可以包括用户、组、位置、软件签名等。勒索软件可以从用户具有写入权限的临时文件夹(例如 %appdata% 文件夹)运行。如果您使用的操作系统在 Windows 中没有应用程序白名单,您可以使用软件限制策略来实现类似的目标。

维护安全备份。在某些勒索软件案例中,从备份恢复可能是唯一的选择。确保在恢复之前从受影响的端点中根除恶意软件,这可以通过重新映像或使用事件响应和反恶意软件工具来实现。避免使用在端点上有效映射驱动器的备份服务。确保在特权帐户受到损害时,备份服务器或位置不会受到损害,实现此目的的一种方法是确保您的备份与它们正在备份的设备和网络分离或分段。拥有关键数据的多个副本,并在异地存储一份副本。确保您的备份本身不会受到勒索软件的威胁。为用户实施最小权限模型,使用单独的帐户执行管理任务并实现管理员功能之间的职责分离。例如,如果特权域帐户也有权访问备份服务器或备份位置,这些帐户可以帮助提供分层防御。

0X06点评

以上就是我对OSINT的一点点个人见解,昨天意外看见了我B站视频收藏夹里的关于《使用OSINT探索朝鲜》的视频。个人就结合区块链的一些特点,联想到了利用OSINT追踪勒索组织活动的这个想法,我们可以通过对其钱包地址的分析,获取勒索组织的"基础设施",例如:勒索组织域名、勒索组织IP、勒索组织的邮箱等。于此同时我们可以通过对加密货币来源和数量的分析,更好的守护企业的安全。也能知道该勒索组织偏爱的攻击类型和勒索对象,对我们应对勒索组织勒索攻击有了巨大的底气。

参考文献:

https://www.mandiant.com/resources/blog/north-korea-cyber-structure-alignment-2023

https://krebsonsecurity.com/2022/03/conti-ransomware-group-diaries-part-ii-the-office/

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)