FreddyLu666

FreddyLu666- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

本文由

FreddyLu666 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

FreddyLu666 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

写在前面的话

一直以来,威胁行为者都在滥用OAuth应用程序并将其用作自动化工具以在网络攻击活动中牟利。

OAuth则是一种基于令牌的身份验证开放标准,允许应用程序能够根据用户设置的权限访问数据和资源。研究人员发现,很多威胁行为者在入侵目标用户的账号之后,会尝试创建和修改OAuth应用程序并为其授予高等级权限,并滥用这些权限来隐藏其恶意活动。滥用OAuth还将允许威胁行为者在失去了对初始入侵账号的访问权限后,仍保持对目标应用程序的访问。

微软的安全研究专家一直都在持续跟踪滥用OAuth应用程序执行各种恶意活动的攻击行为,在这篇文章中,我们将对威胁行为者入侵用户账号并滥用OAuth应用程序执行恶意攻击的案例进行深入分析,并为广大组织和研究人员提供相关的缓解方案。

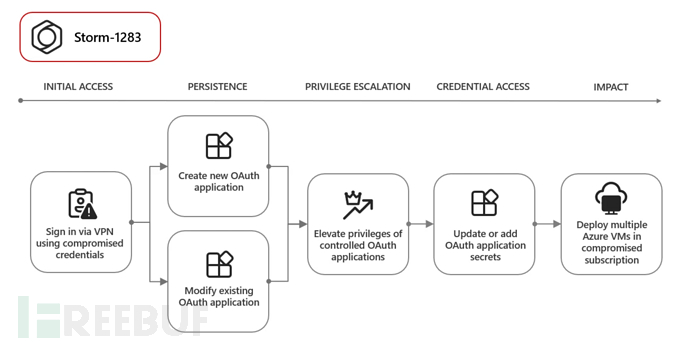

利用OAuth应用程序部署虚拟机实现挖矿

微软的安全研究人员就曾观察到,威胁行为者Storm-1283使用了被入侵的用户账号创建了一个OAuth应用程序并部署虚拟机实现加密货币挖矿。被入侵的账号允许Storm-1283通过虚拟专用网络 (VPN) 登录,在 Microsoft Entra ID中创建一个新的单租户OAuth应用程序,其名称与 Microsoft Entra ID租户域名类似,并向该应用程序添加一组密钥口令。由于被入侵的账号在拥有Azure订阅的所有权角色,因此威胁行为者还可以使用目标账号向活动订阅应用程序添加“贡献者”角色权限。

威胁行为者还会通过向这些应用程序添加一组额外的凭据,并利用受感染的用户帐户访问现有业务线(LOB)OAuth应用程序。威胁行为者一开始会使用现有应用程序中在相同的受感染订阅与中部署一套组虚拟机,并启动挖矿活动。随后,威胁行为者会返回并使用新的应用程序部署更多的虚拟机。在这种攻击活动中,受影响组织所产生的计算费用从1万美元到150万美元不等,具体取决于威胁行为者的攻击活动和持续时间。

Storm-1283当然希望尽可能地长时间维持攻击的成功状态,并增加挖矿活动的经济效益。研究人员认为,正是出于这个原因,威胁行为者对虚拟机的命名约定为[DOMAINNAME]_[ZONENAME]_[1-9](租户名称后跟区域名称)以尝试避免引起怀疑。

识别此类攻击活动的方法之一,是在Azure资源管理器审核日志中监视 VM 创建,并查找 OAuth 应用程序执行的“Microsoft.Compute/virtualMachines/write”活动。虽然威胁行为者可能会修改虚拟机的命名约定,但仍然可能会继续包含域名或区域名称,比如说“east|west|south|north|central|japan|france|australia|canada|korea|uk|poland|brazil”等。

针对 BEC 和网络钓鱼的 OAuth 应用程序

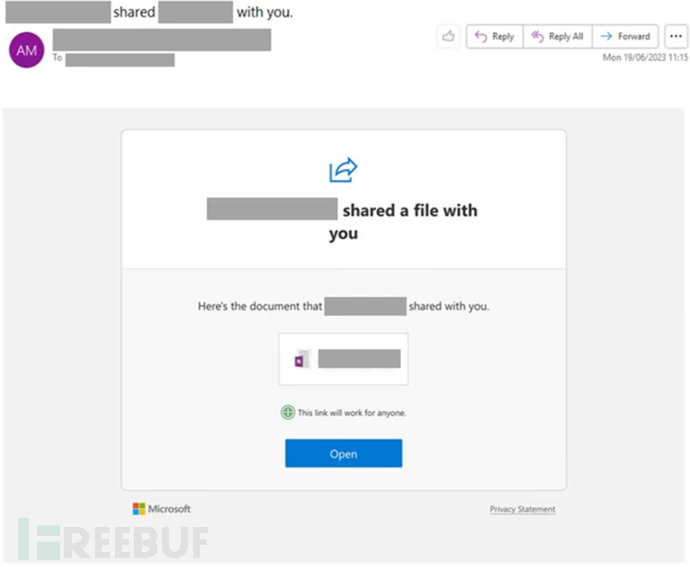

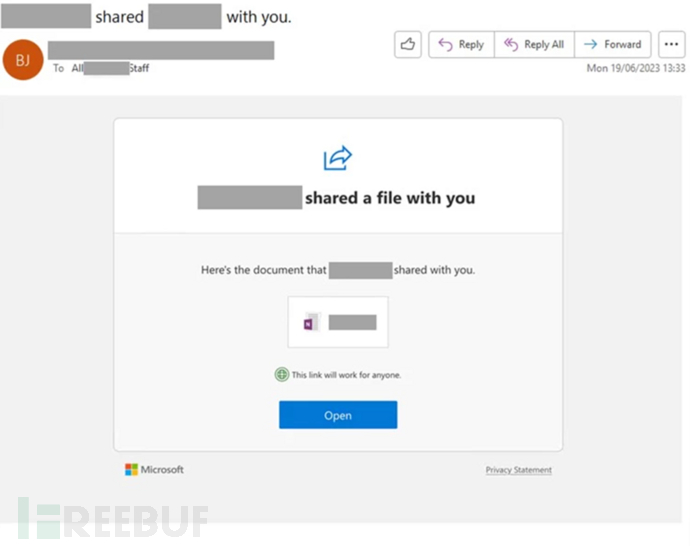

在微软研究人员观察到的另一次攻击活动中,威胁行为者入侵了目标用户账户并创建了 OAuth 应用程序以维持持久性并发起电子邮件网络钓鱼活动。威胁行为者使用了AiTM网络钓鱼工具向多个组织中的目标用户帐户发送了大量具有不同主题和URL的电子邮件。在AiTM攻击中,威胁行为者试图通过发送带有恶意URL的网络钓鱼电子邮件来窃取目标用户的会话令牌,该URL会指向一台代理服务器,从而伪装成真正的身份验证过程。

这种网络钓鱼邮件主要会使用以下电子邮件主题:

1、<用户名> 与您共享“<用户名> 合同”

2、<用户名> 与您共享“<用户域>”

3、OneDrive:您今天收到了一份新文档

4、<用户名> 邮箱密码过期

5、邮箱密码过期

6、<用户名> 您已加密信息

7、收到加密信息

一旦目标用户点击了钓鱼邮件中的恶意URL连接之后,会被重定向到由威胁行为者的代理服务器所代理的伪造 Microsoft 登录页面。威胁行为者设置的代理服务器允许他们从用户的会话Cookie中窃取令牌,并将窃取的令牌用来执行会话Cookie重放活动。

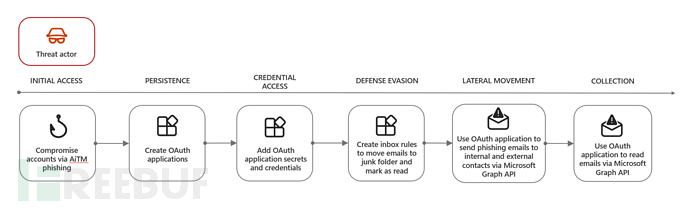

实现持久化并执行金融欺诈攻击

在某些情况下,威胁行为者执行了被盗会话Cookie重放后,会利用受感染的用户账户在Microsoft Outlook Web应用程序 (OWA) 中打开包含特定关键字(例如“付款”和“发票” )的电子邮件附件来执行BEC金融欺诈网络侦查活动。这种行为通常发生在金融欺诈攻击之前,并允许威胁行为者寻找金融主题相关的对话,然后尝试对其中一个目标执行社会工程学攻击,以尝试修改威胁行为者控制下的账户支付信息。

为了实现持久化并执行恶意操作,威胁行为者会使用受感染的用户账号创建一个OAuth应用程序,并在受感染的用户帐户会话下进行操作,向OAuth应用程序添加新凭据。

实现持久化并执行网络钓鱼活动

在另一种场景下,威胁行为者不会执行BEC网络侦查活动,而是在被盗会话Cookie重放活动执行完之后创建多租户OAuth应用程序。威胁行为者会使用OAuth用程序来维护持久性并添加新的凭据,然后访问Microsoft Graph API来读取电子邮件或发送网络钓鱼邮件。

在进行安全分析时,研究人员观察到威胁行为者使用了多个受感染的用户帐户跨不同租户创建了大约17,000个多租户OAuth应用程序。创建的应用程序大多具有两组不同的应用程序元数据属性,例如显示名称和范围:

1、显示名称设置为“oauth”的恶意多租户OAuth应用程序被授予权限“user.read; mail.readwrite; email; profile; openid; mail.read; people.read”,并且能够访问Microsoft Graph API和阅读电子邮件;

2、显示名称设置为“App”的恶意多租户OAuth应用程序被授予权限“user.read; mail.readwrite; email; profile; openid; mail.send”,并能够Microsoft Graph API,以向组织内部和外部组织发送大量网络钓鱼电子邮件;

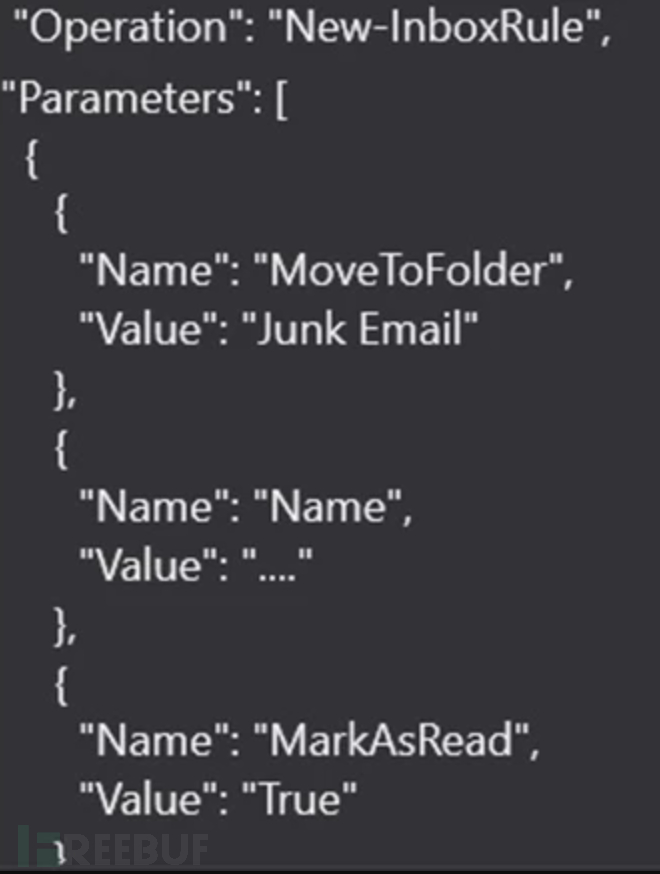

除此之外,威胁行为者还会在使用OAuth应用程序发送网络钓鱼邮件之前,利用受感染的用户帐户创建带有可疑规则名称(例如“...”)的收件箱规则,然后将电子邮件移动到垃圾文件夹并将其标记为已读,这也是为了避免被受感染用户检测到该帐户被用来发送了网络钓鱼邮件。

根据电子邮件遥测数据显示,该活动的威胁行为者所创建的恶意OAuth应用程序发送了超过927,000封网络钓鱼电子邮件。

针对垃圾邮件活动的OAuth应用程序

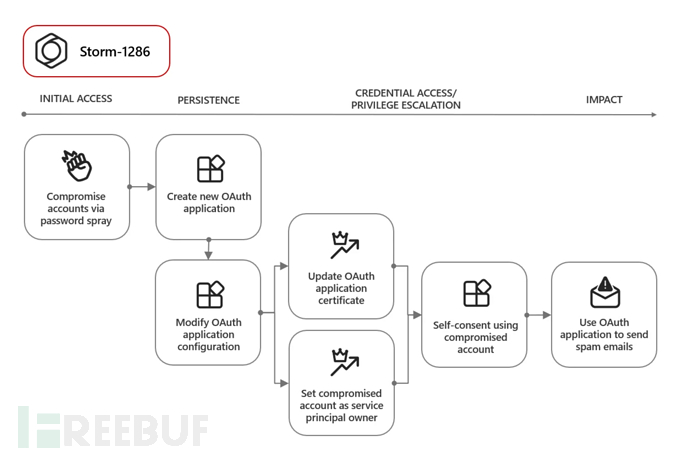

微软的研究人员还观察到了威胁行为者Storm-1286曾利用OAuth应用程序执行过大规模的垃圾邮件活动。该威胁行为者使用密码喷射攻击来入侵目标用户的账户,而其中的大多数账户都没有启用多因素身份验证功能(MFA)。除此之外,我们还在与受感染帐户相关的登录活动中观察到BAV2ROPC 用户代理,这表明威胁行为者使用了不支持MFA的旧版身份验证协议,例如IMAP和SMTP。

在该恶意活动中,威胁行为者会通过受感染的用户账号并利用Azure PowerShell或Swagger Codegen客户端在目标组织中创建一到三个新的OAuth应用程序。这些应用程序会设置类似mail、profile、openid、Mail.Send、User.Read和Mail.Read等权限,并允许威胁行为者控制目标用户的电子邮箱,然后使用受感染的用户账号和组织域名每天发送数千封垃圾邮件。在某些情况下,威胁行为者会在初始访问和设置OAuth应用程序后等待好几个月,然后才开始使用这些应用程序发送垃圾邮件。值得一提的是,该活动使用的是合法域名来避免网络钓鱼和垃圾邮件检测。

虽然微软已经采取了相关的安全限制措施,使威胁行为者的恶意活动受到了限制,但Sotrm-1286肯定会继续尝试新的方法。

缓解方案

1、启用MFA功能,降低凭证猜测攻击的风险;

2、启用条件访问策略,每次登录时都评估和执行条件访问策略,将设备合规性和可信IP地址考虑在内;

3、确保启用持续访问评估功能(CAE),当用户条件发生变化并引发安全风险时,实时响应并禁止用户访问;

4、启用安全默认值,很多情况下安全默认值提供了预配置的安全设置;

5、启用Microfoft Defender自动攻击中断,可以最大程度地减少横向渗透,降低攻击总体影响;

6、审查组织内部的应用程序和允许的权限,控制可访问的数据资源;

7、保护Azure云资源,为所有账号开启MFA功能,监控或限制账号的配额使用;

8、检查Office 365电子邮件过滤设置,以确保阻止欺骗电子邮件、垃圾邮件和带有恶意软件的电子邮件;

参考资料

https://learn.microsoft.com/defender-cloud-apps/investigate-risky-oauth

https://learn.microsoft.com/powershell/azure/get-started-azureps?ocid=magicti_ta_learndoc

https://docs.microsoft.com/azure/security/fundamentals/steps-secure-identity

https://docs.microsoft.com/azure/active-directory/conditional-access/overview

https://learn.microsoft.com/entra/id-protection/concept-identity-protection-policies

https://learn.microsoft.com/entra/identity/conditional-access/managed-policies

参考链接

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)