一款白加黑银狐窃密木马变种分析

RJHssy

RJHssy- 关注

收藏一下~

可以收录到专辑噢~

一款白加黑银狐窃密木马变种分析

本文由

RJHssy 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

RJHssy 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

1、样本概述

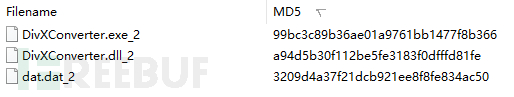

最近从网上获取到了一些利用白加黑技术规避检测的银狐窃密木马,伪装成格式转换软件DivX Converter进行传播,木马使用正常的DivX Converter可执行文件启动,但加载了一个恶意的dll文件和一个dat文件,达成伪装执行的目的。

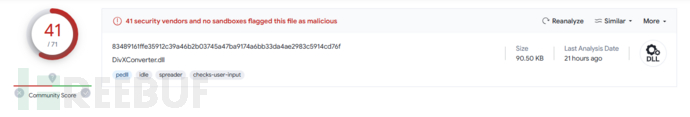

其中dll文件的信息如下,看时间戳还是比较新的:

2、攻击模式:

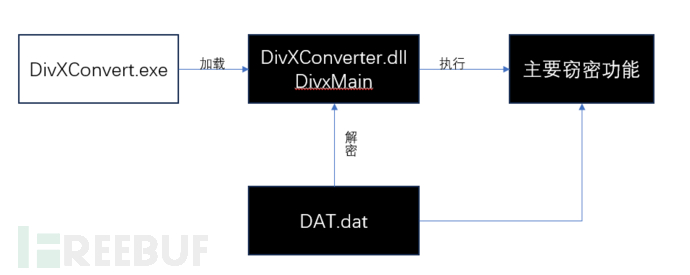

整个攻击使用了3个文件,实际运行逻辑如下:

其中DivX Converter.exe是一个白文件:

DivX Converter.dll是一个恶意的加载器,可以看到大部分杀软的检测点都在该文件上:

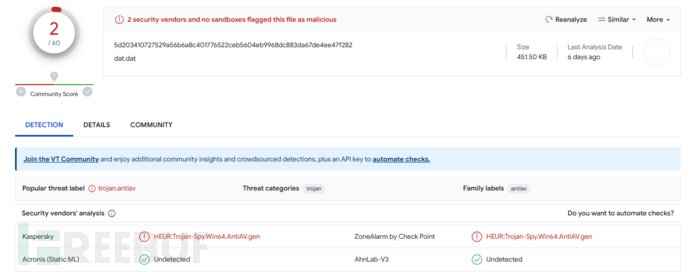

而主要的窃密功能加密保存在非可执行文件的DAT.dat文件中,实际上,除了卡巴斯基和另一款OEM的杀软外并没有其他厂商告警:

3、样本分析

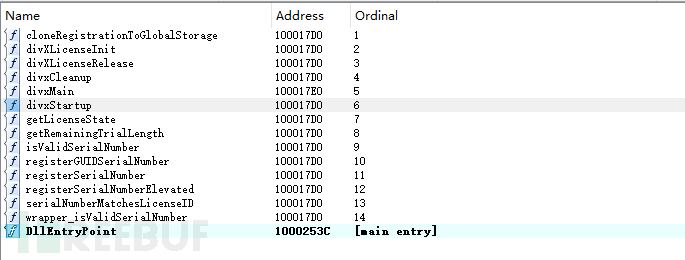

IDA打开,查看导出表,对照DivxConverter.exe,应该是调用了divxMain,直接跳转过去看代码

第一个函数sub_10001180遍历进程寻找360,应该是要先干掉杀软了

果不其然:

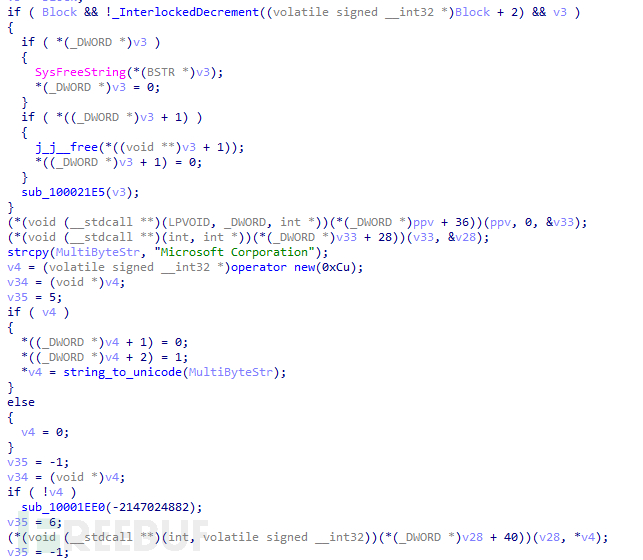

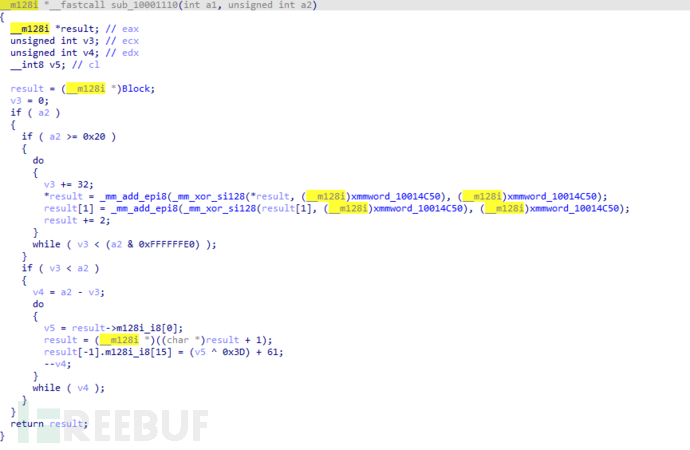

接下来sub_10001280利用COM组件处理了Windows Defender Update程序

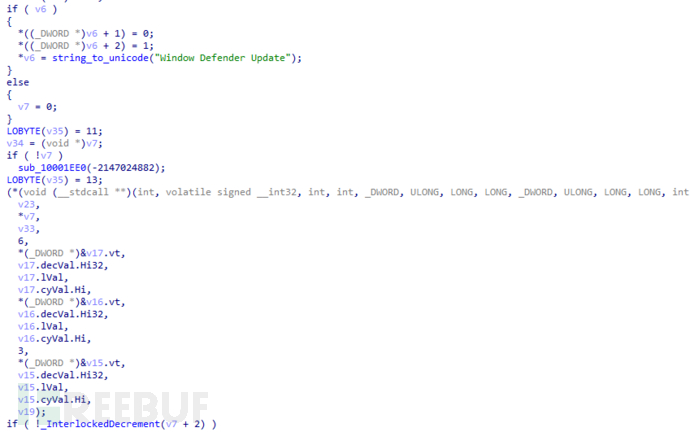

最后读取了一个名为DAT.dat的同名文件,并加载执行:

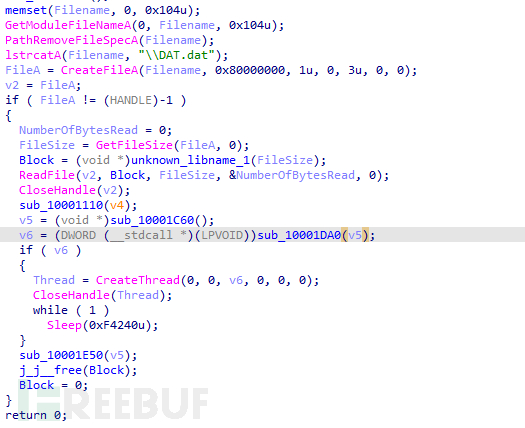

这个文件是加密的,通过sub_10001110函数进行解密:

动态调试一下,解密后的DAT.dat实际上是一个PE文件:

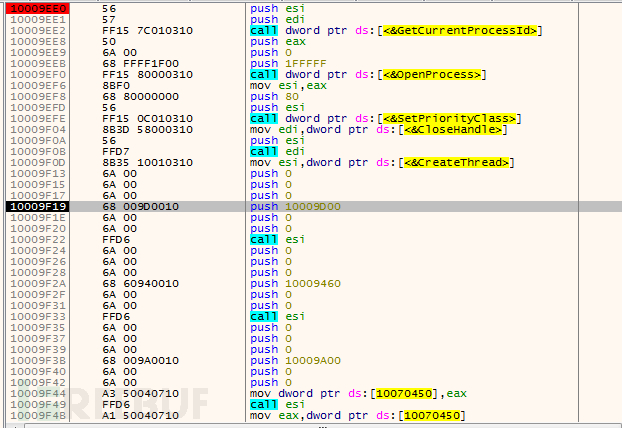

然后创建了一个线程,主要工作是在当前进程下,统一创建以下几个子线程:

从内存中dump下来的文件内容上有些问题,没时间调试每个线程的功能了,这里简单动态跑一下,主要看文件和网络行为,基本就是在循环些一个名为sys.key的文件,然后将记录的内容发送到apk.cloudie.hk:33561

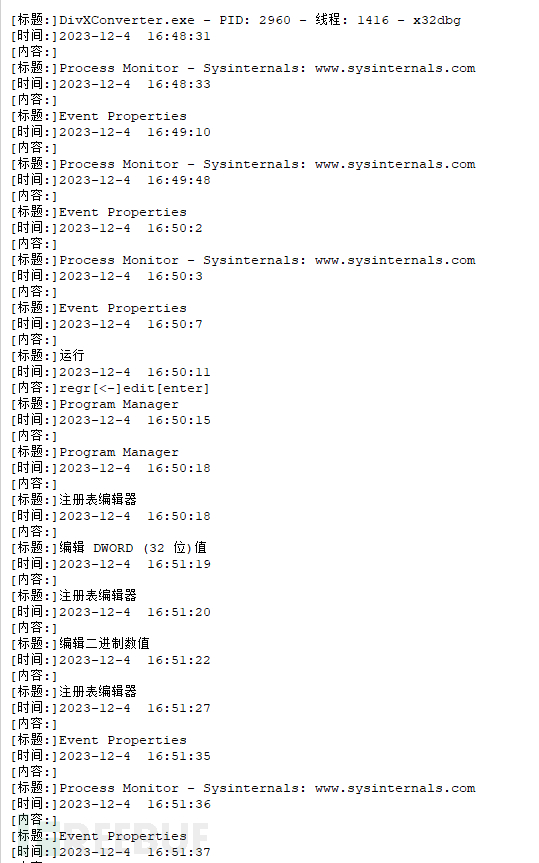

打开文件,一个很详细的时间记录:

暂时分析到这里,主要的攻击手法和行为就比较明确了,剩下的细节有时间补充

暂时分析到这里,主要的攻击手法和行为就比较明确了,剩下的细节有时间补充

4、IOCs:

本文为 RJHssy 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐

Linux内核加载ELF文件源码分析

2023-04-26

文章目录