一、大模型攻击预测

自网星大模型取得较大进展之后,便将多年积累的攻击数据及目前最主流的攻击手法和案例用在了对于大模型微调上,在模型前段添加P-tuning层解决了输入限制,在模型旁路增加AdaLoRA 进行权重分配,以奇异值分解的形式对增量更新进行参数化,并根据重要性权重,裁剪掉不重要的奇异值,同时保留奇异向量,通过微调后的大模型拥有很强的专业领域预测和推理能力。

基于此,我们对近年所有攻击案例进行分析,推理预测出今年在内网AD侧攻击中攻击概率最高的的攻击路径之一如下:LDAP信息探测 -> ESC8攻击 -> Dcsync -> Wmiexec远程命令执行 -> 权限维持

该路径若被攻击者成功利用,则会造成以下风险:

- 域内所有用户凭据失窃。

- 域内所有计算机被控。

- 敏感业务系统及数据被控。

- 企业内网全面沦陷

二、针对该路径的检测方法

对于此攻击路径,中安网星采用集成学习来提高报警的准确率,增加规则的覆盖面。在攻击路线检测上采用堆叠集成法融合规则检测,决策树,随机深林,支持向量机等基学习器,最后通过逻辑回归模型作为元学习器将结果输出。

2.1攻击路径拆分

对于此攻击路径我们将其分为三个阶段:

第一阶段;信息探测阶段

此阶段攻击者应用一些工具获取到我方域控的信息进而分析出可以采用esc8进行攻击针对该阶段的攻击特点。采用规则结合规则加支持向量机的方式进行堆叠法集成检测

第二阶段;攻击实施阶段

此阶段攻击者应用上一阶段获取的信息进而通过中继欺骗ADCS服务器进而拿到域管账户的票据。针对该阶段的攻击特点。采用规则加决策树的方式进行堆叠法集成检测。

第三阶段;攻击收尾阶段

此阶段攻击者应用上一阶段获取的域控账户的票据进而得到整个域的hashes并且通过横向移动工具远程链接域控针对该阶段的攻击特点。采用的是规则加关联分析算法进行堆叠法集成检测。

2.2 堆叠法

堆叠法Stacking是近年来模型融合领域最为热门的方法,它不仅是竞赛冠军队最常采用的融合方法之一,也是工业中实际落地人工智能时考虑的方案之一。作为强学习器的融合方法,Stacking集模型效果好、可解释性强、适用复杂数据三大优点于一身,属于融合领域最为实用的先驱方法。

Stacking的核心思想如下图所示,Stacking结构中有两层算法串联,第一层叫做level 0,第二层叫做level 1,level 0里面可能包含1个或多个强学习器,而level 1只能包含一个学习器。在训练中,数据会先被输入level 0进行训练,训练完毕后,level 0中的每个算法会输出相应的预测结果。我们将这些预测结果拼凑成新特征矩阵,再输入level 1的算法进行训练。融合模型最终输出的预测结果就是level 1的学习器输出的结果。在攻击路径中该种方法贯穿所有阶段的检测,是该条路径检测的框架结构。

三、一阶段攻击检测

3.1 LDAP信息探测

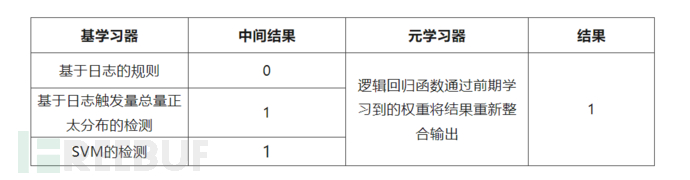

LDAP信息探测:这个阶段处于攻击前期攻击者还没有进入系统,该阶段的检测要点是及时发现攻击动作,但是对LDAP信息探测这些信息探测手段传统规则对于查询语法的敏感度等一直都没有一个较好定论,既要允许普通用户输查询信息又要防止攻击者的恶意行为,这种情况下就需要算法有一定的识别能力,因此我们在产品中采用了如下一个集成算法进行检测:

3.2 使用日志加svm算法检测

3.3 SVM算法

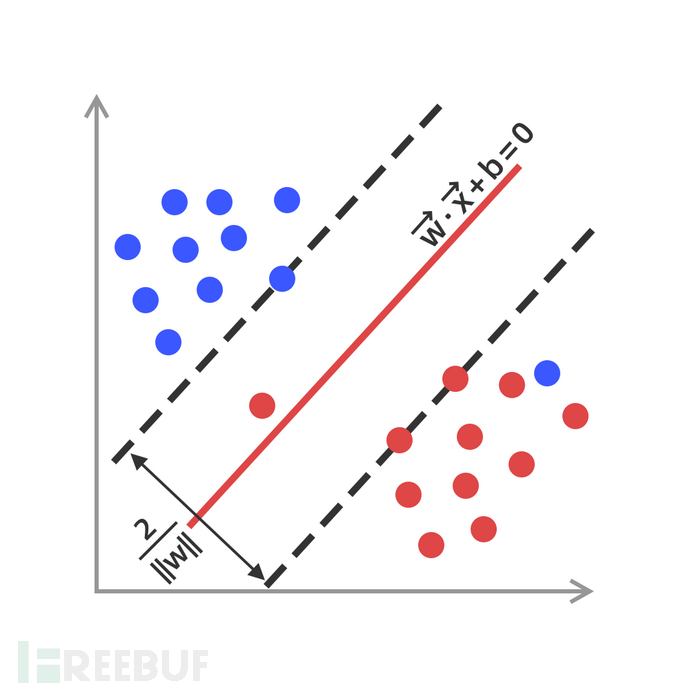

支持向量机所作的事情其实非常容易理解。先来看看下面这一组数据的分布,这是一组两种标签的数据,两种标签分别由圆和方块代表。支持向量机的分类方法,是在这组分布中找出一个超平面作为决策边界,使模型在数据上的分类误差尽量接近于小,尤其是在未知数据集上的分类误差(泛化误差)尽量小。该种算法在第一阶段检测中起到一个基学习器的作用是为规则添加一些随机性降低整体过拟合的情况。

3.4 逻辑回归

逻辑回归是一种常用的统计学习方法,用于解决二分类问题。它通过对观测数据进行建模,预测某个事件发生的概率。在机器学习中,分类问题涉及将数据实例分为不同的类别。而二分类问题则是将数据实例分为两个类别,通常被标记为正类和负类。逻辑回归的核心思想是建立一个逻辑模型,将输入特征与输出之间的关系进行建模。逻辑回归使用的非线性函数通常是sigmoid函数(也称为逻辑函数),它将输入值映射到0到1之间的概率范围内。sigmoid函数具有以下形式:f(z) = 1 / (1 + e^(-z)),其中z表示线性组合的结果。

四、二阶段攻击检测

4.1 对攻击的简介

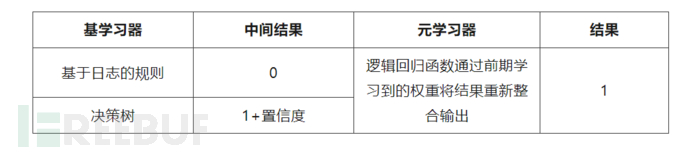

当到达ESC8攻击阶段,说明攻击者已经进入对我方网络系统进行实际的攻击利用,我们采用的是基础规则结合决策树,同时模型输出该结果的置信度的检测。

4.2. 使用规则加决策树方法检测

4.3 决策树

决策树就是从已知的训练数据中学习出一组分类规则,与训练数据不矛盾的决策树(也就是能对训练数据正确分类的决策树),但是这种决策树可能有多个,也可能一个没有,我们需要的是一个既与训练数据矛盾较小同时模型的泛化能力又很强的决策树,也就是说我们要得到的决策树,不仅对训练数据的分类能力很强,其对未知数据的预测能力也要很强。

决策函数的学习过程必然少不了损失函数,但是决策函数的损失函数怎么定义呢,其实是一个正则化的极大似然函数,我们学习的策略就是使得损失函数最小化,在损失函数意义下选择最有的决策树是一个NP完全问题,所以不得不采用启发式求解办法,寻找次优解,通过递归的方法来进行求解。具体操作如下:

- 先通过某种评价准则选择一个最优的特征,利用该特征对训练数据进行分类切割,使得切割后的子集有一个相对最好的分类,这个过程对应着特征空间的划分也对迎着决策树分类的开始。如果此时子集基本已经正确分类则构建叶结点。

- 再将子集划分到叶结点中去,否则,对新的子集继续选择最优的特征继续分类,直至所有的训练数据子集被正确分类完成为止,这样就生成了一颗决策树。

在这一阶段决策树起到了对规则的补充规则对比检测日志中两个字段而决策树是以整个日志的维度进行对比的。

五、三阶段攻击检测

5.1 对攻击的简介

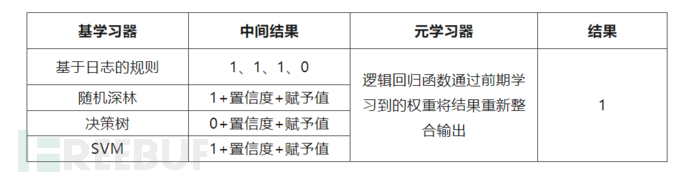

Dcsync & Psexec攻击:当攻击到达这个阶段说明攻击者已经完成了提权操作并且拿到了一个比较高的权限,当攻击者完成以上攻击链路时此时AD已经处于一个高危状态了,而且由于横向工具多种多样,可以进行横向移动的协议也有很多。所以就需要根据攻击链路,进行动态的调整后续检测的阈值和置信度这就需要Apriori算法对后续攻击进行一个关联度的分析。Apriori算法会在所有攻击库中结合当前情况计算出当前支持度最高的一个路径然后对已经检测出来的攻击的下一步攻击进行置信度赋予提高下一步的检测灵敏度。当检测到以上的攻击链路时就需要采取阻断策略来进行阻断。

5.2 使用日志加关联规则方法检测

我们采用的是规则加支持向量机加决策树加随机深林联合算法

5.3 对关联规则算法进行介绍

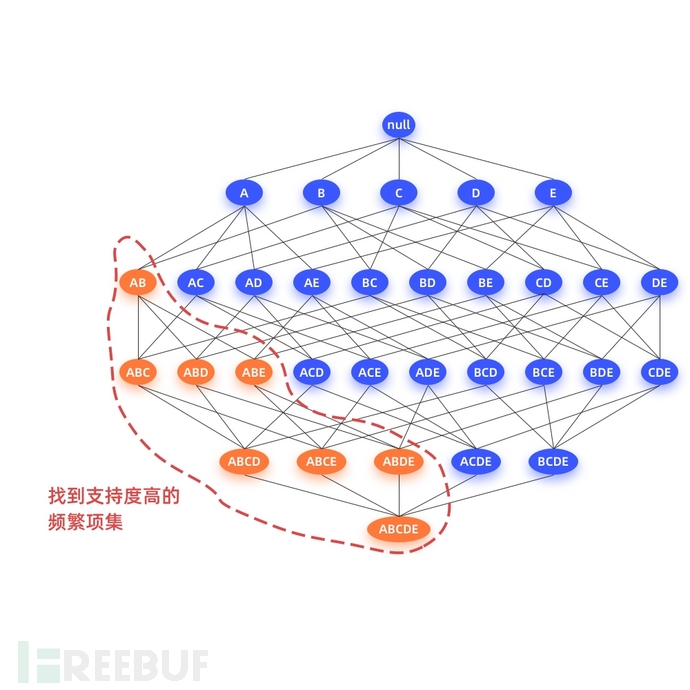

关联规则分析是数据挖掘中最活跃的研究方法之一,目的是在一个数据集中找到各项之间的关联关系,而这种关系并没有在数据中直接体现出来。以超市的销售数据为例,当存在很多商品时,可能的商品组合数量达到了令人望而却步的程度,这是提取关联规则的最大困难。因此各种关联规则分析算法从不同方面入手减少可能的搜索空间大小以及减少扫描数据的次数。Apriori算法是最经典的挖掘频繁项集的算法,第一次实现在大数据集上的可行的关联规则提取,其核心思想是通过连接产生候选项及其支持度,然后通过剪枝生成频繁项集。本次示例中选用的就是Apriori算法。

在此处则是通过前期的攻击路径及使用的攻击手法精准预测下一步的攻击活动,从而进行提前一步的攻击预测与阻断。

六、结语

对于该路径我们将其分为3个阶段进行检测每个阶段都采用集成算法尽可能的做到攻击即发现,发现即阻断。并且可以做到动态覆盖根据攻击者的行为调整检测的灵敏度。

这是一次大模型预测配合小模型检测的试验。是深度学习在网络安全领域应用的一次探索,同时也是集成算法融合规则检测的落地。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)