本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

简介

链接:

https://2.na.dl.wireshark.org/win64/Wireshark-win64-4.0.4.exe

Wireshark 是一种开源、跨平台的网络数据包分析工具,能够嗅探和调查实时流量并检查数据包捕获 (PCAP)。它通常被用作最好的数据包分析工具之一。

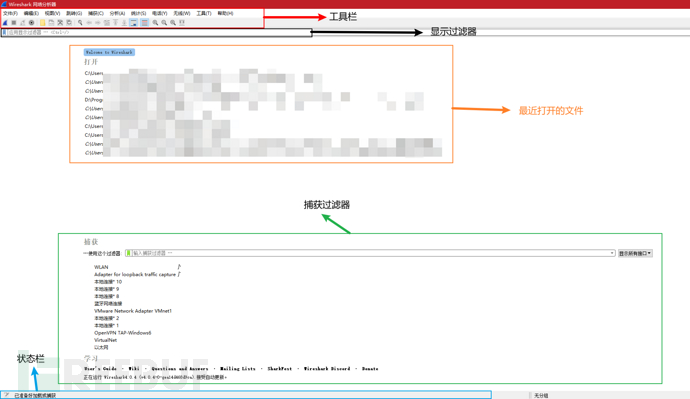

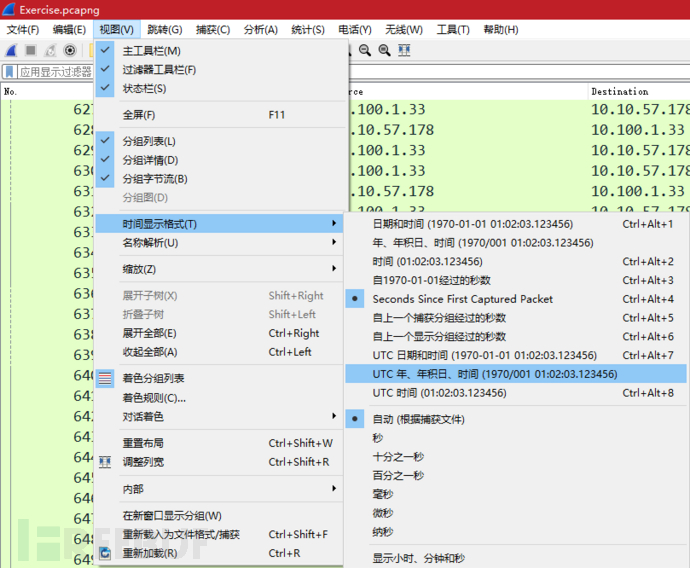

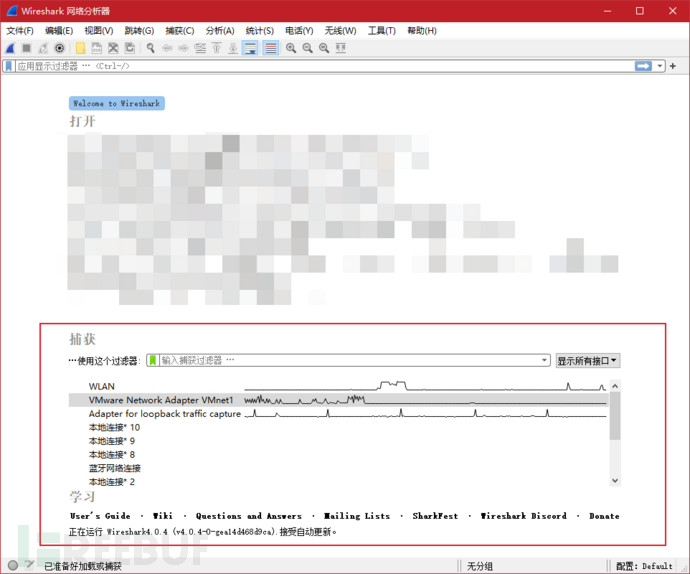

图形化界面介绍

工具栏 | 主工具栏包含多个用于数据包嗅探和处理的菜单和快捷方式,包括过滤、排序、汇总、导出和合并。 |

显示过滤栏 | 主要查询和过滤部分。 |

最近的文件 | 最近调查的文件列表。您可以通过双击调用列出的文件。 |

捕获过滤器和接口 | 捕获过滤器和可用的嗅探点(网络接口)。网络接口是计算机和网络之间的连接点。软件连接(例如 lo、eth0 和 ens33)启用网络硬件。 |

状态栏 | 工具状态、配置文件和数字数据包信息。 |

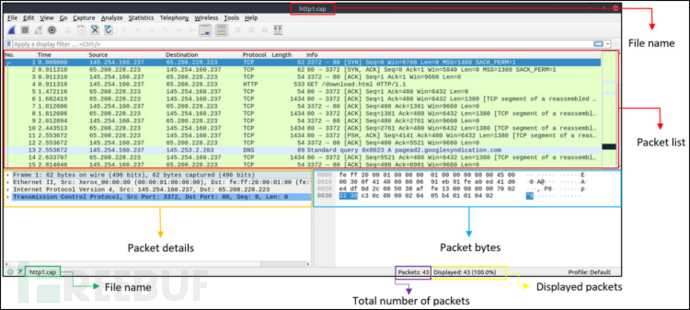

数据包列表面板 | 每个数据包的摘要(源地址和目标地址、协议和数据包信息)。您可以单击列表以选择一个数据包以进行进一步调查。选择数据包后,详细信息将显示在其他面板中。 |

数据包详细信息窗格 | 所选数据包的详细协议分解。 |

数据包字节窗格 | 所选数据包的十六进制和解码 ASCII 表示。它根据详细信息窗格中单击的部分突出显示数据包字段。 |

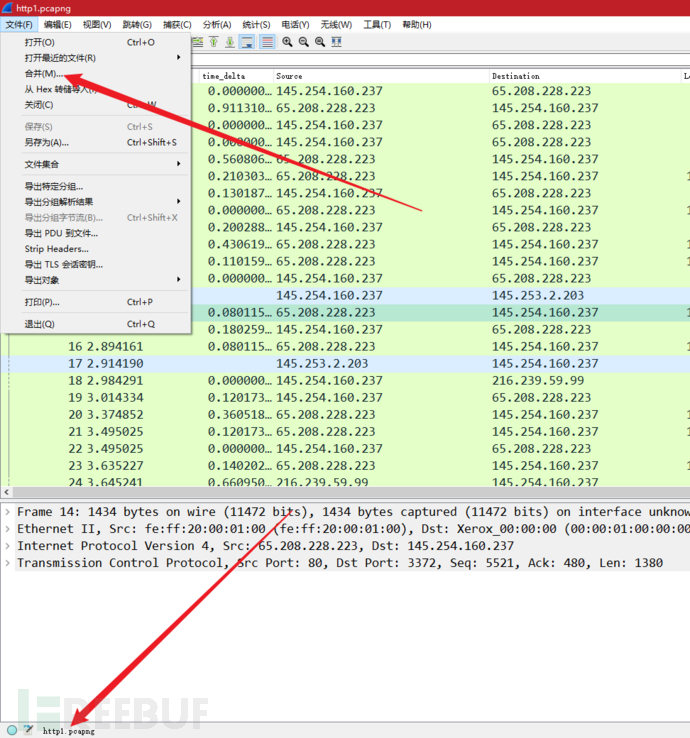

合并数据包

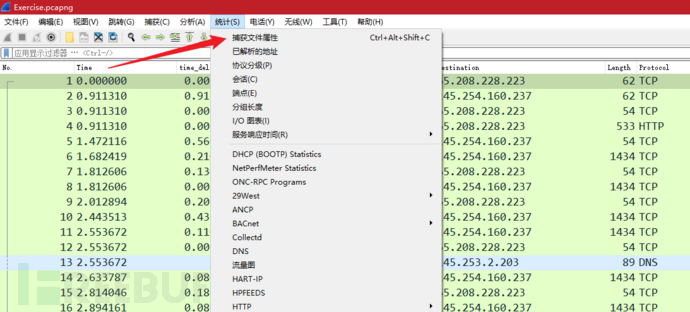

文件详情

文件详情

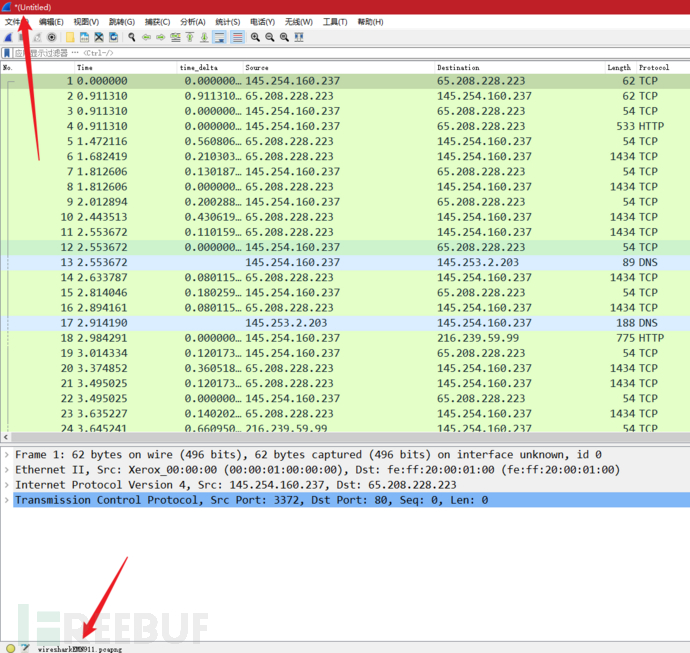

了解文件详细信息很有帮助。特别是在处理多个 pcap 文件时,有时需要了解并回忆文件详细信息(文件哈希、捕获时间、捕获文件注释、接口和统计信息)以识别文件、对其进行分类和确定优先级。通过“统计信息 --> 捕获文件属性”或单击窗口左下角的“pcap 图标”查看详细信息。

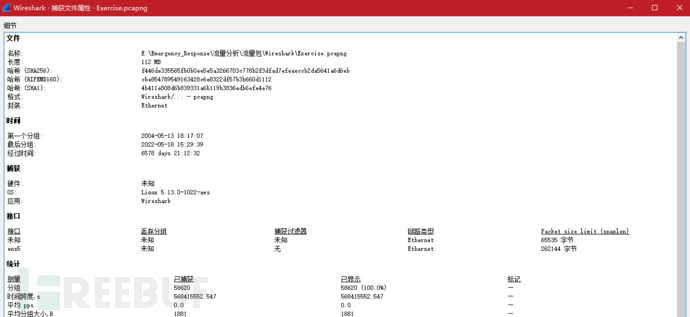

导出对象

导出对象

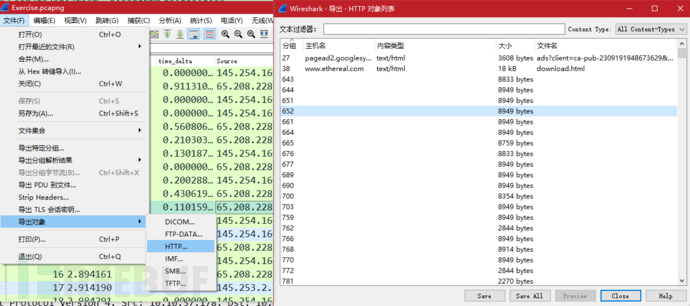

设置时间格式

设置时间格式

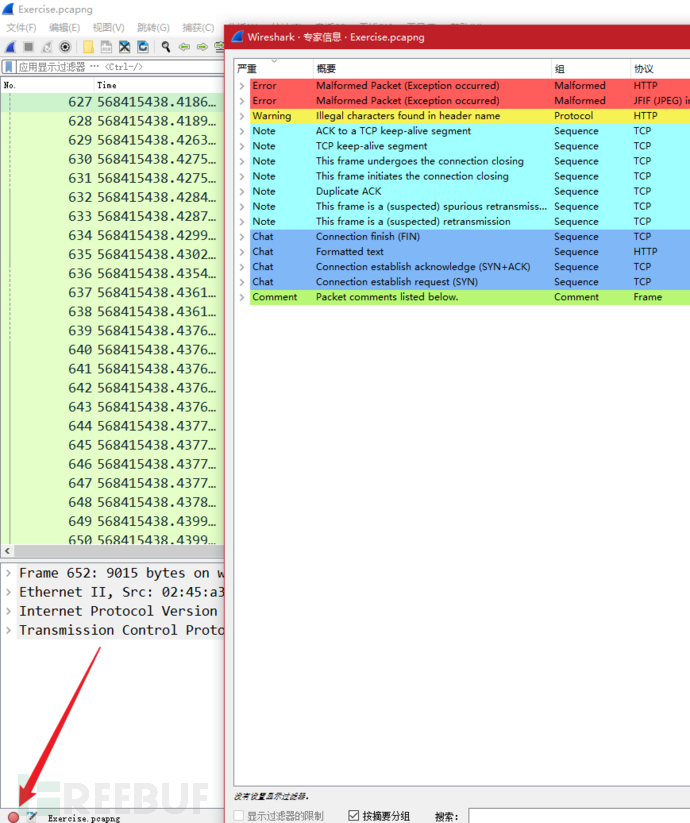

专家信息

专家信息

严重性 | 颜色 | 信息 |

Chat | 蓝色 | 有关常规工作流程的信息。 |

Note | 青色 | 值得注意的事件,如应用程序错误代码。 |

Warn | 黄色 | 异常错误代码或问题陈述等警告。 |

Error | 红色 | 格式错误的数据包之类的问题。 |

数据包过滤

数据包过滤

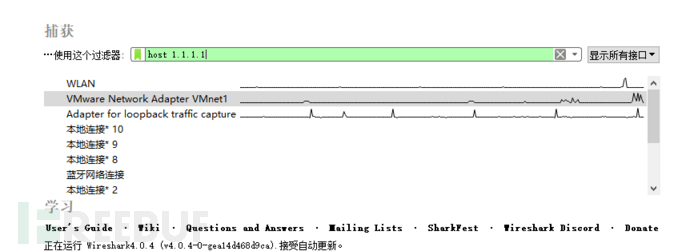

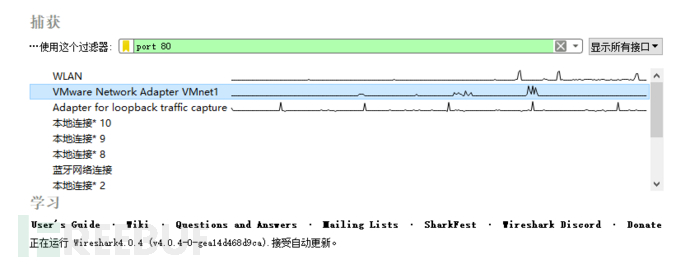

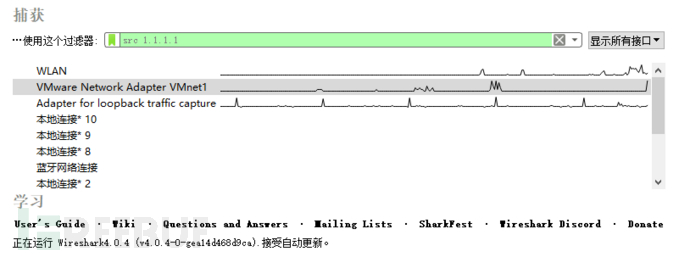

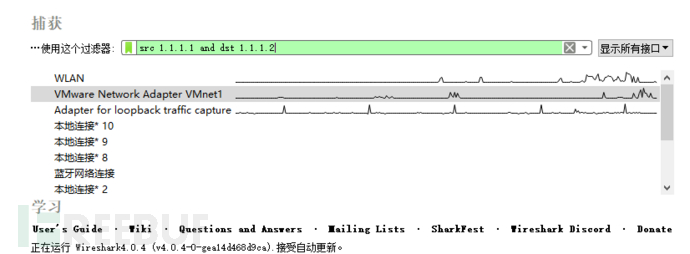

捕获过滤器

只抓取特定的流量,抓取流量时无法更改

过滤器语法

过滤器语法

- Scope:host, net, port and portrange.

host 1.1.1.1 net 1.0.0.0/24 port 80

- Direction: src, dst, src or dst, src and dst

src 1.1.1.1 src 1.1.1.1 and dst 1.1.1.2

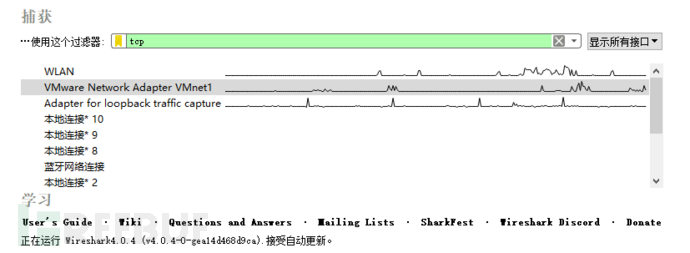

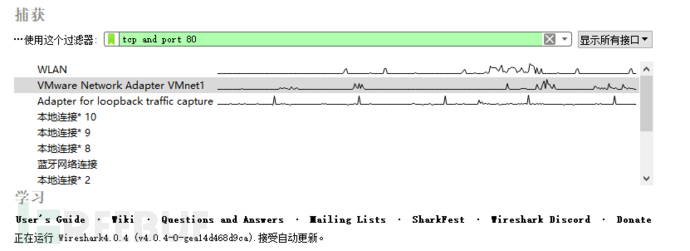

- Protocol:ether, wlan, ip, ip6, arp, rarp, tcp and udp

tcp tcp and port 80

显示过滤器

显示过滤器

只显示筛选的流量,抓取流量时可以更改

比较运算符

English | C-like | 描述 | 例子 |

eq | == | 平等的 |

|

ne | != | 不等于 |

|

gt | > | 比...更棒 |

|

lt | < | 少于 |

|

ge | >= | 大于或等于 |

|

le | <= | 小于或等于 |

|

逻辑表达式

English | C-like | 描述 | 例子 |

and | && | 逻辑与 |

|

or | || | 逻辑或 |

|

not | ! | 逻辑非 |

注意:不推荐使用 !=value;使用它可能会提供不一致的结果。建议使用 !(value) 样式以获得更一致的结果。 |

IP过滤

筛选 | 描述 |

| 显示所有 IP 数据包。 |

| 显示所有包含 IP 地址 10.10.10.111 的数据包。 |

| 显示所有包含来自 10.10.10.0/24 子网的 IP 地址的数据包。 |

| 显示所有来自 10.10.10.111 的数据包 |

| 显示发送到 10.10.10.111 的所有数据包 |

TCP/UDP过滤

筛选 | 描述 | 筛选 | 表达 |

| 查看所有80端口的TCP数据包 |

| 显示所有端口为 53 的 UDP 数据包 |

| 显示来自端口 1234 的所有 TCP 数据包 |

| 显示所有来自端口1234 的 UDP 数据包 |

| 显示发送到端口 80 的所有 TCP 数据包 |

| 显示发送到端口 5353 的所有 UDP 数据包 |

应用层过滤

筛选 | 描述 | 筛选 | 描述 |

| 显示所有 HTTP 数据包 |

| 显示所有 DNS 数据包 |

| 显示所有带有 HTTP 响应代码“200”的数据包 |

| 显示所有 DNS 请求 |

| 显示所有 HTTP GET 请求 |

| 显示所有 DNS 响应 |

| 显示所有 HTTP POST 请求 |

| 显示所有 DNS“A”记录 |

高级过滤

筛选 | 描述 | 备注 |

| 在数据包中搜索带有Apache的字符串 | 区分大小写 |

| 在数据包中搜索带有apache的字符串 | 不区分大小写 |

| 查找80,443端口 | |

| 查询ttl值为偶数的 |

TCP

- 依靠三次握手(需要完成握手过程)。

- 通常具有大于 1024 字节的窗口大小,因为由于协议的性质,请求需要一些数据。

Open TCPPort | Open TCPPort | Closed TCPPort |

|

|

|

tcp.flags.syn == 1 and tcp.flags.ack == 0 and tcp.window_size > 1024

tcp.seq == 1 and tcp.flags.ack == 1 and tcp.flags.reset != 1

SYN

- 不依赖三次握手(不需要完成握手过程)。

- 数据包小于或等于1024字节。

打开 TCP 端口 | 关闭 TCP 端口 |

|

|

tcp.flags.syn == 1 and tcp.flags.ack == 0 and tcp.window_size < 1024

tcp.seq == 1 and tcp.flags.ack == 1 and tcp.flags.reset != 1

UDP

- 不需要握手过程

- 不提示打开端口

- 关闭端口ICMP报错

Open UDPPort | Closed UDPPort |

|

|

udp.length == 8

icmp.code == 3

not(icmp.code == 3) and (udp.dstport < 70) and (udp.dstport > 55)

ARP

arp.opcode == 1

arp.duplicate-address-detected

arp and (arp.opcode == 1) and (arp.src.hw_mac == xx:xx:xx:xx:xx:xx)

DHCP

dhcp.option.dhcp == 1

dhcp.option.dhcp == 3

dhcp.option.dhcp == 5

dhcp.option.dhcp == 6

dhcp.option.hostname matches "hostname"

dhcp.option.domain_name matches "domain"

NetBIOS

nbns.name matches "name"

Kerberos

kerberos.CNameString == "name"

kerberos.pvon == 5

kerberos.realm matches ".org"

ICMP

隧道协议:TCP、HTTP、SSH

data.len > 64 and icmp

FTP

描述 | Wireshark 过滤器 |

全局搜索 |

|

“FTP”选项可轻松获取唾手可得的果实:

注:“200”表示命令成功。 | |

|

|

|

|

|

|

|

|

|

|

HTTP

描述 | Wireshark 过滤器 |

全局搜索 注意:HTTP2 是 HTTP 协议的修订版,具有更好的性能和安全性。它支持二进制数据传输和请求&响应多路复用。 |

|

|

|

|

|

|

|

|

|

HTTPS

描述 | Wireshark 过滤器 |

注意:SSDP 是一种提供网络服务广告和发现的网络协议。 |

|

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)